前言

参考:

FRIDA HOOK:脱壳、手机抓包 - Boogiepop Doesn’t Laugh

https://www.cnblogs.com/freedom-h/p/18778021

https://lucxer.tech/2021/03/20/15.ab%E6%A1%88%E4%BE%8B%E5%AD%A6%E4%B9%A0/

信息收集

jadx 反编译 apk

https://github.com/n0mi1k/apk2url

抓包

抓包选择用 Yakit

Android

设备:Google Pixel 5(已root)Android14

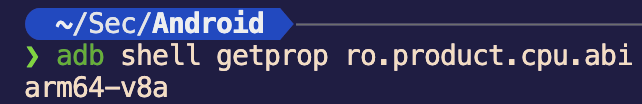

先查看设备的架构

adb shell getprop ro.product.cpu.abi

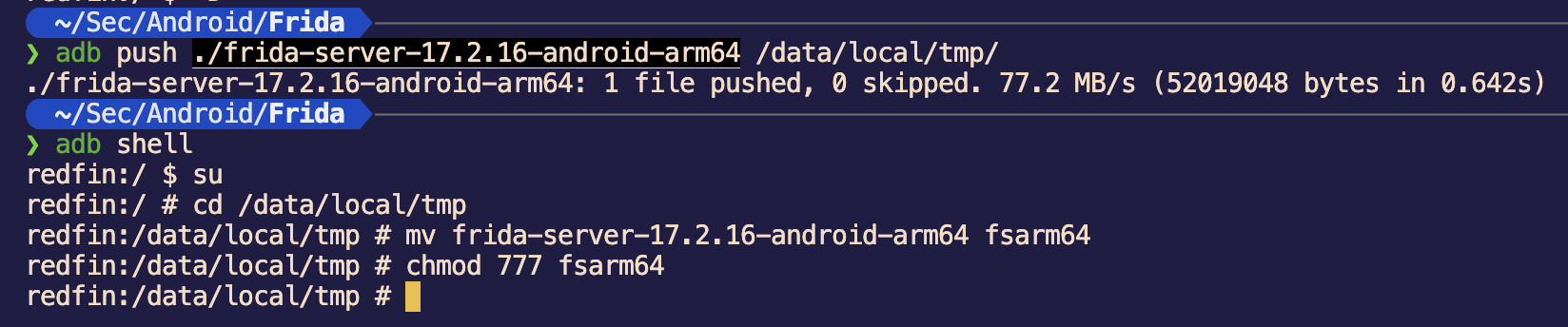

frida 下载对应架构的 server,然后 push 到手机中

adb push ./frida-server-17.2.16-android-arm64 /data/local/tmp/ adb shell 进入手机的 shell,su 提权到 root,然后给 frida-server 赋权

接下来准备抓包:

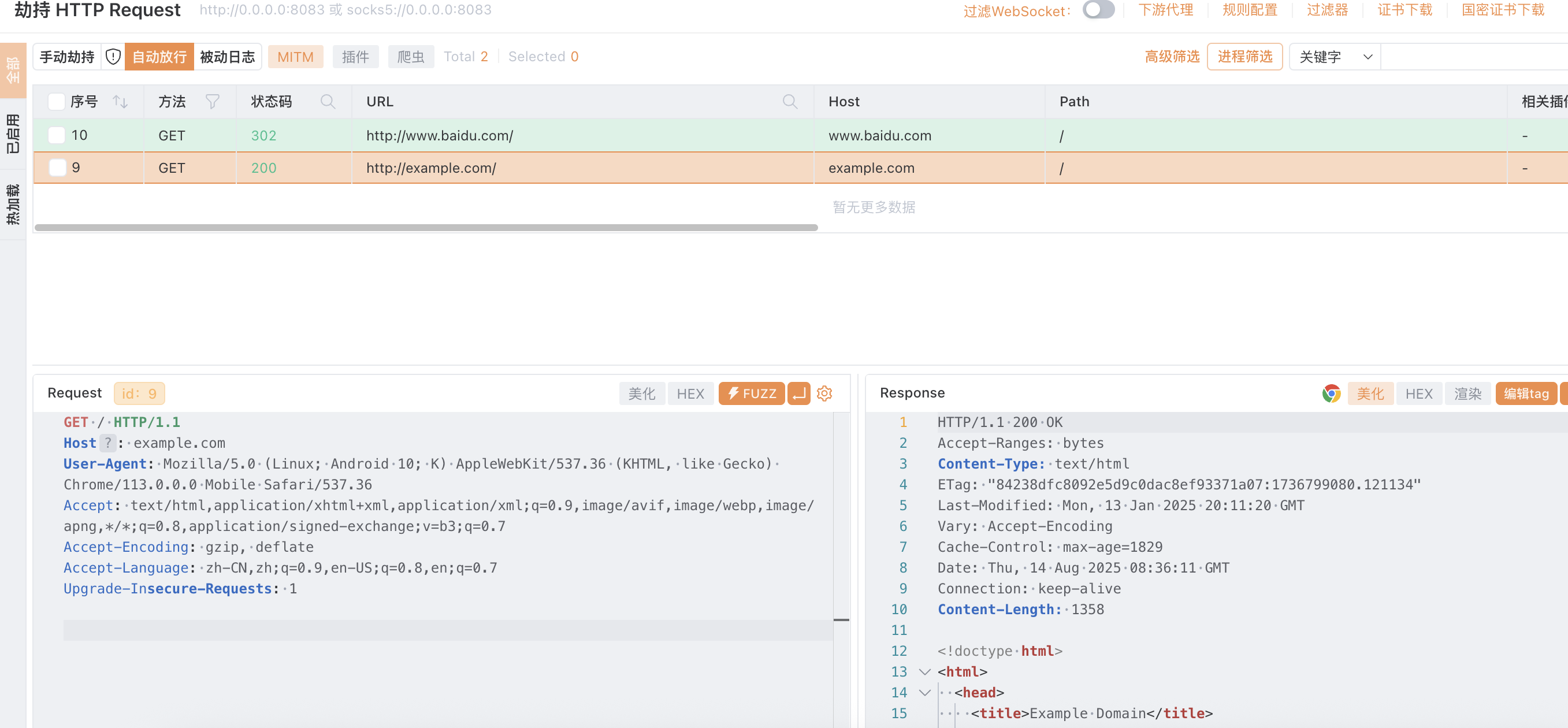

yakit 设置 mitm 监听 0.0.0.0 即所有网卡

下载 yakit 的 pem 证书,直接 push 到手机

仅浏览器抓包

在手机上安装证书即可

手机需要和电脑在同一网络下,手机配置网络代理为 电脑ip:8083

手机访问 example.com,测试成功可以抓到包

应用抓包

上面的方法实际导入的是用户证书,抓不到app的包

可使用这个模块:https://github.com/ys1231/MoveCertificate

然后直接用系统设置装 crt 即可

IOS

设备:IOS12

主要是安装证书,由于找不到开发者模式,这里直接下载crt,然后安装证书,再在通用-关于本机-证书信任设置中添加证书信任

mac 兼容 ios,或许可以 mac 上直接装对应 app,然后 proxifier 代理(