前言

参考:

https://www.cnblogs.com/Zerimon/p/16371479.html

https://github.com/Bypass007/Emergency-Response-Notes

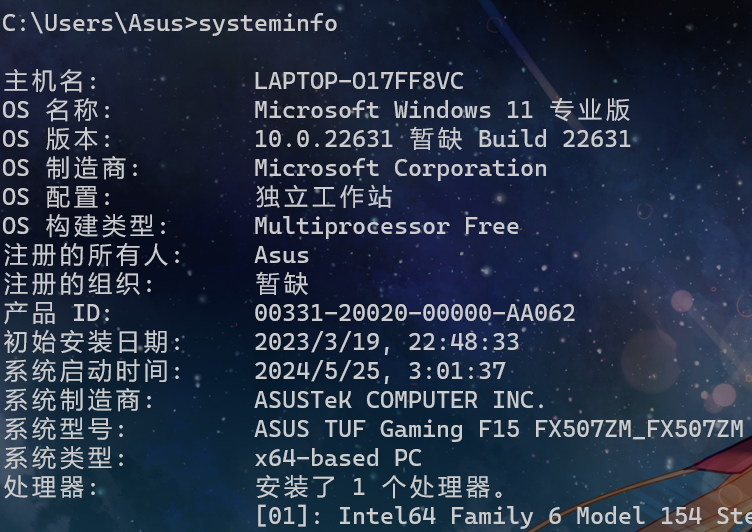

系统基本信息

若只是简单了解系统信息,可通过在命令行中输入systeminfo命令实现

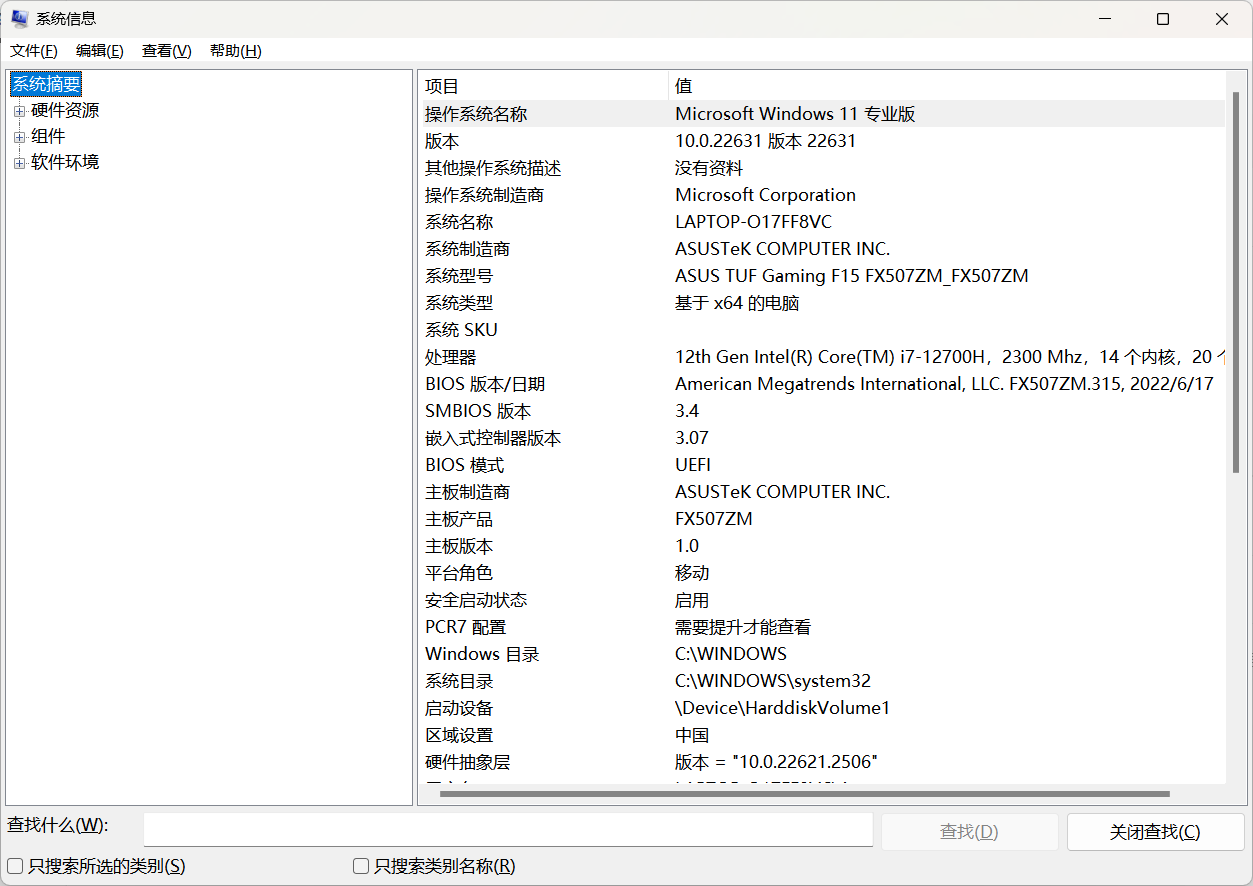

msinfo32

在基础排查时,可以使用 Microsoft 系统信息工具

Msinfo32.exe,它是 Microsoft Windows NT诊断工具(Winmsd.exe)的更新版本

此处可以显示出本地计算机的硬件资源、组件和软件环境的信息

以下是软件环境的内容:

正在运行任务:正在运行任务的名称、路径、进程ID等

服务:服务的名称、状态、路径等

系统驱动程序:系统驱动程序的名称、描述、文件等

加载的模块:加载的模块的名称、路径等

启动程序:启动程序的命令、用户名、位置等

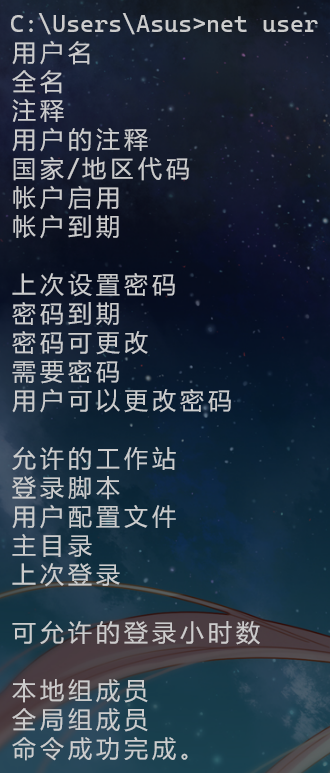

用户信息

命令行查看:

net user # 直接收集用户账户信息(注意,此方法看不到以$结尾的隐藏账户)

net user username # 查看某个账户的详细信息

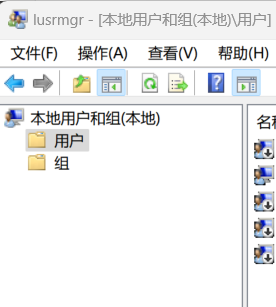

图形化查看:

打开【计算机管理】窗口,单击【本地用户和组】中的【用户】选项,可查看隐藏账户,名称以$结尾的为隐藏账户

或者在命令行输入下列命令

lusrmgr.msc # 直接打开图形界面,查看是否有新增/可疑的账户

注册表查看:

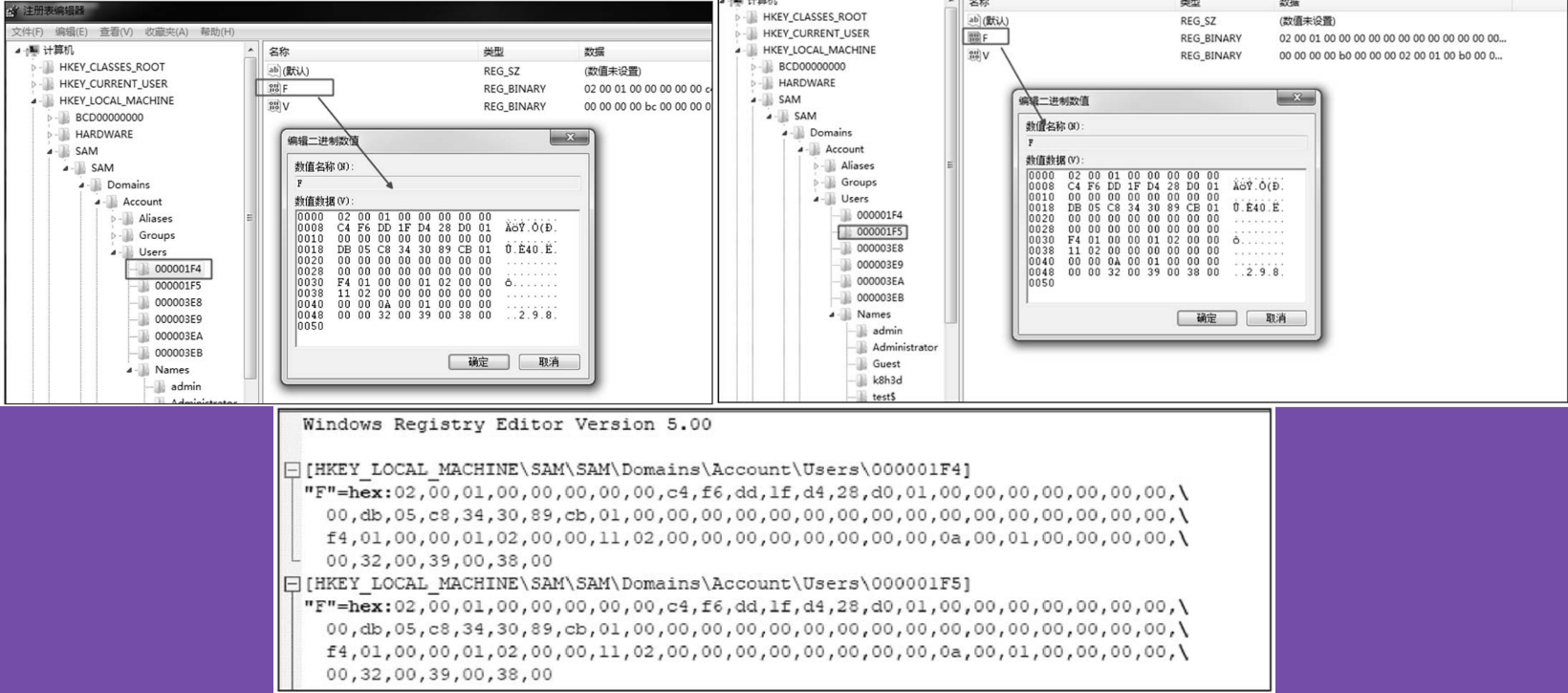

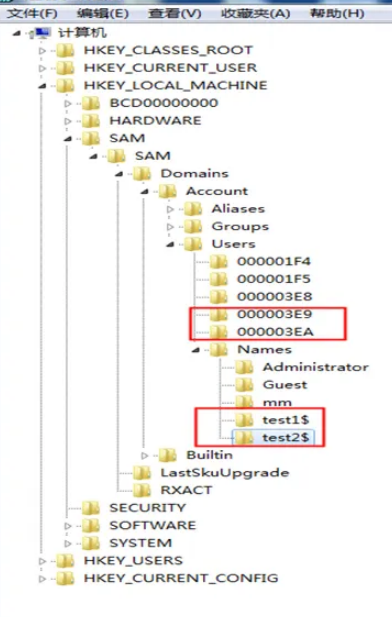

打开【注册表编辑器】窗口(win + R输入regedit打开),选择【HKEY_LOCAL_MACHINE】下的【SAM】选项,为该项添加【允许父项的继承权限传播到该对象和所有子对象。包括那些在此明确定义的项目】和【用在此显示的可以应用到子对象的项目替代所有子对象的权限项目】权限,使当前用户拥有SAM的读取权限;

添加权限完成后按【F5】键,刷新后即可访问子项并查看用户信息;

在此项下导出所有以 00000 开头的项,将所有导出的项与 000001F4(该项对应Administrator用户)导出内容做比较,若其中的F值相同,则表示系统中存在克隆账户(图直接从参考文章取的)

wmic:

wmic 扩展 WMI(Windows Management Instrumentation,Windows管理工具),提供从命令行接口和批命令脚本执行系统管理支持

wmic useraccount get name, SID # 可以查看系统中的用户信息启动项

通过【系统配置】对话框查看:

msconfig打开Windows系统中的【系统配置】对话框,单击【启动】选项卡,可查看启动项的详细信息

通过注册表查看:

注册表是操作系统中一个重要的数据库,主要用于存储系统所必需的信息。注册表以分层的组织形式存储数据元素。数据项是注册表的基本元素,每个数据项下面不但可以存储很多子数据项,还可以以键值对的形式存储数据。

目录含义:

HKEY_CLASSES_ROOT(HKCR)

此处存储的信息可确保在Windows资源管理器中执行时打开正确的程序。

它还包含有关拖放规则、快捷方法和用户界面信息的更多详细信息。HKEY_CURRENT_USER(HKCU)

包含当前登录系统的用户的配置信息,有用户的文件夹、屏幕颜色和控制面板设置。HKEY_LOCAL_MACHINE(HKLM)

包含运行操作系统的计算机硬件特定信息,有系统上安装的驱动器列表及已安装硬件和应用程序的通用配置。HKEY_USERS(HKU)

包含运行操作系统的计算机硬件特定信息,有系统上安装的驱动器列表及已安装硬件和应用程序的通用配置。HKEY_CURRENT_CONFIG(HCU)

存储有关系统当前配置的信息。

任务计划

任务计划是Windows系统的一个预置实现某些操作的功能,利用这个功能还可实现自启动的目的

获取方法:

打开【计算机管理】窗口,选择【系统工具】中【任务计划程序】中的【任务计划程序库】选项,可以查看任务计划的名称、状态、触发器等详细信息;

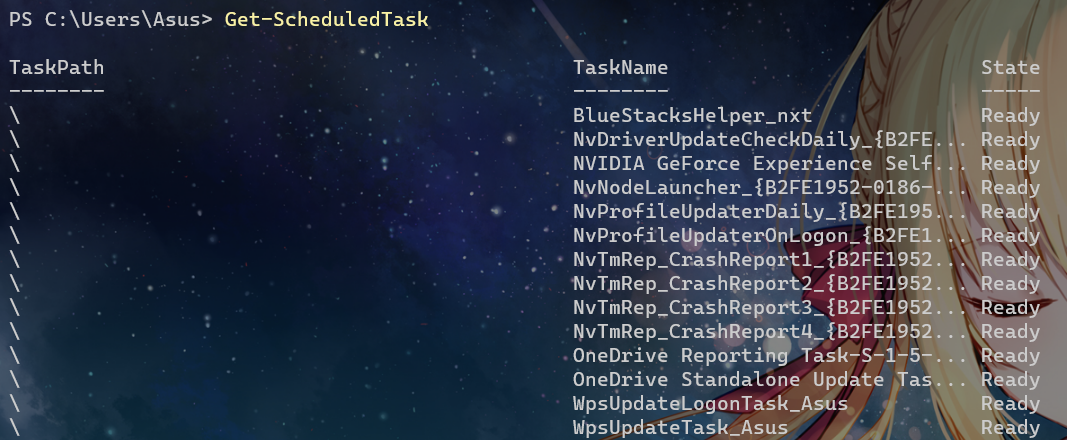

在PowerShell下输入

Get-ScheduledTask命令,可查看当前系统中所有任务计划的信息,包括任务计划的路径、名称、状态等详细信息;

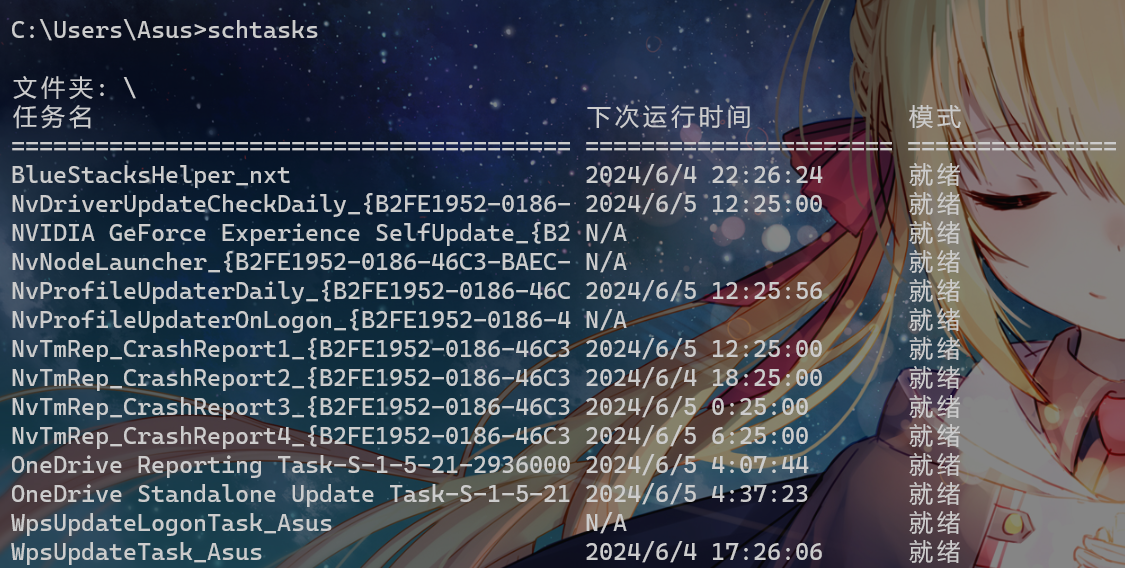

在命令行中输入

schtasks命令,可获取任务计划的信息。该命令是一个功能更为强大的超级命令行计划工具,它含有【at】(在较旧的系统中才可以用)命令行工具中的所有功能,获取任务计划时要求必须是本地 Administrators 组的成员。

防火墙

Windows系统防火墙最基本的用途是对出、入的数据包进行检测

防火墙规则包括入站规则和出站规则。

- 入站规则:根据规则中的过滤条件,过滤从公网到本地主机的流量。

- 出站规则:根据规则中的过滤条件,过滤从本地主机到公网的流量。

两种规则都可以按需自定义流量过滤的条件。

换句话说,入站规则与进入主机的流量有关,如果在主机上运行一个Web服务器,那就必须告诉防火墙允许外部用户访问主机。

出站规则与流出主机的流量有关,会将应用程序分类,允许部分应用程序访问外网,而其他应用则不能。

查看:

打开【Windows防火墙】窗口,单击【高级设置】,然后选择【入站规则】或【出站规则】可查看防火墙的入站规则或出站规则。

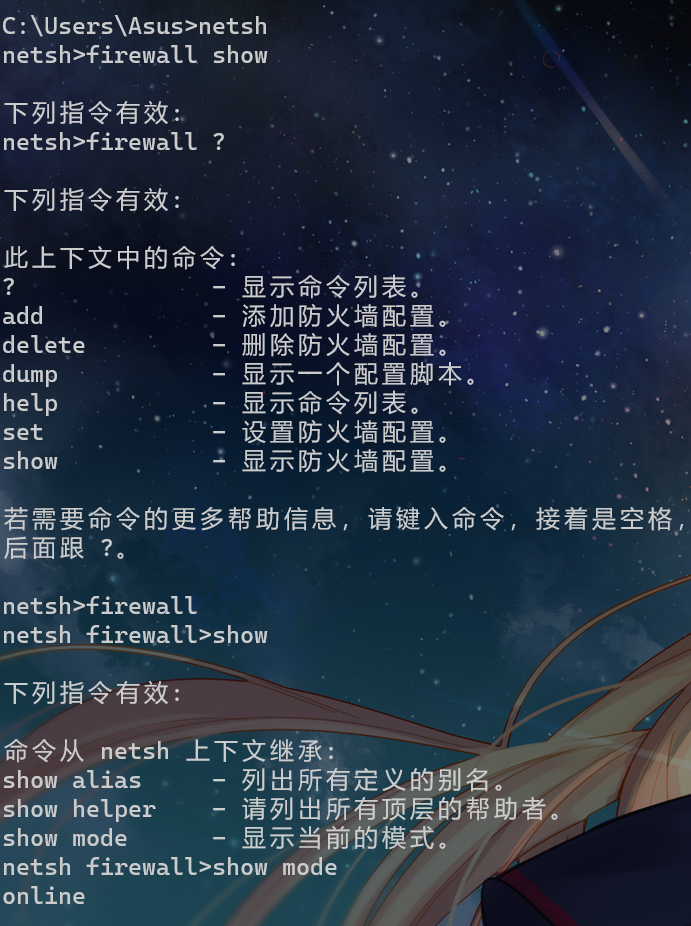

在命令行中输入

netsh命令进行查看

入侵排查

常见的应急响应事件分类:

Web入侵:网页挂马、主页篡改、Webshell

系统入侵:病毒木马、勒索软件、远控后门

网络攻击:DDOS 攻击、DNS 劫持、ARP 欺骗

检查系统账号安全

查看服务器是否有弱口令,远程管理端口是否对公网开放:根据实际情况咨询管理员

查看服务器是否存在可疑账号、新增账号、隐藏账号、克隆账号。(可看到以

$结尾的隐藏账户):lusrmgr.msc/compmgmt.msc查看是否有新增/可疑的账号,如有管理员群组的(Administrators)里的新增账户,立刻删除或禁用- 检查目录

c:\users即可看到创建用户,用户登录后会在该目录创建⼀个以用户名命名的文件夹,当安全日志被删、或者用户已经被删除可以通过该文件夹的创建时间来大致判断用户被创建时间和登录时间。

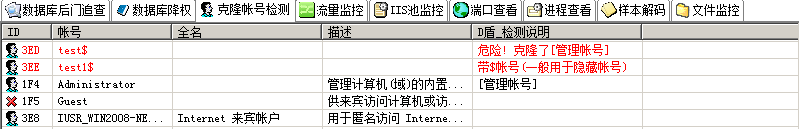

查看服务器是否存在隐藏账号、克隆账号

打开注册表 ,查看管理员对应键值

使用D盾_web查杀工具,集成了对克隆账号检测的功能

结合日志,查看管理员登录时间、用户名是否存在异常

eventvwr.msc:打开事件查看器导出 Windows 日志,利用微软官方工具 Log Parser 进行分析:

登录成功用户和时间

LogParser.exe -i:EVT "SELECT TimeGenerated as LoginTime,EXTRACT_TOKEN(Strin gs,5,'|') as username FROM 1.evtx where EventID=4624"

检测异常端口

检查端口连接情况,是否有远程连接、可疑连接